Что такое vpn сеть? узнай о скрытых возможностях твоего компьютера!

Содержание:

- Протоколы

- VPN в мобильной среде

- Где используют виртуальные частные сети

- IPsec

- На каких платформах работают VPN?

- Программы для VPN-соединения

- Как работает виртуальная сеть?

- Что такое VPN

- VPN (ВПН) что это такое

- Как пользоваться

- Как правильно реализовать свой VPN без хлопот?

- Сетевые ограничения [ править ]

- Маршрутизация [ править ]

- PPTP

- Дальнейшие действия

- Виды VPN подключений

- Минимизация рекламы и таргетов

- Что такое VPN-подключение

- Аналогия: каждая ЛВС как остров

- Примеры виртуальных сетей:

- Заключение

- Делаем выводы

Протоколы

Виртуальная частная сеть использует один или несколько из следующих протоколов:

- GRE ( Generic Routing Encapsulation ), первоначально разработанный Cisco , первоначально был протоколом для передачи пакетов уровня 3, но теперь может также передавать уровень 2.

- PPTP ( Point-to-Point Tunneling Protocol ) — это протокол передачи кадров ( PPP ) уровня 2, разработанный Microsoft , 3Com , Ascend , US Robotics и ECI Telematics.

- L2F ( Layer Two Forwarding ) — это протокол передачи кадров PPP (уровень 2), разработанный Cisco Systems , Nortel и Shiva. Сейчас он устарел.

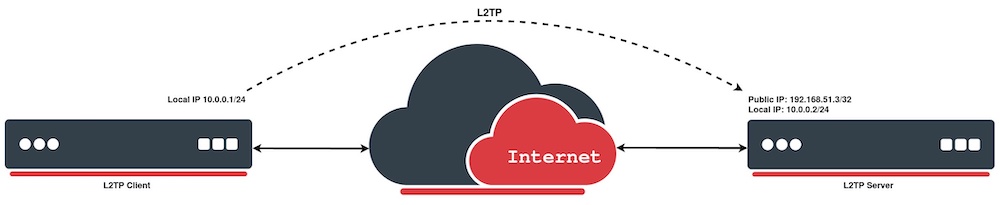

- L2TP ( Layer Two Tunneling Protocol ) является кульминацией работы IETF ( RFC 3931) по объединению функций PPTP и L2F. Таким образом, это протокол, передающий сеансы PPP (уровень 2).

- IPsec — это протокол передачи пакетов (уровень 3), разработанный IETF и позволяющий передавать зашифрованные данные для IP-сетей. Он связан с протоколом IKE для обмена ключами.

- L2TP / IPsec представляет собой комбинацию этих двух протоколов ( RFC 3193) для переключения PPP через L2TP через IPsec , чтобы облегчить настройку на стороне клиента в Windows .

- SSL / TLS , уже используемый для безопасного просмотра веб-страниц через HTTPS , также позволяет использовать веб-браузер в качестве VPN-клиента. Этот протокол используется, в частности, OpenVPN .

- SSH позволяет, помимо прочего, отправлять пакеты с компьютера, к которому вы подключены.

- MPLS позволяет создавать распределенные сети VPN (VPRN) в облаке MPLS, уровень 2 (L2VPN) точка-точка, точка-точка ( VPLS ) или уровень 3 (L3VPN), в частности, в IPv4 (VPNv4) и / или IPv6 (VPNv6). / 6VPE), путем расширения и распространения VRF ( виртуальная маршрутизация и пересылка — виртуальные таблицы маршрутизации) по всей сети MPLS.

VPN в мобильной среде

Мобильные виртуальные частные сети используются в настройках, где конечная точка VPN не привязана к одному IP-адресу , а вместо этого перемещается по различным сетям, таким как сети передачи данных от операторов сотовой связи или между несколькими точками доступа Wi-Fi, не прерывая безопасный сеанс VPN. или потеря сеансов приложения. Мобильные виртуальные частные сети широко используются в сфере общественной безопасности, где они предоставляют правоохранительным органам доступ к таким приложениям, как компьютерная диспетчеризация и криминальные базы данных, а также в других организациях с аналогичными требованиями, таких как управление полевыми услугами и здравоохранение.

Где используют виртуальные частные сети

Для чего он нужен, этот VPN, надеюсь, понятно. Теперь давайте посмотрим, где, как и для чего он используется. Итак, без VPN не обойтись:

- В корпоративных сетях. Здесь он необходим для обмена конфиденциальными данными между сотрудниками или сетевыми ресурсами компании и клиентами. Пример второго случая — управление счетами через приложения типа клиент банка и мобильный банк. Также VPN применяют для решения технических задач — разделения трафика, резервного копирования и т. п.

- В общественных сетях Wi-Fi, например, в кафе. Такие сети открыты всем желающим и трафик, проходящий по ним, очень легко перехватить. Владельцы открытых точек доступа услуги VPN не предоставляют. О защите информации должен позаботиться сам пользователь.

- Для сокрытия посещаемых веб-ресурсов, например, от начальника или системного администратора на работе.

- Для обмена секретной информацией с другими людьми, если нет доверия обычному интернет-соединению.

- Для захода на заблокированные сайты.

- Для сохранения анонимности в Интернете.

Обеспечение доступа ко всемирной паутине посредством VPN широко используют и российские интернет-провайдеры при подключении абонентов.

IPsec

Internet Protocol Security представляет собой не одну технологию, а набор протоколов. Каждый из них помогает обеспечить безопасность информации, передаваемой по IP-сети. По сути, они не создавались для организации VPN-соединений, это одно из нескольких применений.

Прелесть IPsec заключается в его упрощенной настройке. Благодаря своей архитектуре и работе на сетевом уровне не возникает потребности в подключении сторонних клиентов. VPN на базе Internet Protocol Security можно «поднять» во всех операционных системах встроенными средствами – через параметры ОС. Это его главное преимущество над OpenVPN.

Безопасность IPsec достигается за счет работы двух механизмов.

- Authentication Header – ставит цифровую подпись каждой единице данных, передаваемой через VPN-соединение.

- Encapsulating Security Protocol – защищает целостность передаваемой информации и конфиденциальность пользователей протокола.

IPsec используется в тандеме с другими техническими решениями. Зачастую речь идет о комбинировании технологий IPsec и L2TP или об IPsec + IKEv2.

IPsec/L2TP

L2TP задумывалась как альтернатива PPTP. Проблема была в отсутствии механизмов шифрования данных и методов авторизации. Поэтому вместе с ней всегда подключали IPsec. Таким образом удавалось задействовать AES-алгоритмы шифровки данных. Из недостатков метода можно выделить сложности при работе с некоторыми брандмауэрами, они частенько блокируют соединения по порту 500. А еще он медленный, потому что дважды за сессию инкапсулирует передаваемую информацию. Другие протоколы так не делают.

L2TP задумывалась как альтернатива PPTP. Проблема была в отсутствии механизмов шифрования данных и методов авторизации. Поэтому вместе с ней всегда подключали IPsec. Таким образом удавалось задействовать AES-алгоритмы шифровки данных. Из недостатков метода можно выделить сложности при работе с некоторыми брандмауэрами, они частенько блокируют соединения по порту 500. А еще он медленный, потому что дважды за сессию инкапсулирует передаваемую информацию. Другие протоколы так не делают.

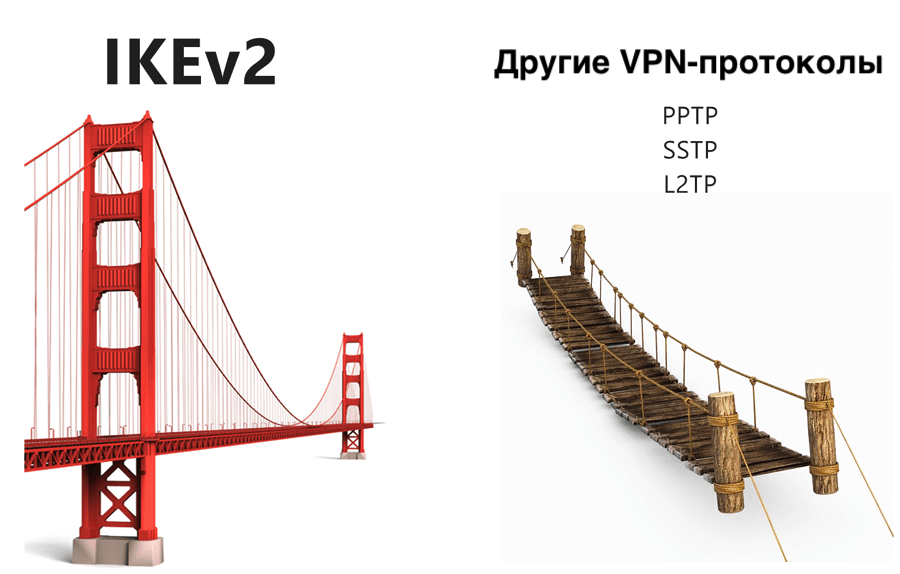

IPsec/IKEv2

Разработан командой разработчиков из Microsoft и Cisco, но имеет несколько вариаций с открытым исходным кодом, написанных независимыми программистами. IKEv2 хорош наличием поддержки Mobility and Multi-homing Protocol. Это делает его устойчивым к смене сетей, это поможет владельцам смартфонам оставаться на связи даже при выходе в сеть через VPN. Подключение к VPN-серверу не обрывается при смене роутера, к которому подключен гаджет или смене точки доступа во время поездок.

IKEv2 поддерживает методы шифрования AES, Blowfish и Camellia. В этом плане он не отличается от L2TP. Так что уровень защищенности от атак извне у них идентичный. Также он потребляет меньше ресурсов, чем условный OpenVPN, и от этого демонстрирует более высокую скорость передачи данных. По умолчанию поддерживается в Windows 7 и новее, в macOS Lion и новее, в iOS и в ряде смартфонов на базе Android.

На каких платформах работают VPN?

Благодаря гибкости виртуальной приватной сети, она легко совместима со многими платформами. Так, подключение через VPN доступно на устройствах под управлением:

- Linux Ubuntu;

- Android, iOS;

- Windows, MacOS;

- Android TV, Amazon Fire TV;

- Windows Phone;

- Firefox, Google Chrome;

- Boxee Box, Chromebook, FreeBSD;

- Solaris, BlackBerry, Synology NAS.

Некоторые платформы не поддерживают прямую настройку VPN, но тогда можно воспользоваться соединением через маршрутизатор.

Что такое VPN на мобильном телефоне?

VPN на мобильном телефоне представляет собой специальную технологию, с помощью которой можно скрыть свои реальные данные, защитить личные файлы и информацию, а также обеспечить режим анонимности при посещении сети Интернет. VPN подключается в виде специальной программы, адаптированной под ПО устройства.

Программы для VPN-соединения

Создать VPN-соединение могут специальные программы. Существуют платные и бесплатные версии. Обычно большей популярностью пользуются бесплатные. Но есть программы, где доступны платные тарифы:

- по времени;

- по трафику;

- по количеству доступных VPN-серверов.

Обычно, бесплатные программы — это пробные версии платных. Клиент получает возможность опробовать продукт, прежде чем купить VPN-соединение.

У каждой программы свои особенности:

|

Программа |

Версия |

Технологии реализации |

Возможности |

Особенности |

|

ZenMate |

Пробная/бесплатная, русскоязычная |

PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

|

PureVPN |

Платная |

L2TP, PPTP, IPsec, OpenVPN, SSTP |

|

– нет расширений для браузеров. |

|

CyberGhost VPN |

Бесплатная/пробная, русскоязычная |

OpenVPN, PPTP, L2TP IPsec, SSTP |

|

– бесплатная версия VPN на Windows отличается ограничением доступа и необходимостью в регистрации. |

|

Surfshark VPN |

Платная с частичной поддержкой русского языка |

PPTP и OpenVPN |

Присутствуют те же возможности, что в предыдущих программах. Кроме настройки портов и анонимного torrent. |

|

|

NordVPN |

Платная с частичной поддержкой русскоязычной версии |

Есть расширения для Windows и браузеров PPTP, IPsec, L2TP, SSTP, OpenVPN |

|

|

У программ, предлагающих VPN-соединение бесплатно, более высокий рейтинг. Тестовые режимы обычно длятся от нескольких дней до месяца, но есть и неограниченные по времени бесплатные предложения. Пользоваться полностью бесплатными сервисами не рекомендуется. Они редко обеспечивают надежный уровень соединения.

Как работает виртуальная сеть?

Виртуальная сеть соединяет виртуальные машины и устройства, независимо от их местоположения, с помощью программного обеспечения. В физической сети, функции модели OSI (стек сетевых протоколов OSI/ISO) выполняются в пределах физических коммутаторов и маршрутизаторов. Кроме того, физические сетевые интерфейсные карты (NIC) и сетевые адаптеры используются для подключения компьютеров и серверов к сети. Виртуальная сеть переносит эти и другие действия на программное обеспечение. Программное приложение, называемое виртуальным коммутатором или vSwitch, управляет и направляет связь между существующей физической сетью и виртуальными частями сети, такими как виртуальные машины. А адаптер виртуальной сети позволяет компьютерам и виртуальным машинам подключаться к сети, в том числе позволяя всем машинам в локальной сети (LAN) подключаться к более крупной сети.

В физической сети, локальные сети создаются для подключения нескольких устройств к общим ресурсам, таким как сетевое хранилище, обычно через кабели Ethernet или Wi-Fi. Но виртуальная сеть создает возможность для виртуальных LAN (VLAN), где группировка настраивается с помощью программного обеспечения. Это означает, что компьютеры, подключенные к различным сетевым коммутаторам, могут вести себя так, как если бы все они были подключены к одному и тому же коммутатору, и, наоборот, компьютеры, совместно использующие кабели, могут храниться в отдельных сетях, а не физически подключаться к машинам с использованием кабельного оборудования и аппаратных средств.

Виртуальная сеть обеспечивает более централизованное управление и упрощенное сетевое управление. Разрозненные части сети могут быть доступны удаленно для необходимых обновлений и изменений, или даже тестирования, что делает сетевое управление проще. Виртуальная сеть является основой для облачных архитектур и приложений, так как она позволяет получать доступ, подключать, защищать и изменять облачные ресурсы.

Что такое VPN

VPN — это технология, которая позволяет сделать виртуальный подкоп и пользоваться сетями и ресурсами, к которым ты не можешь подключиться напрямую.

Например, у тебя в офисе стоит файловый сервер, к которому можно подключиться только находясь в офисе. Если ты сегодня работаешь из дома, эти файлы тебе недоступны. Но если в офисе настроен VPN-сервер, можно подключиться к нему из дома — и тогда ты как будто в офисе, тебе доступны все офисные ресурсы. Можно распечатать похабное сообщение на офисном принтере.

Или, например, ты оказался в тоталитарном государстве, которое заблокировало все сайты про кактусы. А тебе срочно нужно прочитать про кактусы. Ты берёшь VPN-сервис, который позволяет подключиться к интернету через страну, где кактусы легализованы. Подключаешься через VPN, и ты как будто в другой стране. Больше никто не встанет между тобой и кактусами. Также в Ютубе тебе покажут местную рекламу.

VPN (ВПН) что это такое

Термин Virtual Private Network (VPN) – частная виртуальная сеть – это

разработка, позволяющая создать защищенный канал для передачи данных поверх

общей виртуальной сети. К списку защищенных данных относится и IP-адрес пользователя, что часто и обусловливает широкую популярность

разработки.

Для чего нужен

Основные задачи использования:

- анонимная деятельность пользователя в интернет сети. Достаточно многие посетители различных веб-ресурсов не желают раскрывать свои персональные данные, в том числе, и IP-адрес локального сервера;

- безопасная передача данных при работе в общественных местах (в интернет-кафе, например), где сети интернет являются общедоступными.

Как работает

Чтобы осознать все преимущества работы с

частной виртуальной сетью, необходимо понять принцип ее действия. Любая ВПН

представлена простейшей схемой:

- передающий ретранслятор или модем;

- приемник, в качестве которого выступает ПК или другое цифровое устройство пользователя;

- специальный модуль, дополняющий стандартную комплектацию цифрового устройства пользователя.

Основной принцип действия данной конструкции

состоит из нескольких последовательных этапов:

- шифрование информации перед передачей;

- передача данных по специальному каналу;

- дешифрование информации при поступлении на модуль с Wi-Fi приемником.

Особенность состоит в том, что декодирование

данных происходит на цифровом устройстве конкретного веб-пользователя, что

значительно повышает эффективность защиты информации.

Виды VPN соединений

В зависимости от принципа действия, различают следующие типы соединений:

- Протокол создания туннеля типа «точка-точка». Является наиболее распространенным видом работы данной локальной сети. Идеально подходит для всех веб-пользователей, так как в основе лежит создание коридора поверх стандартной интернет-сети. Для доступа к VPN и начала работы понадобится модуль для ПК и пароль для доступа к сети;

- Протокол создания туннеля типа «Узел – узел». Идеально подходит для обмена защищенной информации в бизнес среде. В основе действия лежит объединение серверов компании, расположенных, как локально, так и удаленно. При передаче файлов применяется шифрование с последующим декодированием, что является главным отличием этого способа от предыдущего типа;

- Протокол создания туннеля второго уровня. Данный тип предусматривает более безопасное соединение, благодаря подключению двух точек L2TP. Протокол разработан командами Microsoft и Cisco, что и определяет гарантированную защиту информации;

- Безопасность интернет-протокола. В работе предусмотрено создание защищенного канала до удаленного роутера (или узла связи), шифрование каждого пакета данных и проверка всех проводимых операций;

- SSL и TLS. Эти два протокола работают вместе, а главной задачей является адаптированное взаимодействие пользователя и браузера;

- Многопротокольное соединение с использованием меток (MPLS). Эти системы представляют собой VPN, настроенные на работу с провайдерами веб-сетей. Основная задача – возможность объединения сайтов для совместной деятельности.

На сегодняшний день протоколы VPN претерпевают качественную оптимизацию с расширением функциональных

возможностей.

Как пользоваться

Необходимо настроить соединение. Разберем шаги на примере самой распространенной ОС — Windows: открываем панель управления и выбираем раздел «Сеть и интернет». Далее: «Центр управления сетями и общим доступом» — «Настройка нового подключения» — «Подключение к рабочему месту». Кликаем возле «Нет, создать подключение» и жмем «Использовать мое подключение».

При входе через интернет вводим IP роутера или интернет-центра (предоставляется провайдером при первоначальной настройке), а при входе через VPN — локальный IP.

Затем настраиваем параметры учетной записи (даются при регистрации интернет-центра/ Wi-Fi роутера, расположены на оборотной стороне устройства), которые необходимы для подключения к РРТР-серверу, это имя пользователя, пароль и домен (домен не обязателен). Мы создали ВПН и теперь для последующих входов можем оптимизировать весь процесс, чтобы сократить время соединения:

- Открываем «Центр управления сетями и общим доступом».

- Жмем «Изменения параметров адаптера».

- Ищем сделанное нами подключение и просматриваем его характеристики (безопасность, свойства и тип VPN).

- Устанавливаем «Туннельный протокол типа точка-точка (РРТР)».

Если не выполнить этого, при каждом выходе в глобальную сеть Windows будет по очереди перебирать доступные варианты, пока не найдет протокол РРТР.

На этом настройка закончена, смело выполняйте подключение.

Как правильно реализовать свой VPN без хлопот?

VPN-сервер нужен сегодня каждому — если не для доступа к развлекательному контенту, то хотя бы для защиты собственных логинов и паролей, а так же другой конфиденциальной информации.

Тут есть серьезная проблема: далеко не все сервисы, предлагающие туннельный доступ, адекватно работают с пользовательскими данными.

Некоторые не зашифровывают трафик. Другие совершенно не отслеживают атаки на пользовательские ресурсы. Подписка некоторых стоит совершенно невменяемых денег.

Наконец, ряд компаний предоставляют любую информацию правоохранительным органам и находятся в странах с огромным количеством уголовно наказуемых-интернет деяний (просмотр фильма легко приводит к штрафу во Франции).

Подробное сравнение можно найти здесь. К сожалению, за прошедшее время практически ничего не изменилось в лучшую сторону.

Поэтому самым правильным вариантом станут BolehVPN или SequreVPN.

А я для VPN использую свой собственный сервер ArubaCloud по ряду причин. Он работает в “облаке” и поддерживает iPhone, iMac, MacBook и любых устройств под Windows/Android, в том числе через единое “сквозное” соединение. Он принадлежит только мне, а не непонятному сервису. Настраивается за пару минут. А главное, стоит меньше 300 рублей в месяц.

Дело за малым — начать использовать защищенное подключение.

iPhones.ru

Обсудим все: зачем, почему, для кого.

Сетевые ограничения [ править ]

Ограничением традиционных VPN является то, что они являются соединениями точка-точка и не поддерживают широковещательные домены ; поэтому связь, программное обеспечение и сеть, основанные на уровне 2 и широковещательных пакетах , например NetBIOS, используемом в сети Windows , могут не поддерживаться полностью, как в локальной сети . Варианты VPN, такие как Virtual Private LAN Service (VPLS) и протоколы туннелирования уровня 2, предназначены для преодоления этого ограничения.

Tor

Невозможно скрыть использование Tor от интернет-провайдеров (ISP) с помощью VPN, поскольку технический анализ показал, что эта цель слишком сложна, чтобы быть осуществимой на практике. VPN уязвимы для атаки, которая называется снятием отпечатков пальцев с веб-сайтов.

И интернет-провайдер, и администратор локальной сети могут легко проверить, установлены ли соединения с ретранслятором Tor, а не с обычным веб-сервером. Сервер назначения, с которым установился контакт через Tor, может узнать, исходит ли соединение от выходного реле Tor, просмотрев общедоступный список известных выходных реле. Например, для этой цели можно использовать инструмент Tor Project Bulk Exit List.

Маршрутизация [ править ]

Протоколы туннелирования могут работать в топологии сети « точка-точка» , которая теоретически не может считаться VPN, поскольку ожидается, что VPN по определению будет поддерживать произвольные и изменяющиеся наборы сетевых узлов. Но поскольку большинство реализаций маршрутизаторов поддерживают программно определяемый туннельный интерфейс, предоставляемые заказчиком виртуальные частные сети часто представляют собой просто определенные туннели, в которых используются обычные протоколы маршрутизации.

Строительные блоки VPN, предоставляемые поставщиком

Терминология Site-to-Site VPN.

В зависимости от того, работает ли VPN, предоставляемая поставщиком (PPVPN), на уровне 2 или уровне 3, описанные ниже строительные блоки могут быть только L2, только L3 или их комбинацией. Многопротокольная коммутация меток (MPLS) размывает идентичность L2-L3. {{ }} [ оригинальное исследование? ]

RFC обобщил следующие термины для охвата VPN L2 MPLS и VPN L3 (BGP), но они были введены в RFC .

- Клиентские (C) устройства

Устройство, которое находится в сети клиента и не подключено напрямую к сети поставщика услуг. Устройства C не знают о VPN.

- Клиентское пограничное устройство (CE)

Устройство на границе сети клиента, обеспечивающее доступ к PPVPN. Иногда это просто граница между ответственностью поставщика и клиента. Другие провайдеры позволяют клиентам настраивать его.

- Пограничное устройство провайдера (PE)

Устройство или набор устройств на границе сети поставщика, которые подключаются к сетям клиентов через устройства CE и представляют точку зрения поставщика на сайт клиента. PE знают о VPN, которые подключаются через них, и поддерживают состояние VPN.

- Устройство провайдера (P)

Устройство, которое работает в базовой сети поставщика и не взаимодействует напрямую с конечной точкой клиента. Он может, например, обеспечивать маршрутизацию для многих туннелей, управляемых провайдером, которые принадлежат PPVPN разных клиентов. Хотя устройство P является ключевой частью реализации PPVPN, оно не поддерживает VPN и не поддерживает состояние VPN. Его основная роль заключается в том, чтобы позволить поставщику услуг масштабировать свои предложения PPVPN, например, выступая в качестве точки агрегации для нескольких PE. Соединения P-to-P в такой роли часто представляют собой оптические каналы с высокой пропускной способностью между основными местоположениями поставщиков.

PPTP

Point-to-Point Tunneling Protocol — старая технология, которая давно перешла в разряд винтажных и сейчас практически не используется. Была создана компанией Microsoft в 1999 году.

Протокол устанавливает стандартное двухканальное соединения типа PPP между устройствами, а потом передает данные через инкапсуляцию по методу Generic Routing Encapsulation. Параллельно с этим действует соединение по TCP-порту. Первое используется непосредственно для передачи информации, второе нужно для управления подключением.

PPTP сложен в настройке и в управлении. К примеру, из-за необходимости поддерживать сразу две сетевые сессии с трудом получается перенаправлять сигнал на сетевой экран. Из-за спецификаций GRE и других компонентов протокола страдает безопасность.

Несмотря на наличие поддержки MS-CHAPv2 и EAP-TLS для авторизации пользователей, PPTP остается небезопасным VPN-протоколом, не рекомендуемым к использованию для решения серьезных задач. Подобрать ключ и получить доступ к частной сети можно примерно за 23 часа с помощью профильного онлайн-сервиса.

В свое время эта технология обрела успех благодаря поддержке со стороны Microsoft и внедрению PPTP в Windows по умолчанию. Для настройки не требовались сторонние клиенты и программные инструменты, но в связи с появлением более надежных альтернатив в духе OpenVPN, популярность PPTP начала снижаться. Сейчас даже Microsoft рекомендует использовать продукты конкурентов и прекратить эксплуатировать PPTP ввиду его незащищенности и нестабильности.

Дальнейшие действия

Действия по управлению виртуальными сетями Azure для виртуальных машин см. в руководствах для Windows или Linux.

Также ознакомьтесь с руководствами по распределению нагрузки виртуальных машин и созданию приложений с высоким уровнем доступности для Windows или Linux.

- Дополнительные сведения об определяемых пользователем маршрутах и IP-пересылке.

- Дополнительные сведения о настройке подключения между виртуальными сетями.

- Дополнительные сведения об устранении проблем с маршрутами.

- Дополнительные сведения о пропускной способности сетевых ресурсов виртуальной машины.

Виды VPN подключений

Можно настроить такие виды VPN-подключений, как перечисленные ниже. Как я говорил ранее, вся информация сведена до необходимого минимума. Подробности читайте в специализированной литературе.

Виртуальная частная сеть РРТР

РРТР

— Point-toPoint Tunneling Protocol -туннельный протокол типа «точка-точка», который поможет установить защищенный туннель в незащищенной сети. Он является наиболее популярным способом VPN-подключения, однако многие интернет-провайдеры блокируют работу таких приложений.

Виртуальная частная сеть OpenVPN

OpenVPN

— представляет собой свободную реализацию данной технологии с предоставлением открытого кода для создания своих зашифрованных каналов по типам «точка-точка» или «сервер-клиент». Последний позволяет использовать в качестве VPN-сервера другой компьютер. Однако для настройки туннеля требуется установка специального программного обеспечения вкупе со знаниями для работы с ним.

Виртуальная частная сеть L2TP

L2TP

(Layer 2 Tunneling Protocol) — наиболее трудоемкий для настройки вид VPN-туннеля, но позволяющий создавать его с заданными приоритетами доступа, делая наиболее защищенным.

И хотя VPN не являются в прямом смысле анонимайзерами, однако уже сегодня большинство сайтов, предоставляющих услуги CGI-ргоху, предлагают приобрести свой собственный VPN-канал. Эта технология набирает обороты, так что вполне вероятно, что вскоре количество привычных анонимайзеров будет сводиться к необходимому минимуму.

VPN (Virtual Private Network) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети(например, Интернет). В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел

, узел-сеть

и сеть-сеть

.

Преимущества VPN

Преимущества VPN и выгоды для клиента:

- Высокие скорости подключения.

- Гарантированная полоса пропускания виртуальных каналов связи.

- Отсутствие оплаты за кабельные линии, соединяющие локальные сети.

- Более экономичное, надежное и безопасное решение для создания VPN.

Применение VPN-доступа уменьшит затраты на:

- закупку, монтаж и конфигурирование серверов удаленного доступа и модемов;

- сетевое оборудование;

- управление клиентским программным обеспечением;

- контроль трафика удаленного доступа;

- телефонные соединения;

- количество высококвалифицированных сетевых администраторов;

- требуемое число портов доступа при увеличивающемся количестве удаленных пользователей;

- линии связи.

Единовременные затраты со стороны клиента:

- Покупка модема

- Плата за подключение за доступ к сети.

Ежемесячные затраты:

- Ежемесячная плата за выделенный порт

- Ежемесячная плата за организацию PVC (постоянный виртуальный канал)

Минимизация рекламы и таргетов

Наверняка каждый замечал, что среди рекламы на сайтах, в мессенджерах и приложениях очень много предложений от локальных магазинов или поставщиков услуг.

Чаще всего именно так настраивается таргетирование по региону — специальная функция показа рекламы, определяющая по косвенным данным, кому и что показывать во время использования ресурсов с доступом к сети.

Использование VPN не отключит рекламу, но точно сделает её менее навязчивой, исключая раздражающие баннеры от ближайших точек общепита, школ с назойливым предложением выучить язык только что загугленного куска кода и прочих “соседей”.

Что такое VPN-подключение

Многие люди, когда сталкиваются с этой аббревиатурой, спрашивают: VPN – что это и зачем нужно? Данная технология открывает возможность создать сетевое соединение поверх другого. Работает ВПН в нескольких режимах:

- узел-сеть;

- сеть-сеть;

- узел-узел.

Организация частной виртуальной сети на сетевых уровнях позволяет использовать TCP и UDP протоколы. Все данные, которые проходят через компьютеры, шифруются. Это дополнительная защита для вашего подключения. Есть множество примеров, которые объясняют, что такое VPN-соединение и зачем его нужно использовать. Ниже будет подробно освещен данный вопрос.

Аналогия: каждая ЛВС как остров

Представьте, что вы живете на острове посреди огромного океана. Вокруг вас разбросаны тысячи других островов, одни из них находятся ближе другие дальше. Обычный способ перемещения — это воспользоваться переправой между вашим островом и тем островом, куда нужно попасть. Перемещение переправой означает, что у вас практически отсутствует секретность. Все что вы делаете может увидеть кто-либо другой.

Проведем следующую аналогию: каждый остров представляет частную LAN, а океан — это Интернет. Перемещение переправой аналогично подключению к веб-серверу или другому устройству через Интернет. Вы не контролируете провода и маршрутизаторы, составляющие Интернет, это подобно отсутствию контроля над другими людьми, находящимися на средстве переправы. Это оставляет вас беззащитным перед проблемами с безопасностью при попытке установить соединение между двумя частными сетями, используя общий ресурс.

Ваш остров решает навести мост с другим островом, чтобы появился более легкий, безопасный и прямой путь для перемещения людей между островами. Наведение и содержание моста — дорогостоящая процедура, даже если эти острова находятся на очень близком расстоянии один от другого. Однако потребность в надежном и безопасном пути настолько велика, что вы решаетесь на этот шаг. Ваш остров хотел бы соединиться со вторым островом, который находится гораздо дальше первого, но вы решаете, что это слишком дорого.

Возникновение такой ситуации очень вероятно при использовании выделенной линии. Мосты (выделенные линии) отделены от океана (Интернет) и при этом они способны соединять острова (LAN). Многие компании выбрали этот путь из-за потребности в безопасной и надежной связи между своими удаленными офисами. Однако, если офисы находятся на очень большом расстоянии один от другого, стоимость может оказаться чрезмерно высокой — это подобно ситуации, когда нужно возводить очень длинный мост.

Какое место VPN занимает в этой аналогии? Каждому обитателю таких островов можно предоставить свою собственную небольшую подводную лодку, обладающую следующими свойствами.

-

Быстрота.

-

Легкое управление в нужном направлении.

-

Полная невидимость для остальных средств переправы и подводных лодок.

-

Надежность.

-

После приобретения первой подводной лодки, стоимость приобретения дополнительных субмарин становится небольшой.

Хотя они плавают в океане вместе с остальными лодками, обитатели двух островов могут перемещаться туда и обратно в любое время, сохраняя секретность и безопасность. Именно в этом и заключается сущность функционирования VPN. Каждый удаленный пользователь вашей сети может взаимодействовать безопасным и надежным способом, используя Интернет в качестве среды для подключения к частной LAN. VPN гораздо легче расширяется добавлением новых пользователей и различных расположений чем выделенная линия. На самом деле, масштабируемость — это основное преимущество VPN в сравнении с типичными выделенными линиями. В отличие от выделенных линий, где стоимость возрастает прямо пропорционально протяженности соединения, географическое расположение каждого офиса имеет меньшее значение при создании VPN.

Примеры виртуальных сетей:

1. Виртуальная сеть VPN

Одним из примеров виртуальной сети является виртуальная частная сеть VPN, которая создает безопасное соединение между одной сетью и другой через интернет. VPN позволяют пользователям подключаться к сетям, работая удаленно или дома, а также обычно используются для обхода интернет-цензуры и дают гарантии того, что история браузера не будет видна в публичных Wi-Fi сетях.

2. Виртуальная сеть VLAN

Еще одним примером виртуальной сети является виртуальная локальная сеть VLAN. VLAN — это подгруппа сети, которая объединяет несколько сетевых устройств в одну группу или домен и отделяет ее от остальных. VLAN повышают скорость и производительность сети за счет более эффективной маршрутизации трафика между этими подгруппами или доменами. Сети VLAN также обеспечивают значительно больший контроль над сетевыми устройствами и трафиком. Изоляция определенных данных в отдельной виртуальной локальной сети обеспечивает дополнительные преимущества в области безопасности, особенно для больших сетей, затрудняя несанкционированный мониторинг или вмешательство в сеть. В VLAN также нет необходимости прокладывать новые кабели или вносить большие изменения в сетевую инфраструктуру.

3. Виртуальная сеть VXLAN

Виртуальная расширяемая локальная сеть (VXLAN) — это еще один пример виртуальной сети. Помимо простого разделения сети на подгруппы, VXLAN могут виртуализировать всю сеть, обеспечивая крупномасштабные возможности

VXLAN значительно увеличивают пропускную способность и масштабируемость виртуальных сетей — это особенно важно для современных сложных архитектур облачных вычислений

Заключение

В данной статье мы рассмотрели ключевые аспекты о VPN, что это и принцип его работы, разобрали основные понятия, которые непосредственно относятся к виртуальной частной сети

Это важно знать каждому пользователю, который желает настроить и пользоваться VPN-услугами со своего ПК или смартфона. Безопасность в сети – это необходимый элемент Интернет-деятельности каждого современного пользователя, и с помощью VPN онлайн вы можете позаботиться о защите своего компьютера или мобильного гаджета, предотвратить риск взлома и кражи данных, а также свободно серфить в сети, обходя все блокировки

Делаем выводы

Сетевая анонимность в 21 веке крайне важна для сохранения неприкосновенности личных данных. Многие пользователи считают, что это сложный и требующий профессиональных познаний процесс, но это совершенно не так. Команда Whoer рассказала вам, как достичь полной анонимности в сети и пользоваться виртуальными машинами, которые позволят успешно защищать себя от вмешательства хакеров и провайдеров, пристально следящих за исходящим трафиком в интернете.

Также смотрите наше видео, где Mr. Whoer за 4 минуты расскажет ещё больше интересной информации о виртуальных машинах, и покажет как подключить VPN к одной из них: