Конфигурация изолированных частных vlan на коммутаторах

Содержание:

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

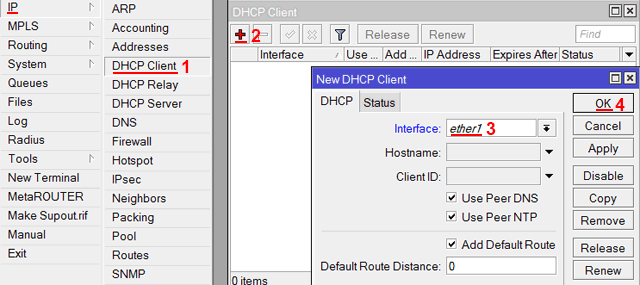

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

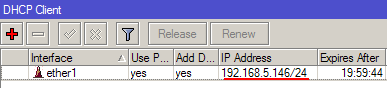

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

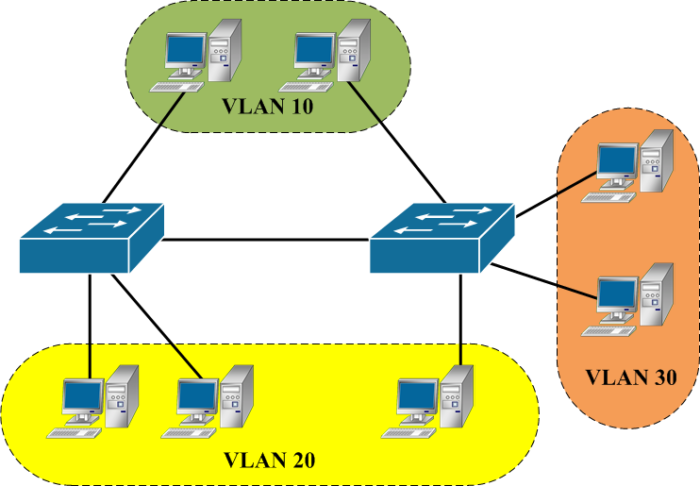

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

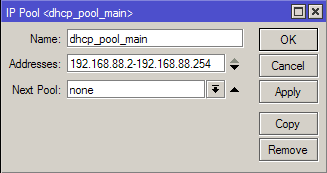

1.5 Настройка пула адресов

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP — Pool;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

2.4 Настройка LAN

Можно использовать статические или динамические сетевые настройки LAN порта. Мы введем статические настройки сети, чтобы сразу знать, на каком IP адресе будет находиться точка.

- Откройте меню Network — LAN;

- Bridge Type выбираем Static IP — ввод сетевых настроек вручную;

- IP Address вводим 192.168.88.100;

- IP Subnet Mask указываем маску подсети 255.255.255.0;

- Default Gateway — это IP адрес шлюза. Шлюзом выступает роутер 192.168.88.1;

- First DNS Address указываем первичный DNS сервер 192.168.88.1;

- Second DNS Address вводим альтернативный DNS сервер Google 8.8.8.8;

- Применяем настройки кнопкой Apply.

Если вы настроили EnGenius на получение автоматических настроек по DHCP, то после подключения точки доступа к роутеру, нужно посмотреть в роутере, какой IP адрес присвоился точке EnGenius. Это можно сделать в меню IP — DHCP Server на вкладке Leases. Посмотрите по MAC адресу устройства, какой ей присвоен IP адрес.

Теперь можно отключить Wi-Fi точку доступа EnGenius от компьютера и подключить в любой порт роутера MikroTik.

Подключитесь по очереди к Wi-Fi точкам Office и HotSpot, проверьте работу интернета и какие IP адреса присваиваются клиентам.

Описанная задача и процесс настройки разделенной гостевой сети и сети организации часто применяется в кафе, ресторанах, торговых центрах и гостиницах. Надеемся, данная инструкция поможет вам в решении аналогичных задач.

Как работает voice VLAN?

Чтобы установить приоритетность потоков голосовых данных, они должны быть сначала идентифицированы. Voice VLAN может идентифицировать поток голосовых данных двумя способами: один — путем определения исходного MAC-адреса принятого пакета (MAC address-based mode), а другой — путем идентификации тега VLAN принятого пакета (VLAN-based mode).

В режиме на основе MAC-адреса сетевой коммутатор может определить, является ли поток данных потоком голосовых данных, в соответствии с полем MAC-адреса источника в пакете данных, поступающем в его интерфейс. Как показано на следующем рисунке, после того, как коммутатор получает пакет данных, отправленный PC и IP-телефоном, он выполняет следующую обработку: если MAC-адрес источника соответствует OUI (уникальный идентификатор организации), настроенному на коммутаторе, к пакету добавлена голосовая метка VLAN И увеличил приоритет пакета. Если исходный MAC-адрес не соответствует OUI, тег VLAN PVID будет добавлен в пакет, и пакет не будет отправлен первым.

В режиме VLAN Ethernet коммутатор определяет, является ли пакет данных речевым пакетом данных, на основе идентификатора VLAN пакета данных, поступающего в интерфейс. Как показано на рисунке ниже, IP-телефон сначала отправляет пакет данных на сетевой коммутатор. Затем коммутатор добавляет информацию о голосовой VLAN в соответствующие поля s, принимает пакет данных и отправляет его обратно. После получения информации о голосовой VLAN IP-телефон снова отправляет помеченное голосовое сообщение. Если тег соответствует голосовой VLAN, настроенной на коммутаторе, коммутатор пересылает приоритет пакета. Таким образом, когда происходит перегрузка сети, коммутатор может обеспечить приоритетную передачу голосовых сообщений.

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

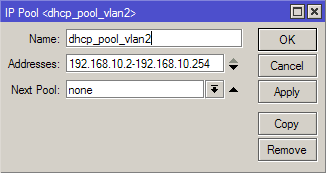

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

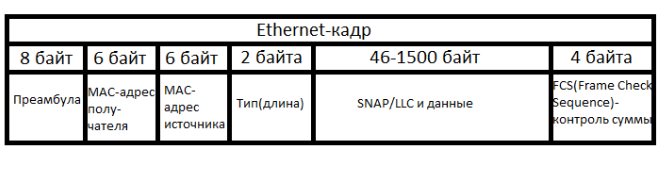

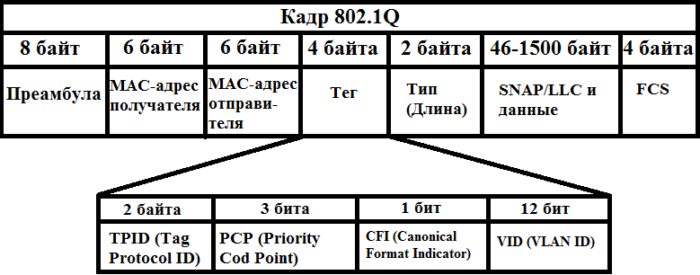

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

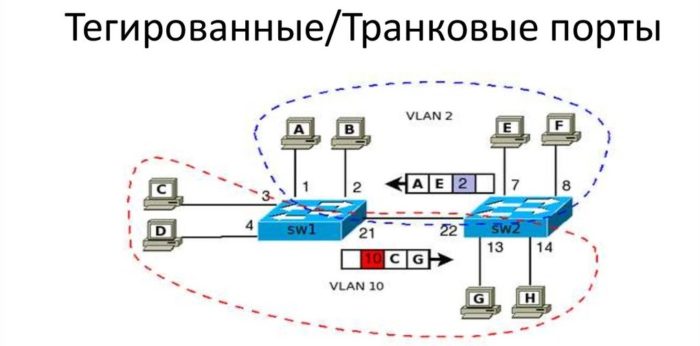

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть.

Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга.

Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN.

Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

Идем дальше.

На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр.

На данный момент для этой цели используют открытый стандарт IEEE 802.1Q.

Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя.

Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а.

Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

- Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

- На компьютер получателя приходит кадр уже без служебной информации.

Теперь возвращаемся к нашему “trunk’у”.

Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше. Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

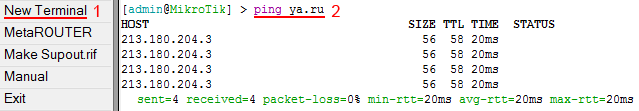

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT

2.1 Создание двух виртуальных Wi-Fi точек

Чтобы устройство работало беспроводной точкой доступа, перейдите в меню System — Operation Mode и выберите режим Access Point. Нажмите кнопку Apply для применения настроек.

Переходим в меню Wireless — Basic и настраиваем две Wi-Fi точки Office и HotSpot.

- В списке Enabled SSID выберите цифру 2, чтобы можно было ввести два названия точки доступа;

- В поле ESSID1 вводим название Wi-Fi точки Office — это будет беспроводная сеть предприятия;

- В поле ESSID2 вводим название Wi-Fi точки HotSpot — это беспроводная сеть для подключения гостей;

- AutoChannel оставьте Enable, если хотите чтобы точка сама выбирала Wi-Fi канал, на котором будет работать. У нас на других каналах есть много других Wi-Fi точек, создающих помехи. Поэтому мы выбрали AutoChannel: Disable и в списке Channel вручную указали более свободный канал 11;

- Нажмите кнопку Apply для применения настроек.

Отличие WAN от LAN

Судя только по названию, вы можете видеть, что WAN и LAN используют общие слова «Area Networks», что означает, что обе эти технологии подразумевают компьютерную сеть, которая соединяет множество устройств. Единственное различие заключается в размере этой сети, которая может быть глобальной (Wide) или локальной (Local).

Но гораздо важнее, чтобы пользователь знал, чем LAN и WAN различаются на маршрутизаторе. К разъему WAN подключается кабель от провайдера, через который интернет выходит на устройство. Иногда, чтобы зарезервировать канал, покупают роутер, в котором есть двойной WAN. Таким образом можно гарантировать непрерывный доступ к сети. Если у провайдера, канал которого выбран в качестве основного, возникнут проблемы со связью или он вообще пропадет, роутер переключится на резервную линию и проблем с интернетом не будет.

Обычно порт WAN на роутере выделен синим цветом и имеет аналогичную надпись. Также там могло быть написано слово «Интернет». Он расположен слева или справа. Необходимо не только подключить провод к WAN, но и настроить его, введя данные, предоставленные провайдером.

Порты LAN могут быть выделены желтым цветом или вообще не выделены. У них также есть подписи, обычно это их серийные номера — 1,2,3 и т.д. Эти разъемы нужны для подключения устройств к роутеру и их выхода в Интернет. Для подключения используется кабель Ethernet.

В настоящее время эти порты обычно не используются в маршрутизаторах, используемых в частных жилых районах, потому что все больше и больше устройств в доме имеют беспроводной интерфейс и необходимость в сетевых кабелях отпала. Но в офисах и на предприятиях эти порты используются, и их количества на роутере тоже мало. Следовательно, коммутаторы и концентраторы подключаются к портам LAN, а компьютеры и другое сетевое оборудование подключаются к этим устройствам. Следовательно, количество портов в локальной сети может быть увеличено с помощью этих устройств.

Если вы легко можете обойтись без интерфейса LAN дома, поскольку вся маршрутизация может происходить через беспроводной интерфейс, разъем WAN на маршрутизаторе должен быть обязательным, без него вы можете забыть о доступе к сети.

Кроме того, порты различаются по скорости передачи данных. Скорость передачи данных в локальной сети часто выше, чем скорость загрузки данных из Интернета. Это может быть связано либо с ограничением ценового уровня поставщика, либо с ограничениями самого коннектора. Например, порты LAN могут достигать 1000 Мбит / с, а порты WAN могут достигать 100 Мбит / с. Следовательно, устройства могут обмениваться данными друг с другом на высокой скорости, если сетевые карты устройств поддерживают эту скорость. Но скорость обмена с «внешним миром» будет ограничена WAN.

понедельник, января 28, 2013

Егор

Маршрутизация между vlan — маршрутизатор на привязи

В статьях этого блога мы уже обсуждали с вами принципы создания vlanна коммутаторах фирмы Cisco, но, к сожалению, у нас пока никак не доходили руки разобрать вопросы маршрутизации между различными vlan-ами. Сегодня мы исправим эту оплошность и разберем один из методов такой маршрутизации, называемый «маршрутизатор на привязи».

Как бы это не было прискорбно, но осуществить маршрутизацию между vlanне получится только с помощью средств самого коммутатора (в данном случае имеется ввиду коммутатор уровня 2), для этих целей придется использовать дополнительное устройство – уже знакомый нам маршрутизатор. Как мы помним, маршрутизатор может осуществлять маршрутизацию пакетов между сетями, подключенными к его различным интерфейсам. Но кроме этого маршрутизатор так же умеет выполнять маршрутизацию между vlan-ами, подведенными всего лишь к одному его физическому интерфейсу. Принцип данной маршрутизации проиллюстрирован на рисунке:

|

| «Маршрутизатор на привязи» |

Данный способ маршрутизации обычно называют «Маршрутизатор на привязи», так как маршрутизатор получается как бы привязанным одним линком к коммутатору.

Давайте попробуем посмотреть как необходимо сконфигурировать коммутатор и маршрутизатор фирмы Ciscoдля реализации данной схемы. Для этого в PacketTracerсоберем следующую схемку (порты подключения всех устройств соответствуют первому рисунку):

| Реализация маршрутизатора на привязи в Packet Tracer |

Компьютеру PС0 зададим IPадрес 192.168.1.2, маску 255.255.255.0 и основной шлюз 192.168.1.1. Компьютеру PС1зададим IPадрес 10.10.10.2, маску 255…0 и основной шлюз 10.10.10.1.

Далее мы сконфигурируем наш коммутатор для работы с портами доступа vlan

Switch(config)#vlan 2

Switch(config-vlan)#name vlan_number_2

Switch(config-vlan)#exit

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#vlan 3

Switch(config-vlan)#name vlan_number_3

Switch(config-vlan)#exit

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

Switch(config-if)#exit

Первыми семью командами вы создаете на коммутаторе vlan 2 и делаете порт коммутатора fastEthernet 0/1 портом доступа данного vlan. Следующими командами вы делаете тоже самое но уже для vlan3 и порта fastEthernet 0/2.

Если в данный момент вы попробуете пропинговать с компьютера из vlan 2 компьютер из vlan 3, то вы не получите ничего хорошего, ваши пинги не пройдут. Так как данные компьютеры будут находиться в разных vlan, а маршрутизацию между данными vlanеще не настроена.

Продолжим производить настройки. Подведем наши vlan2 и vlan 3 через транковый порт коммутатора к интерфейсу маршрутизатора:

Switch(config)#interface fastEthernet 0/24

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk allowed vlan 2-3

На маршрутизаторе, для начала включим интерфейс, к которому подключен коммутатор:

Router(config)#interface fastEthernet 0/1

Router(config-if)#no shutdown

Подождем пока интерфейс маршрутизатора поднимется и снова попробуем пропинговать с компьютера из vlan 2 компьютер из vlan 3. Результат будет все тот же. Пинги не будут проходить, так как маршрутизатор мы еще не настраивали для работы с vlan, приходящими на его порт.

Для того чтобы все же настроить маршрутизацию между данными vlan, создадим на интерфейсе маршрутизатора субинтерфейсы предназначенные для наших vlan(по одному субинтерфейсу под каждый vlan) и присвоим им IPадреса, которые мы указали на компьютерах в качестве основных шлюзов:

Router(config)#interface fastEthernet 0/1.2

Router(config-subif)#encapsulation dot1Q 2

Router(config-subif)#ip address 192.168.1.1 255.255.255.0

Router(config)#interface fastEthernet 0/1.3

Router(config-subif)#encapsulation dot1Q 3

Router(config-subif)#ip address 10.10.10.1 255.0.0.0

Router(config-subif)#exit

Если все сделано верно, то при попытке пропинговать компьютер из vlan 3 с компьютера из vlan 2 он должен быть доступен.

Теперь маршрутизация между данными vlan работает и на этом мы закончим сегодняшнюю статью

Опубликовано в: Коммутаторы, Маршрутизаторы, Cisco, Packet Tracer, VLAN