Cisco catalyst 2960-l switch getting started guide

Содержание:

- VLAN-ы, практика

- Настройка Cisco Catalyst 9200

- Включить Cisco SSH

- Cisco Switch Playlist:

- Связанный учебник Cisco Switch:

- Учебное пособие — включение удаленного доступа Cisco SSH

- Настройка cisco 3560

- Cisco 2960 маршрутизация между vlan

- Первоначальная настройка коммутатора Cisco 2960

- Шаг 1. Подключение оборудования Cisco

- Как подключиться к Cisco через Cisco?

- Настройка cisco коммутатора 2 уровня

- Отключите неиспользуемые открытые порты

- Шаг 3. Общие принципы настройки оборудования Cisco

- Connecting to the Switch Ports

- Настройка Гипер Терминала

- Устранение неполадок

- Настройка SSH подключения

- Поиск и устранение неполадок

VLAN-ы, практика

Предполагается, что у вас уже есть доступ к веб интерфейсу или консоли телнета коммутатора. Настройка через графическую консоль осуществляется по разному, в зависимости от версии операционной системы. Но принцип всегда один и тот же. Здесь будет показан частный случай настройки VLAN через веб-интерфейс операционной системы IOS 12.1.

Настройка VLAN через веб-интерфейс

Внимание! При установке порта, через который вы управляете коммутатором, в не интерфейсный vlan (по умолчанию это vlan 1), соединение с коммутатором будет прервано. После входа на веб-интерфейс, нажмите на Smartports в меню интерфейса

Затем выберите порты, которые будут использоваться в работе и нажмите кнопку Customize, как показано на рисунке:

Настройка VLAN через консоль

- Войдите в привилегированный режим командой enable.

- Войдите в базу данных vlan-ов: vlan database.

- Командой ? вы можете посмотреть, какие команды можно делать в базе данных vlan-ов.

- Командой vlan 200 вы создадите и активизируете новый vlan. 200 — это номер vlan-а. Здесь может быть любая цифра от 1 до 1005.

- show покажет вам имеющиеся vlan-ы и информацию о них.

- Команда no делает обратное действие команды, идущей после неё. Например, no vlan 200 удалит vlan с идентификационным номером 200.

- Теперь пишем команду exit и выходим и базы данных vlan-ов. Теперь нам надо добавить нужный нам порт в нужный нам vlan.

- Для этого войдите в режим конфигурации, командой configure. На вопрос, что конфигурировать, ответьте terminal.

- Затем выберите нужный вам порт командой interface FastEthernet 0/17, где 17 — это номер порта.

- Вы попадаете в режим конфигурации порта. Так же, что бы посмотреть свои возможности, наберите команду ?.

- Для пролистывания вывода на строку нажимайте любую кнопку, на экран — пробел, прервать вывод списка информации на монитор — Ctrl + z или Ctrl + c.

- Затем командой switchport access vlan 200 устанавливаем порт в нужный нам vlan. 200 — номер vlan-а.

- После выхода из режима конфигурации, командой show vlan просмотрите результат проделанных действий.

Теперь можете подключить в соответствующие порты персональные компьютеры, и командой ping убедится, что они находятся поштучно в разных сетях, так, как вы настроили vlan.

Настройка Cisco Catalyst 9200

Настройка коммутатора Cisco Catalyst 9200 практически полностью аналогична настройке коммутатора Cisco Catalyst 2960 за исключением нескольких новых функций, которые не будут востребованы в большинстве компаний.

Вы смело можете использовать нижеприведенные статьи о коммутаторах Cisco 2960 для настройки Cisco Catalyst 9200 в качестве коммутатора для подключения пользователей, принтеров и иных ресурсов локальной сети. Отличия будут лишь в настройке интерфейсов, так как они у Cisco 9200 как минимум 1G.

- Простейшая настройка коммутатора Cisco 2960

- Etherchannel на коммутаторах Cisco

- Как найти хост по МАС адресу

Если у вас возникли трудности с самостоятельной настройкой, мы можем помочь вам в рамках нашей программы по IT аутсорсингу.

Включить Cisco SSH

Хотите узнать, как включить удаленный доступ Cisco SSH с помощью командной строки? В этом уроке мы расскажем вам все шаги, необходимые для настройки удаленного доступа SSH на коммутаторе Cisco 2960 или 3750 с использованием командной строки.

Cisco Switch Playlist:

На этой странице мы предлагаем быстрый доступ к списку видеороликов, связанных с Cisco Switch.

Playlist

Не забудьте подписаться на наш канал YouTube, названный FKIT.

Связанный учебник Cisco Switch:

На этой странице мы предлагаем быстрый доступ к списку руководств, связанных с коммутатором Cisco.

Список учебных пособий

Учебное пособие — включение удаленного доступа Cisco SSH

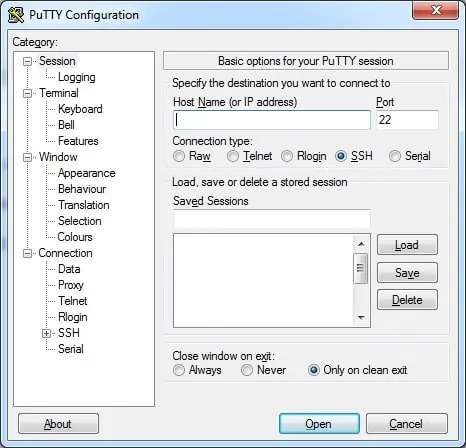

Во-первых, вам нужно получить доступ к консоли вашего коммутатора Cisco.

В нашем примере мы будем использовать программное обеспечение Opensource с именем Putty и компьютер под управлением Windows.

Программное обеспечение Putty доступно на веб-сайте putty.org.

По окончании загрузки запустите программное обеспечение и дождитесь следующего экрана.

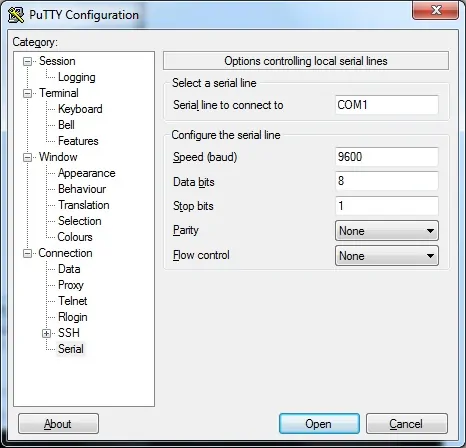

Чтобы получить доступ к консоли модели Cisco Switch 2960 или 3750, вам необходимо выбрать категорию Serial Connection и использовать следующие параметры:

• Тип подключения: последовательный

• Последовательная линия: COM1

• Скорость: 9600

Если COM1 не работает, вам нужно будет попытаться использовать COM2, COM3, COM4 или следующий.

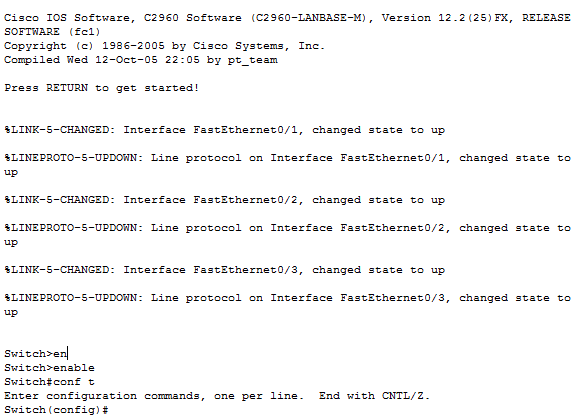

Используя консоль, telnet или ssh, подключитесь к командной строке коммутатора и войдите в систему с пользователем, имеющим административные привилегии.

На экране приглашения введите регистрационную информацию администратора.

После успешного входа в систему отобразится консольная консоль.

Switch>

Используйте команду enable для входа в режим привилегий.

Switch> enable

Используйте команду терминала конфигурации, чтобы войти в режим конфигурации.

Switch# configure terminal

Используйте следующую команду для создания необходимых ключей шифрования:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Если система запрашивает размер ключа, вы должны сообщить самому большому номеру, доступному вашему коммутатору.

На моем коммутаторе максимальное значение: 4096

Вы также должны включить SSH версию 2, которая более безопасна и имеет множество интересных функций.

Создайте учетную запись пользователя для удаленных пользователей.

Switch(config)# username kakarot privilege 15 secret kamehameha123

Switch(config)# username yamcha privilege 1 secret lostbuma123

В нашем примере пользователь kakarot имеет права чтения и записи, а yamcha — только для чтения.

Настройте виртуальный терминал для использования локальной проверки подлинности.

Настройте виртуальные терминалы, чтобы разрешить удаленный доступ SSH.

Switch# configure terminal

Switch(config)# line vty 0 15

Switch(config-line)# login local

Switch(config-line)# transport input ssh

Switch(config-line)# exit

Switch(config)# exit

Не забудьте сохранить конфигурацию коммутатора.

Switch# copy running-config startup-config

Вы успешно включили функцию удаленного доступа Cisco SSH.

Вы успешно настроили удаленные терминалы для приема удаленных подключений.

Вы успешно создали учетные записи пользователей с разными уровнями привилегий.

2018-06-08T10:04:01-03:00

Настройка cisco 3560

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

switchport mode trunk

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is «Auto» can not be configured to «trunk» mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

Далее создадим vlan и назначим им ip адреса, которые будут выступать в роли шлюзов.

Назначим ip адреса для каждого из них, напомню для vlan 2 это 192.168.1.251/24, а для vlan 3 192.168.2.251/24

ip address 192.168.1.251 255.255.255.0

ip address 192.168.2.251 255.255.255.0

Теперь включим маршрутизацию между vlan, делается это командой

Cisco 2960 маршрутизация между vlan

После обновления IOS на вашем коммутаторе появится параметр «lanbase-routing», который нужно включить, используя SDM:

После проведенных изменений с SDM необходимо перезагрузить коммутатор для применения нового шаблона, так как он изменяет ресурсы, распределяемые TCAM-ом. Если же вы не выполните перезагрузку, то изменения не вступят в силу, что можно увидеть с помощью команды:

Раз уж мы имеем правильный SDM, загруженный на коммутаторе (lanbase-routing), следующим шагом будет включение маршрутизации:

После этого, мы сможем увидеть таблицу маршрутизации на Cisco 2960:

Главное, что вам нужно запомнить – это ограничение на 16 статических маршрутов.

Если же вы добавите в конфигурационном режиме, например, 22 маршрута, то в таблицу маршрутизации попадет только 16 из них. Остальные же будут просто проигнорированы:

Как можно увидеть на иллюстрации выше, первый маршрут маркируется как C (connected), то есть маршрут на подсеть Vlan1, второй – L (local) – собственно адрес управления коммутатором из Vlan1, остальные же 16 маршрутов промаркированы как S (static) – статические маршруты в другие подсети. Сколько будет vlan-ов – столько же будет и connected-маршрутов на данные подсети. Таким образом, мы получили работающую маршрутизацию между vlan на коммутаторе Cisco 2960.

Также стоит отметить один интиересный факт – другой интерфейс vlan пропал из таблицы маршрутизации (172.16.1.0/24, который присутствовал на предыдущем скриншоте и является connected-маршрутом). Таким образом, можно сделать вывод о том, что маршрутизация на Cisco 2960 реально ограничена, однако для L2-коммутатора это и так достижение.

Первоначальная настройка коммутатора Cisco 2960

После начала сеанса связи с компьютером нам предлагается выполнить начальную настройку по встроенному сценарию в коммутаторе. Необходимо ответить “no”

Would you like to enter the initial configuration dialog? [yes/no]: no Press RETURN to get started! Switch>

Теперь мы в командной строке коммутатора. Вначале убедимся, что все настройки коммутатора сброшены к базовым.

Switch>enable Switch#show startup-config startup-config is not present Switch#

Из пользовательского режима переключаемся в привилегированный режим.

Switch>enable Switch#

Переключаемся в режим глобального конфигурирования.

Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#

Задаем пароль для привилегированного режима.

Switch(config)#enable secret pass Switch(config)#

Рекомендуется запретить несанкционированный поиск в DNS.

Switch(config)#no ip domain-lookup Switch(config)#

Проверим настройку доступа по паролю. На экране ввода пароль не отображается.

Switch(config)#exit Switch#exit 01:19:48: %SYS-5-CONFIG_I: Configured from console by consoleexit Switch con0 is now available Press RETURN to get started. Unauthorized access is strictly prohibited. Switch>en Password:pass Switch#

Для доступа к управлению коммутатором настроим IP-адрес на виртуальном интерфейсе VLAN.

Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#interface vlan1 1 Switch(config-if)#ip address 192.168.1.2 255.255.255.0 Switch(config-if)#no shutdown Switch(config-if)exit 03:21:33: %LINK-3-UPDOWN: Interface Vlan1, changed state to up 03:21:34: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up Switch(config)#

Установим пароль для доступа к консоли управления.

Switch(config)#line console 0 Switch(config-line)#password cisco Switch(config-line)#login Switch(config-line)#exit Switch(config)#

Для разрешения удаленного доступа по Telnet настроим VTY (Virtual Teletype).

Switch(config)#line vty 0 4 Switch(config-line)#password cisco Switch(config-line)#login Switch(config-line)#end Switch# 03:28:46: %SYS-5-CONFIG_I: Configured from console by console

Проверим состояние интерфейса SVI. Состояние интерфейса VLAN1 должно быть up/up, что указывает на его активное состояние и получение IP-адреса. Так как все порты коммутатора принадлежат VLAN1 по умолчанию, возможно обращаться к коммутатору на адрес, назначенный VLAN1.

Switch#show ip interface brief

Сохраним настройки.

Switch#copy running-config startup-config Destination filename ? Building configuration… Switch#

Если необходима обратная задача – удаление текущих настроек коммутатора и возврат к настройкам по умолчанию, используем следующие команды.

Switch#erase startup-config Erasing the nvram filesystem will remove all configuration files! Continue? Erase of nvram: complete Switch# 06:48:31: %SYS-7-NV_BLOCK_INIT: Initalized the geometry of nvramreload Switch#reload Proceed with reload? 06:48:46: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command

Для удаленного управления коммутатором по зашифрованному протоколу SSH используем следующие настройки.

Switch# conf t

Включаем ААА—протокол.

Switch(config)# aaa new-model

Создаем пользователя root с максимальным уровнем привилегий – 15, пароль pass0.

Switch(config)# username root privilege 15 secret pass1230

Создаем правило доступа с названием 01, дающее право заходить по ssh всем хостам сети 192.168.0.0/24; вместо адреса сети можно указать IP-адрес.

Switch(config)# access—list 01 permit 192.168.0 0.0.0.255

Конфигурируем терминальные линии.

Switch(config)# line vty 0 2

Разрешаем вход в привилегированный режим.

Switch(config—line)# privilege level 15

Привязываем правило доступа по ssh к терминальной линии.

Switch(config—line)# access—class 23 in

Вывод лога только после полного ввода команды.

Switch(config—line)# logging synchronous

Выход из режима конфигурирования.

Switch(config—line)# end

Сохраняем настройки.

Switch# copy running-config startup-config

Шаг 1. Подключение оборудования Cisco

Настройка оборудования Cisco весьма специфична и несколько отличается от оборудования других производителей.

Например, для выполнения первичных настроек коммутаторов компании Cisco, нам потребуется фирменный плоский кабель RJ-45 – RS-232 голубого цвета (идет в комплекте с оборудованием) и наличие COM-порта на компьютере, с которого будет производиться настройка.

Большинство материнских плат современных настольных и портативных компьютеров не имеют соответствующего разъема. В таком случае необходимо искать переходник.

В последнее время Cisco стала комплектовать оборудование разъемом Mini—USB для консоли.

Для настройки устройства через порт Mini—USB, необходимо скачать cisco usb console driver.

Как подключиться к Cisco через Cisco?

Поскольку конфигурация транка между коммутаторами была выполнена, у нас появилась возможность подключаться к коммутатору через другой коммутатор. Это возможно при условии наличия vlan управления сетевыми устройствами в данном транке и виртуальных интерфейсов, терминирующих данный vlan (то есть наличия ip-адреса, маски подсети и др. на данных интерфейсах vlan).

Например, для подключения со SW1 на SW2 это можно сделать с помощью команды:

Где admin – логин для авторизации на SW2, а <ip-address of SW2> – ip-адрес виртуального интерфейса управления на SW2. После ввода пароля вы попадете в непривилегированный режим на SW2. Для входа в привилегированный режим, нужно будет ввести еще enable-пароль.

Настройка cisco коммутатора 2 уровня

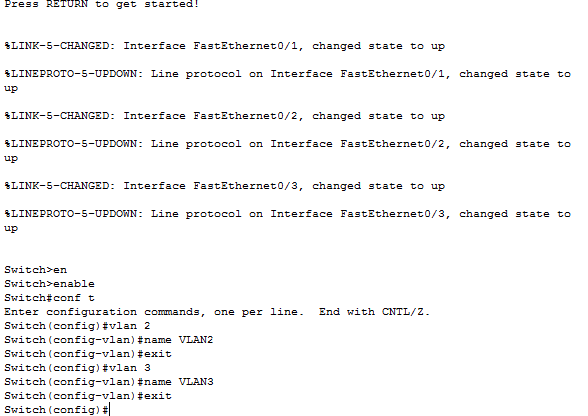

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

enable

теперь в режим конфигурации

conf t

Создаем VLAN2 и VLAN3. Для этого пишем команду

vlan 2

задаем имя пусть так и будет VLAN2

name VLAN2

Выходим из него

exit

Аналогичным образом создаем VLAN3.

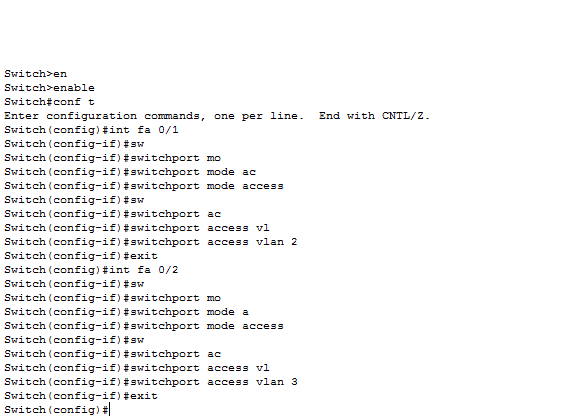

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

int fa 0/1

Говорим что порт будет работать в режиме доступа

switchport mode access

закидываем его в VLAN2

switchport access vlan 2

exit

Теперь добавим fa0/2 в vlan 3.

int fa 0/2

switchport mode access

switchport access vlan 3

exit

Теперь сохраним это все в памяти коммутатора командой

do wr mem

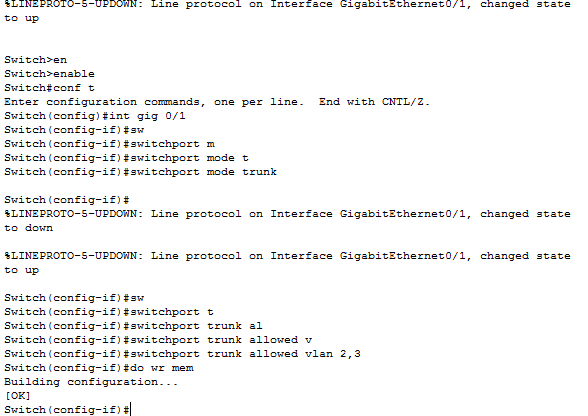

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

int gig 0/1

Сделаем его режим trunk

switchport mode trunk

И разрешим через транк нужные вланы

switchport trunk allowed vlan 2,3

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

do wr mem

exit

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Отключите неиспользуемые открытые порты

Рекомендуется отключить все неиспользуемые открытые порты на коммутаторе. Киберпреступники часто используют незащищенные порты как способ проникновения в сеть. Закрытие этих портов уменьшает количество точек входа в вашу сеть и повышает безопасность вашего коммутатора. Введите диапазон портов, которые вы хотите закрыть, введя следующую команду (вы должны изменить 0 / 25-48 на порты, которые вы хотите закрыть):

access-switch1 (config) # диапазон интерфейса fe 0 / 25-48

access-switch1 (config-if-range) # выключение

access-switch1 (config-if-range) # выход

доступа switch1 (конфигурации) #

Шаг 3. Общие принципы настройки оборудования Cisco

В целях безопасности на коммутаторах Cisco доступно 2 режима ввода команд: пользовательский режим для проверки состояния коммутатора и привилегированный режим (аналог пользователя root в UNIX или администратора в Windows) для изменения конфигурации коммутатора.

Для пользователей, привыкших работать в UNIX-системах, понять в каком режиме они работают не составит труда.

Для пользователей, работающих в Windows дадим пояснение, — если строка перед командной начинается с символа «#», вы в привилегированном режиме.

То же самое касается ввода пароля, как и в UNIX-системах, пароль, который вводит пользователь не отображается на экране.

Для перехода в привилегированный режим служит команда «enable», без кавычек, а для выхода «disable».

Приступим к первичной настройке коммутатора. При первой загрузке устройства мастер установки предложит выполнить пошаговую настройку, отказываемся от этого шага:

Continue with configuration dialog? [yes/no]: no

После чего оказываемся в пользовательский режиме:

Switch>

Переходим в привилегированный режим, пароль по умолчанию, как правило, отсутствует, поэтому ничего не вводим, а нажимаем «Enter».

Switch> enable

Password:

Switch#

Для задания настроек, касающихся всего коммутатора (задание имени коммутатора, IP-адреса, указание сервера синхронизации времени, пр), используется режим глобальной конфигурации, для настройки отдельных интерфейсов существует режим конфигурации интерфейса.

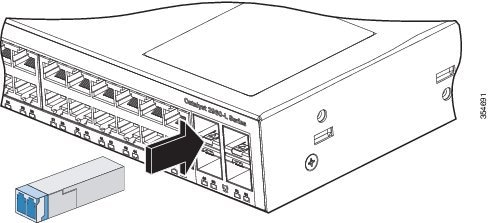

Connecting to the Switch Ports

This section describes

how to connect to the fixed switch ports and to the Small Form-Factor Pluggable

(SFP) module ports.

Connecting to the

10/100/100 or 10/100/1000 PoE+ Ports

SUMMARY STEPS

- Insert a

straight-through, twisted four-pair, Category 5 cable in a switch’s 10/100/1000

port when you connect to servers, workstations, IP phones, wireless access

points, and routers. Use a crossover, twisted four-pair, Category 5 cable when

you connect to other switches, hubs, or repeaters. - Insert the other

cable end into an RJ-45 port on the other device.

DETAILED STEPS

| Step 1 |

Insert a |

| Step 2 |

Insert the other |

Connecting to

SFP Module

Slots

SUMMARY STEPS

- Grasp the module

on the sides, and insert it into the switch slot until you feel the connector

snapping into place. - Insert an

appropriate cable into the module port. Insert the other cable end into the

other device.

DETAILED STEPS

| Step 1 |

Grasp the module |

| Step 2 |

Insert an |

Настройка Гипер Терминала

Если процедура настройки выполняется с использованием операционной системы Windows 7/8, то возникнет проблема отсутствия HyperTerminal. Ее можно быстро решить, если скопировать нужную папку с ОС Windows XP в любой каталог ОС Windows 7/8. В Windows XP папка располагается в каталоге Program Files. Чтобы запустить программу используется файл hypertrm.exe, который располагается в этой же папке. Также может использоваться другая программа – Putty. Кроме подключения к оборудованию Cisco, ее используют для работы с маршрутизаторами, серверами, когда для их подключения нужна настройка SSH.

Чтобы выполнить процедуру коммутации кабель нужно подключить в разъем RJ-45, который на передней панели обозначен, как «Console». Дале нужно включить электропитание коммутатора и зайти в HyperTerminal на компьютере. В программе нужно выбрать интерфейс разъема, соответствующий COM1 и его скорость, равную 9600 Б/с. На все последующие вопросы следует выбирать отрицательный ответ «No». Если выбрать в интерфейсе разъема настройка VLAN, то на нем можно будет настроить IP-адресс устройства.

Устранение неполадок

Средство Output Interpreter (OIT) (только для зарегистрированных клиентов) поддерживает определенные команды show. Посредством OIT можно анализировать выходные данные команд show.

Примечание. Дополнительные сведения о командах debug см. в документе Важные сведения о командах debug.

Для устранения неполадок используются следующие параметры:

-

Выберите Help (Справка) > About this Router (Об этом маршрутизатора), чтобы просмотреть подробные сведения об аппаратном и программном обеспечении маршрутизатора.

-

Опция Help (Справка) предоставляет сведения о различных доступных параметрах в Cisco CP для конфигурации маршрутизаторов.

Как можно изменить имя пользователя и пароль для маршрутизатора?

Имя и пароль пользователя маршрутизатора можно изменить с помощью Cisco CP. Выполните следующие шаги для изменения имени пользователя и пароля:

-

Создайте новую учетную запись временного пользователя, затем войдите в нее.

-

Измените имя пользователя и пароль учетной записи основного пользователя (т. е. учетной записи пользователя маршрутизатора, в которой следует изменить имя пользователя и пароль) в программе Cisco CP.

-

Выйдите из временной учетной записи и войдите в основную.

-

Удалите учетную запись временного пользователя после изменения пароля для основной учетной записи.

Проблема

Вы могли получить следующую внутреннюю ошибку при использовании Internet Explorer 8 для настройки маршрутизатора серии 2800 с помощью Cisco CP:

Internal error: [FaultEvent fault=[RPC Fault faultString="Send failed" faultCode="Client.Error.MessageSend" faultDetail="Channel.Connect.Failed error NetConnection.Call.Failed: HTTP: Status 200: url: 'http://localhost:8600/messagebroker/amf'"] messageId="A08846FF-E7C6-F578-7C38-61C6E94899C7" type="fault" bubbles=false cancelable=true eventPhase=2]

Понижение версии Java не устраняет эту неполадку.

Решение

Эта ошибка может возникнуть из-за проблемы совместимости браузеров. Internet Explorer 8 изменяет многие базовые аспекты разработки приложений для IE. Cisco рекомендует понизить Internet Explorer до версии 7. Необходимо также удалить и повторно установить Cisco CP.

Проблема

При загрузке установочного файла приложения и попытке установить Cisco CP может наблюдаться следующая ошибка:

Решение

Попробуйте решить эту проблему следующим способом.

-

Удалите все экземпляры Cisco CP с ПК и выполните загрузку и установку заново.

-

Если предыдущий шаг не помог, попытайтесь загрузить другую версию Cisco CP.

-

Примечание. Для связи с Центром технической поддержки Cisco требуются действующие учетные данные пользователя Cisco.

Как получить доступ к техническим журналам Cisco CP?

Нажмите Start> Programs> Cisco Systems> Cisco Configuration Professional> Collect Data for Tech Support (Пуск > Программы > Cisco Systems> Cisco Configuration Professional> Collect Data for Tech Support (Сбор данных для технической поддержки). Cisco CP автоматически архивирует журналы в файле zip-архива с именем _ccptech.zip. Выполните поиск этого файла в локальной файловой системе, если он не сохранен на рабочем столе. Эти технические журналы можно отправить в Центр технической поддержки Cisco для дальнейшего устранения неполадок.

Примечание. Закройте все экземпляры Cisco CP, чтобы избавиться от любых других проблем с архивацией журналов.

Обнаружение маршрутизатора занимает больше времени, чем обычно. Как решить этот вопрос?

Проблема

Как только Cisco CP запущен и сообщество настроено, обнаружение маршрутизатора занимает больше времени, чем обычно. Вот журналы Cisco CP, которые описывают истекшее время:

Эта проблема происходит со всеми маршрутизаторами, независимо от их модели и платформы. Кроме того, на маршрутизаторах нет никаких проблем с памятью или ЦП.

Решение

Проверьте режим аутентификации. Если аутентификация не происходит локально, то проверьте, существует ли проблема с сервером аутентификации. Устраните проблему с сервером аутентификации для решения этого вопроса.

Мне не удается просмотреть страницу конфигурации IPS на Cisco CP. Как решить этот вопрос?

Проблема

Когда определенная функция в окне конфигурации не показывает ничего, кроме пустой страницы, возможны проблемы с несовместимостью.

Решение

Проверьте следующие элементы для решения этого вопроса:

-

Проверьте, поддерживается ли конкретная функция и включена ли она на вашей модели маршрутизатора.

-

Проверьте, поддерживает ли ваша версия маршрутизатора эту функцию. Проблемы несовместимости версий маршрутизатора могут быть решены с обновлением версии.

-

Проверьте, имеется ли проблема с текущим лицензированием.

Настройка SSH подключения

Задаем имя роутеру:

Router1(config)# hostname R1

Назначаем доменное имяЖ

R1(config)# ip domain-name name.com

Генерируем RSA ключ:

R1(config)# crypto key generate rsa

Создаем пользователя root и назначает ему пароль admin

R1(config)# username root secret admin

создаем access-list, в котором можем задать например с каких IP адресов мы можем подключиться:

R1(config)# access-list 1 permit 10.1.1.12

Настраиваем виртуальный терминал с 0 по 4 и задаем проверку пароля локально

R1(config)# line vty 0 4

R1(config)# login local

С помощью списка доступа разрешаем доступ с IP-адреса

R1(config)# access-class 1 in

И разрешаем работать по протоколы SSH

R1(config)# transport input ssh

R1(config)# transport output ssh

R1(config)# end

Поиск и устранение неполадок

Ошибки аутентификации IP-телефонов

Если не удается выполнить аутентификацию по стандарту 802.1x, статус IP-телефона отображается как Configuring IP (выполняется настройка IP) или Registering (выполняется регистрация). Чтобы устранить эту неполадку, выполните следующие действия:

-

Проверьте, что 802.1x на IP-телефоне активизирован.

-

Убедитесь, что идентификатор устройства введен на сервере аутентификации (RADIUS) в качестве имени пользователя.

-

Убедитесь, что общий секретный ключ на IP-телефоне настроен.

-

Если общий секретный ключ настроен, убедитесь, что такой же ключ введен на сервере аутентификации.

-

Проверьте правильности настройки других необходимых устройств, таких как коммутатор и сервер аутентификации.