Использование безопасного клиента dns по протоколу https (doh)

Содержание:

- Configure Secure DNS in Microsoft Edge

- How to enable DNS over HTTPS (DoH)

- Conclusion

- Риски

- О нашем развёртывании DNS через HTTPS

- Выход из участия

- Включение и отключение DNS через HTTPS вручную

- Переключение провайдеров

- Исключение отдельных доменов

- DoH server/proxy software configuration

- Why do we need to encrypt DNS requests?

- Update the Network Adapter Driver

- What’s the better standard, DNS over HTTPS or DNS over TLS?

- Configuring dnscrypt-proxy for use with IPv6

- Pros and Cons of DNS-over-HTTPS

- Step 1: Install DNSdist on Ubuntu Server

- Disable IP Version 6 (IPv6)

- Flush DNS Cache

- 2020

- Step 5: Configure DoH in Firefox Web Browser

- How to enable DNS over HTTPS (DoH) in web browsers

- Схема работы DoH

Configure Secure DNS in Microsoft Edge

The configuration of Secure DNS in Microsoft Edge uses a similar system. Either load edge://settings/privacy directly in the browser’s address bar, or go to Menu > Settings > Privacy, search and services manually.

ADVERTISEMENT

The preference «Use secure DNS to specify how to lookup the network address for websites» determines whether Secure DNS is enabled. If it is turned off, toggle it to enable it. Edge uses the current service provider, meaning the DNS provider that is set on the system, by default. Switch to «Choose a service provider» and click in the field below it to pick a preset provider or to add a custom provider using a specific URL.

How to enable DNS over HTTPS (DoH)

You can enable encrypted DNS queries in two ways – at the web browser level and at the operating system level. Each of these methods has its own advantages.

Enabling secure DNS at the web browser level is very simple, just check the box in the settings. Moreover, in Google Chrome and Firefox (but only for US users), this setting is already enabled by default. The disadvantage of this method is that all other applications using an Internet connection will not be able to use DNS over HTTPS. Such applications can be programs for downloading files, instant messengers, software and operating system update services, and so on.

Enabling DoH at the system level makes it so that all programs will make DNS queries exclusively over an encrypted channel. But this requires the installation of a program – a caching DNS server. In fact, the installation is very simple and the program will consume a minimum of system resources. At the same time, your own DNS will cache the received data, thereby slightly increasing the network speed.

Which option to choose is entirely at your discretion. This tutorial will cover both methods and you will see how simple it is when choosing any method of encrypting DNS requests.

Conclusion

The “DNS server not responding” message means that your browser cannot connect to the internet.

Several causes of DNS errors include misconfigured DNS records, unavailable DNS services, a faulty router or modem, hardware or network issues, and antivirus software errors.

Here are some of the most common methods to fix the “DNS server not responding” issue:

- Troubleshoot network problems. Run network diagnostics to identify and troubleshoot internet connection problems.

- Restart modem or router. Clear your modem or router’s cache by pressing its power button and unplugging its power cable.

- Deactivate antivirus and firewall. Temporarily disabling your antivirus and firewall programs might help to solve the DNS issue.

- Flush DNS cache. Clear the router cache to refresh the DNS configuration.

- Change the DNS server address. Replace your ISP’s address with a different DNS address.

We hope this article has helped you solve the “DNS server not responding” issue.

If you have any more questions or suggestions, please share them in the comments section below.

Риски

- Некоторые люди и организации полагаются на DNS для блокировки вредоносных программ, работы родительского контроля или фильтрации доступа вашего браузера к веб-сайтам. Будучи включён, DoH обходит ваш DNS-резолвер и ломает эти специальные политики. При включении DoH по умолчанию для пользователей, Firefox позволяет пользователям (через настройки) и организациям (через корпоративные политики и запросы к канареечным сайтам) отключить DoH, когда он препятствует предпочитаемой политике.

- Когда DoH включен, Firefox по умолчанию направляет DoH-запросы на DNS-сервера, которыми управляет доверенный партнёр, который имеет возможность видеть запросы пользователей. В Mozilla действует строгая политика для Надёжных рекурсивных резолверов (TRR), которая запрещает нашим партнёрам собирать персональную идентифицирующую информацию. Чтобы снизить этот риск, наши партнёры обязаны подписать договор, чтобы соответствовать этой политике.

- DoH может работать медленнее традиционных DNS-запросов, но при тестировании мы обнаружили, что воздействие минимально, а во многих случаях DoH быстрее.

О нашем развёртывании DNS через HTTPS

В 2019 году мы завершили развёртывание DoH для всех пользователей Firefox для ПК в Соединённых Штатах. В настоящий момент мы работаем над развёртыванием DoH большем количестве страны. При этом DoH включен для пользователей в режиме «резервирования». Например, если поиск по доменному имени с помощью DoH по какой-либо причине окажется неуспешным, Firefox будет возвращаться к использованию DNS по умолчанию, сконфигурированному операционной системой (ОС) вместо отображения ошибки.

Выход из участия

Для существующих пользователей Firefox, расположенных в местах, где мы развернули DoH по умолчанию, будет показываться уведомление, показанное ниже, когда и если DoH будет задействован впервые, позволяя пользователям отказаться от использования DoH и вместо этого продолжить использование DNS-резолвера ОС по умолчанию.

В дополнение к этому Firefox будет проверять определённые функции, которые могут быть задеты при включении DoH, включая:

- Включён ли родительский контроль?

- Фильтрует ли DNS-сервер по умолчанию потенциально вредоносное содержимое?

- Управляется ли устройство организацией, у которой может функционировать особая конфигурация DNS?

Если в ходе какиъ-либо из этих тестов будет определено, что DoH может помешать данным функциям, DoH включён не будет. Эти тесты будут запускаться каждый раз, когда устройство подсоединяется к другой сети.

Включение и отключение DNS через HTTPS вручную

Вы можете включить или отключить DoH в параметрах сети Firefox:

-

На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки.

Нажмите на кнопку меню и выберите НастройкиНастройки.Нажмите на кнопку меню и выберите Настройки. - На панели Основные прокрутите вниз до Настройка сети и щёлкните по кнопке Настроить….

- В открывшемся диалоговом окне прокрутите до Включить DNS через HTTPS.

- Включить: Отметьте флажок Включить DNS через HTTPS. Выберите поставщика или настройте пользовательский поставщик.

- Выключить: Снимите флажок Включить DNS через HTTPS.

- Щёлкните по кнопке OK, чтобы сохранить изменения и закрыть окно.

Переключение провайдеров

-

На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки.

Нажмите на кнопку меню и выберите НастройкиНастройки.Нажмите на кнопку меню и выберите Настройки. - Прокрутите до Параметры сети и щёлкните по кнопке Настроить….

- Щёлкните по выпадающему меню Используемый провайдер под Включить DNS через HTTPS, чтобы выбрать провайдера.

- Щёлкните по OK, чтобы сохранить изменения и закрыть окно.

Исключение отдельных доменов

Вы можете настроить исключения, для которых Firefox будет использовать ресолвер вашей ОС вместо DoH:

-

Введите about:config в адресной строке и нажмите EnterReturn. Может появиться страница с предупреждением. Щёлкните по Я принимаю на себя риск!Принять риск и продолжить, чтобы перейти на страницу about:config.

- Найдите network.trr.excluded-domains.

- Щёлкните по кнопке Изменить рядом с параметром.

- Добавьте домены, разделённые запятыми, в список и щёлкните по флажку , чтобы сохранить изменения.Примечание: Не удаляйте никакие домены из списка.

О дочерних доменах: Firefox будет проверять все домены, которые вы перечислили в network.trr.excluded-domains и соответствующие им дочерние домены. Например, если вы введёте example.com, Firefox также исключит и www.example.com.

DoH server/proxy software configuration

coreDNS

Install the AUR package.

You can use coreDNS as DoH/DoT/gRPC DNS server and/or DoT proxy. Default configuration file should be located at .

The example of simple configuration file looks like this:

/etc/coredns/Corefile

protocol://domain:port {

forward domain forward_to

tls_servername domain_of_dot_server

tls cert_path key_path

}

string is for where DNS query will be forward. Use for to match all domains. In set upstream DNS server where to send queries, you can specify protocol for DoT server. If you using upstream DoT server, you need to set for TLS negotiation.

string mandatory if you use DoH, DoT or gRPC protocols. Put here certificate and private key paths in given order.

Example of configuration simple DoT proxy listening 53 port and using Cloudflare DoT server

/etc/coredns/Corefile

. {

forward . tls://1.1.1.1

tls_servername cloudflare-dns.com

}

Also, you can use several instances and forward plugins:

/etc/coredns/Corefile

https://.:443 {

forward . 127.0.0.1

forward example1.com 8.8.8.8

tls cert.pem key.pem

}

tls://example2.com:853 {

tls cert.pem key.pem

forward . tls://9.9.9.9

tls_servername dns.quad9.net

}

Start/enable the unit.

dns-over-https

At first, install and after setting won’t forget to enable and start needed service.

Stub resolver

You can start using it right after install with default settings. Defaults ports for listening is 53 and 5380, if one of them is already binded, it will be ignored. Start/enable .

Configuration file locate at . You can change desired ports at section . There are many included third-parted DoH servers in configuration file, you need just uncomment one you needed or write unspecified. You can use several resolvers as well. One of them will be chosen randomly for each request. To force dns-over-https use resolvers in the required order set to or and change weight value at resolvers in use.

DoH proxy

Configuration file for use as doh server locate at . At section can set desired upstream resolver and its protocol for use. You can use dns-over-https as standalone service or together with HTTPS services like nginx or apache.

For standalone use you need to set port to 443 and specify proper cert and key:

/etc/dns-over-https/doh-server.conf

listen = ... cert = "" key = ""

If you want use HTTP server for caching or using along with other HTTPS services leave empty cert and key strings in and use next examples for configuration desired HTTP server. Note that there using default dns-over-https port.

nginx:

/etc/nginx/nginx/site-available/doh

server {

listen 443 ssl http2 default_server;

listen :443 ssl http2 default_server;

server_name MY_SERVER_NAME;

ssl_certificate /path/to/your/server/certificates/fullchain.pem;

ssl_certificate_key /path/to/your/server/certificates/privkey.pem;

location /dns-query {

proxy_pass http://localhost:8053/dns-query;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

}

apache:

/etc/httpd/conf/vhosts/doh.conf

<VirtualHost *:443>

ServerName MY_SERVER_NAME

Protocols h2 http/1.1

ProxyPass /dns-query http://:8053/dns-query

ProxyPassReverse /dns-query http://:8053/dns-query

</VirtualHost>

After setting up, start/enable .

Stub resolver

If you intend to provide encrypted queries to your local network for legacy applications, configure the stub resolver:

/etc/conf.d/doh-stub

LISTENPORT=5353 ADDR=127.0.0.1 DOMAIN=mydomain.tld NS=127.0.0.1 PORT=443

If you do not have a way to provide a secure forward DNS lookoup to your real DNS server, you should configure both DOMAIN and NS to use one of the upstream providers (CloudFlare, OpenDNS, etc., instead of localhost). If you only need to provide lookups to localhost, this is fine. If you need to provide them for the entire network, the you could listen on 53 directly if you do not have a local caching or authoritative DNS server — you would also want to use the real IP address instead of the loopback adapter in this case.

DoH proxy

If you have an existing HTTP server and wish to proxy DNS lookups with it, setup the HTTP proxy to listen on port 8080:

/etc/conf.d/doh-httpproxy

NS=127.0.0.1 PORT=8080 ADDR=127.0.0.1

Optionally, you can utilize either the doh-proxy service or an upstream DoH provider to forward queries.

DoH proxy

If you do not have an existing http server, you can configure the HTTPS/2 lisener:

/etc/conf.d/doh-proxy

NS=127.0.0.1 UPSTREAMPORT=5353 ADDR=127.0.0.1 LISTENPORT=443 CERT=/etc/ssl/private/fullchain.pem KEY=/etc/ssl/private/privkey.pem

Again, adjust as necessary, but be certain that the upstream server has a way to perform secure queries, or you will be creating a loop.

Why do we need to encrypt DNS requests?

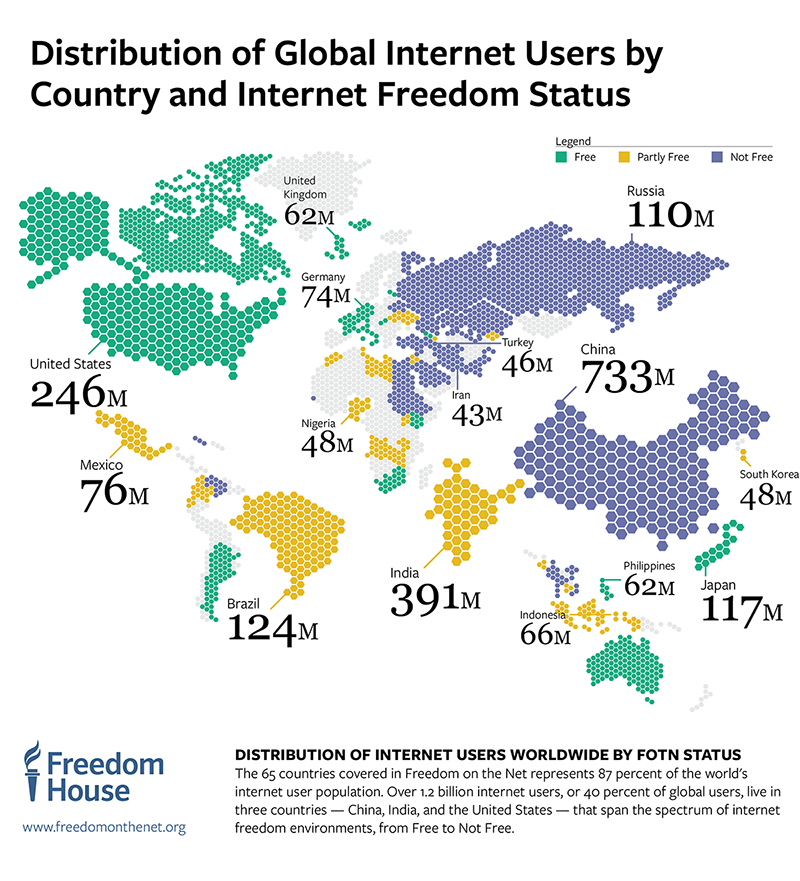

If you’re living in the US, the UK or Australia, as the majority of our readers are, it’s easy to take for granted the rights and freedoms that we enjoy. In the greater scheme of things, our privacy concerns are pretty trivial. I found out last week that I was one of the lucky 50-million or so people that had their Facebook data compromised.

And while that’s supremely annoying, it’s what we would mockingly refer to as a first-world problem. Though there are a few terrifying outliers, the worst that’s going to happen to most of us is identity theft. And that’s no laughing matter, but it’s also not a threat to your life or liberty. Outside of kiddie porn and snuff, there’s nothing you can’t access in the US, the UK and much of the western world.

That couldn’t be less true for other parts of the world. China has a notoriously restricted internet (one that Google is currently developing a clandestine censored search engine for).

Russia, North Korea, Iran, Saudi Arabia – just to name a few of the larger countries – are among dozens of nations that restrict their citizens’ use of the internet.

According to Freedom House, less than one quarter of the world’s internet users live in a country where the internet is designated as Free. That’s free in terms of rights and liberties–not price. 36% percent of internet users live in a country where the internet is fully restricted and another 28% live in a country where the internet is partially restricted.

Heck, a couple weeks ago the entire country of Ethiopia had its internet access turned off to try to quell what looked like, at the time, a potential military coup.

And when your internet history can result in you being extra-judicially detained, or harmed or even killed—being able to obfuscate those DNS requests can be a matter of life or death. That may seem hyperbolic, but it doesn’t take a whole lot of research to turn up what can befall regular people who get labeled dissidents based on their internet usage.

That’s why, to some parties involved in this debate, this is a human rights issue—one that can stir up considerable emotion.

Nobody is arguing that DNS requests shouldn’t be encrypted, the argument is over how best to do it.

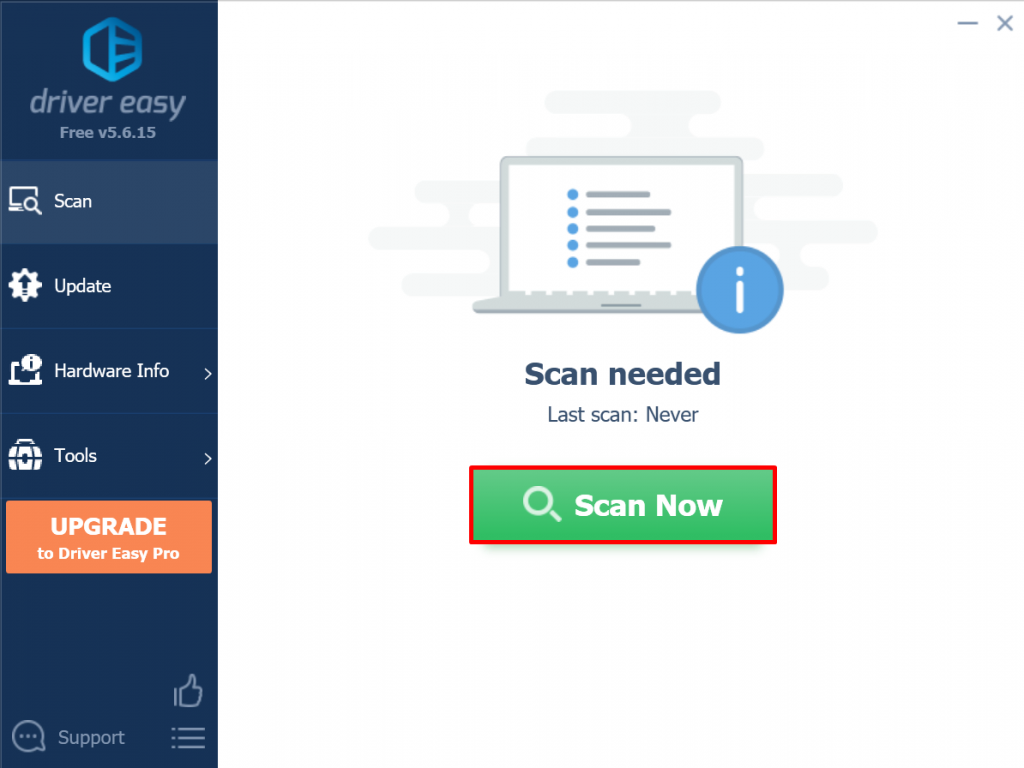

Update the Network Adapter Driver

An outdated network adapter driver can also be why the “DNS server not responding” issue appears on your Windows computer.

There are two options to update your network adapter driver – either manually or automatically.

Manually updating a network adapter driver can be challenging for beginners unfamiliar with driver software. Therefore, it’s recommended to automate it with a tool like Driver Easy, which can help download and install the correct drivers for your system.

Keep in mind that it’s essential to create a system restore point in your Windows before using the free version of Driver Easy. Doing so lets your computer turn to its previous state if an unexpected event happens.

To automatically update your network adapter driver with Driver Easy, follow these steps:

- Download and install the Driver Easy software on your computer.

- Run the software and click the Scan Now button.

- Click the Update button next to each of the outdated drivers.

- Wait for the download and installation process to complete and restart your computer.

Once you’re done with the process, revisit the website you want to access and see if this method has resolved the “DNS server not responding” issue.

What’s the better standard, DNS over HTTPS or DNS over TLS?

That’s what all of this debate is trying to decide! There are legitimately valid arguments on both sides. What’s not helpful are ad-hominem attacks that distract from an otherwise worthy conversation.

![]()

Given the fact this is a human rights issue emotions are bound to flare, but it’s important to remember the side advocating for DNS over TLS, which favors a network security approach but potentially opens up some privacy concerns don’t hold that position because they’re cold or lack empathy, they’re just viewing this from a different perspective.

Sometimes what’s best from a qualitative standpoint, and what’s best from a human rights or even a morality standpoint don’t align. To many in the DNS over TLS camp, this has nothing to do with real-world privacy issues and everything to do with the fact they see DNS over HTTPS as an inferior standard to DNS over TLS.

This isn’t about working in deference to a social conscience to them, it’s about designing a standard that is the most efficient.

Nobody is fighting against privacy, even if not everyone is fighting for the same thing.

We’ll keep updating you on this as more develops.

As always, leave any comments or questions below…

Configuring dnscrypt-proxy for use with IPv6

First, change your /etc/resolv.conf file

sudo gedit /etc/resolv.conf

there should be lines

nameserver 127.0.2.1 nameserver ::1 options edns0 single-request-reopen EDNSPayloadSize 4096

In the dnscrypt-proxy.toml file

sudo gedit /etc/dnscrypt-proxy/dnscrypt-proxy.toml

You need to set listening on the IPv6 interface:

listen_addresses = :53'])

Replace

ipv6_servers = false

with

ipv6_servers = true

Remember, server is IPv4 server and google-ipv6 is IPv6 server. Therefore, if you set the server_names value, then do not forget to enter the IPv6 server there, for example:

server_names =

Pros and Cons of DNS-over-HTTPS

While DNS-over-HTTPS will slowly replace the legacy DNS system, it comes with its own advantages and potential problems. Let’s discuss some of them here.

DoH does not enable complete privacy of the user

DoH is touted as the next big thing in user privacy and security, but in my opinion, it is only focused on user security and not on privacy.

If you know how this protocol works, you will know that DoH does not prevent ISPs from tracking user DNS requests.

Even if the ISP is not able to track you using the DNS because you’re using a different public DNS provider, there are a lot of data points which are still open to the ISPs for tracking. For example, Server Name Indication (SNI) fields and Online Certificate Status Protocol (OCSP) connections etc.

If you want more privacy, you should check out other technologies like DNS-over-TLS (DoT), DNSCurve, DNSCrypt etc.

DoH does not apply to HTTP queries

If you are opening a website that does not operate using SSL, the DoH server will fall back to the legacy DNS technology (DNS-over-HTTP) also known as Do53.

But if you are using secure communication everywhere, DoH is definitely better than using the bare metal old and insecure DNS technologies.

Not all DNS servers support DoH

There are a large number of legacy DNS servers that will need to be upgraded to support DNS-over-HTTPS. This will take a long time for wide-spread adoption.

Until this protocol is supported by most DNS servers, most users will be forced to use the public DNS servers offered by large organizations.

This will lead to more privacy issues as most of the DNS data will be collected at a few centralized locations around the world.

Another disadvantage of early adoption of DoH is that if a global DNS server goes down, it will trip the majority of the users using the server for name resolution.

DoH will be a headache for enterprises

While DoH will improve security, it will be a headache for enterprises and organizations that monitor their employees activities and use tools to block NSFW (not safe for work) parts of the web.

Network and system admins will have a hard time coping with the new protocol.

Step 1: Install DNSdist on Ubuntu Server

If you use a non-LTS Ubuntu, you have to install dnsdist from the default repository (). If you use Ubuntu LTS, it’s recommended to install DNSdist from the upstream repository, so you will have the latest stable version. First, you need to create a source list file for DNSdist.

Ubuntu 20.04

echo "deb http://repo.powerdns.com/ubuntu focal-dnsdist-15 main" | sudo tee /etc/apt/sources.list.d/pdns.list

Ubuntu 18.04

echo "deb http://repo.powerdns.com/ubuntu bionic-dnsdist-15 main" | sudo tee /etc/apt/sources.list.d/pdns.list

Ubuntu 16.04

echo "deb http://repo.powerdns.com/ubuntu xenial-dnsdist-15 main" | sudo tee /etc/apt/sources.list.d/pdns.list

Next, we create a preference file for DNSdist to pin the package, so we won’t be accidentally installing DNSdist from another repository.

sudo nano /etc/apt/preferences.d/dnsdist

Add the following lines into the file.

Package: dnsdist* Pin: origin repo.powerdns.com Pin-Priority: 600

Save and close the file. Then run the following command to import the PowerDNS public key, so the APT package manager can verify the interity of software packages downloaded from this repository.

curl https://repo.powerdns.com/FD380FBB-pub.asc| sudo apt-key add -

Next, update the repository list and install DNSdist.

sudo apt update sudo apt install dnsdist

By default, DNSdist tries to bind to port 53. Because you have an existing DNS resolver like BIND listening on port 53, the would fail to start.

Since we are just deploying a DoH resolver and don’t care about DNS load balancing, we can configure DNSdist to listen on another port. Edit the DNSdist configuration file.

sudo nano /etc/dnsdist/dnsdist.conf

There’s no content in this file. For now, simply add the following line in this file, so DNSdist will listen on TCP and UDP port 5353, instead of port 53.

setLocal("127.0.0.1:5353")

Save and close the file. Then restart DNSdist.

sudo systemctl restart dnsdist

Check its status.

systemctl status dnsdist

It should be active (running).

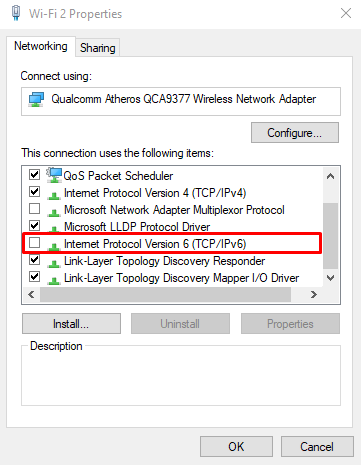

Disable IP Version 6 (IPv6)

Internet Protocol Version 6 (IPv6) is the latest version of the internet protocol that identifies devices on the internet and a local network.

However, IPv6 can also cause the “DNS server is not responding” issue. Therefore, consider disabling IPv6 if the previous solutions still don’t solve the problem.

To disable IPv6 on Windows, do the following:

- Go to Network Connections, right-click on the active connection, and select Properties.

- Under the Networking tab, locate Internet Protocol Version 6 (TCP/IPv6) and unselect the box.

- Click OK.

Here are the steps to turn off IPv6 on your Mac:

- Navigate to the Apple menu -> System Preferences –> Network.

- Select the current network connection and click on Advanced -> TCP/IP.

- Click on the Configure IPv6 drop-down menu and set it to Off. Click OK.

If the off option is not available in the Configure IPv6 drop-down menu, try to disable IPv6 with the command line.

To disable IPv6 on a wireless connection, open the Terminal app on your Mac and run the following command:

networksetup -setv6off Wi-Fi

If you want to deactivate IPv6 on an ethernet connection, use this command instead:

networksetup -setv6off Ethernet

It’s also possible to disable IPv6 on a wireless and ethernet connection together by entering the following command:

networksetup -setv6off Ethernet && networksetup -setv6off Wi-Fi

Ensure to restart your device and connect to the internet again to check whether the “DNS server not responding” issue is resolved.

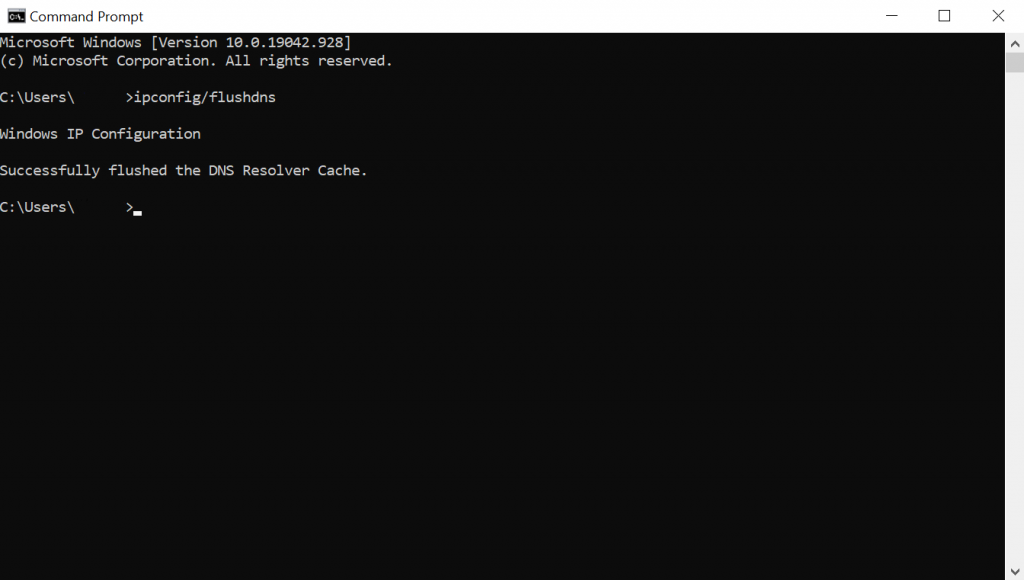

Flush DNS Cache

Another solution in order to fix DNS server connection issues is to flush the DNS cache. Clearing the router cache might help make the DNS work properly.

Here are the steps to flush DNS cache files on Windows:

- Type in cmd in the Windows Search and press Enter to access the Windows command prompt console.

- On the command prompt, type in ipconfig/flushdns and press Enter.

- If the process is successful, a confirmation message will appear on the command prompt.

The steps to flush DNS cache files on Mac are also relatively simple, but it’s crucial to run the correct command prompt based on your current operating system version.

On your Mac, open the Terminal by pressing F4 and entering the “terminal” in the Launchpad’s search box.

Once the app is opened, run the command that suits your version of macOS.

On macOS Big Sur, enter the following command:

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

To flush DNS cache on macOS Catalina, run this in the command prompt:

sudo killall -HUP mDNSResponder

Run this command to clear your DNS cache on macOS Mojave:

sudo killall -HUP mDNSResponder

Flush DNS cache on macOS High Sierra with this command :

sudo killall -HUP mDNSResponder

For macOS Sierra, Mac OS X El Capitan, X Mavericks, X Mountain Lion, or X Lion, run the following command:

sudo killall -HUP mDNSResponder

If you’re running Mac OS X Yosemite, input this command:

sudo discoveryutil udnsflushcaches

On Mac OS X Snow Leopard, run the command to flush DNS cache :

sudo dscacheutil -flushcache

If you’re using Mac OS X Leopard and below, enter this command:

sudo lookupd -flushcache

After running the commands above, the network adapter will refresh its DNS configuration.

2020

Российский союз промышленников и предпринимателей (РСПП) раскритиковал предложение Минцифры запретить интернет-протоколы шифрования DNS-запросов. Эта инициатива, по мнению бизнеса, равносильна отключению России от глобального интернета. Об этом заключении РСПП стало известно 6 октября 2020 года.

Как пишет «Коммерсантъ» со ссылкой на отзыв РСПП к законопроекту, запрет современных протоколов шифрования сайтов сделает незаконным использование компьютеров и смартфонов. Законопроект также парализует работу информационных систем и приведёт к бюджетным затратам, заявили эксперты. Без шифрования трафик из банковской сферы — например, данные карт и транзакций — откроются мошенникам, предупредили в РСПП.

В РСПП раскритиковали предложенный Минцифры запрет протоколов шифрования сайтов

В РСПП раскритиковали предложенный Минцифры запрет протоколов шифрования сайтов

В союзе уверены, что в случае принятия закона будет необходимо модернизировать или изъять криптографии из всех государственных информационных систем, что повлечет за собой бюджетные затраты. В результате российские интернет-компании лишатся преимуществ, которые дают протоколы шифрования, и их конкурентные возможности и экспортный потенциал понизятся.

Опрошенные изданием эксперты в целом соглашаются с выводами РСПП. DoH- и DoT-протоколы в перспективе станут самыми популярными, их запрет грозит сложностями для российских компаний, уверен партнер и директор компании «Интеллектуальный резерв» Павел Мясоедов. При этом протоколы разрабатываются в первую очередь для повышения защищенности интернет-сервисов, так что их ограничение, действительно, будет на руку злоумышленникам, согласен партнер и руководитель практики управления киберрисками Deloitte Денис Липов.

В организации «Роскомсвобода» полагают, что «запрет использования современных протоколов и алгоритмов шифрования, которые применяются все большим количеством веб-сервисов и ИТ-компаний, сродни запрету устанавливать надежные замки на двери или непрозрачные занавески на окнах».

Минцифры решило запретить интернет-протоколы, мешающие блокировкам сайтов

В сентябре 2020 года стало известно о решении Минцифры запретить использование в России протоколов шифрования DNS-запросов под угрозой блокировки сайтов.

Речь идет о протоколах TLS 1.3 с расширением ESNI (используется для размещения на одном IP-адресе нескольких HTTPS-сайтов), DoH (DNS поверх HTTPS), DoT (DNS поверх TLS) и расширении к протоколу. Они позволяют скрыть информацию о том, какой сайт собрался посетить пользователь,— тем самым провайдер интернета не может этого узнать и не может запретить пользователю переход на запрещенный ресурс.

Минцифры предложило запретить интернет-протоколы, скрывающие имя сайта

Минцифры предложило запретить интернет-протоколы, скрывающие имя сайта

Как заявили в Минцифры, применение таких алгоритмов и методов шифрования может снизить эффективность использования существующих систем фильтрации. Это, в свою очередь, значительно затруднит выявление интернет-ресурсов, содержащих запрещённую в России информацию.

В связи с этим ведомство предлагает внести поправки в закон «Об информации, информационных технологиях и о защите информации». Проект запрещает использовать в стране протоколы шифрования, позволяющие скрыть имя (идентификатор) веб-страницы или сайта. Исключения составляют случаи, установленные российским законодательством.

| Все преимущества новых протоколов шифрования запросов DNS для пользователей очевидны, но надо понимать, что их широкое распространение позволит также обходить все существующие системы фильтрации и блокировок запрещенных сайтов, в том числе сайтов, которые содержат противоправный контент (экстремистский контент, контент, нарушающий авторские права, контент, содержащий детскую порнографию), — сказал глава Минцифры Максут Шадаев. |

Законопроект предусматривает: если Роскомнадзор узнает об использовании протоколов шифрования, позволяющих скрыть имя сайта, он заблокирует этот ресурс. Любое шифрование в сети скрывает данные, а чем меньше данных видно, тем хуже работают блокировки, объясняет технический директор QRator Labs Артем Гавриченков.

Step 5: Configure DoH in Firefox Web Browser

Go to Preferences -> General and scroll down to the bottom to configure Network Settings. Enable DNS over HTTPS, and set your own DoH resolver.

We can then fine-tune the DoH configurations by going to tab in Firefox.

network.trr.mode

By default, The parameter in Firefox is set to , which means if DoH query fails, Firefox will pass the DNS query to the host system. I want to always use the DoH resolver, so change the to so the host resolver won’t be used. This allows us to have an easy way to test if your DoH resolver is working.

network.trr.allow-rfc1918

This is set to by default, which means if the DNS response includes private IP addresses, then it will be considered a wrong reponse that won’t be used. If you use response policy zone in BIND, you probably have some hostnames pointing to private IP addresses, then set this value to .

network.trr.bootstrapAddress

Firefox needs to look up the IP address of the DoH resolver in order to send DNS queries. You can put the IP address in this field to eliminate this initial query.

How to enable DNS over HTTPS (DoH) in web browsers

Google chrome

Google Chrome on Windows already has DNS over HTTPS enabled. You can check it by going to “Settings” → “Privacy and Security” → “Security” → “Advanced” → “Use secure DNS”. To quickly find this setting, enter “chrome://settings/security/” in the address bar and scroll to the bottom.

You can select any DoH-enabled DNS server from the list or specify your own.

At the time of writing, this option is not available in Google Chrome on Linux.

Firefox

Go to Settings → General. Scroll down to find the “Network Settings” button.

Check the box “Enable DNS over HTTPS” and select a provider from the list or enter custom IP address:

Opera

Go to the settings (the gear at the bottom of the left sidebar or the button “Easy setup” → “Go to full browser settings”).

Then go to “Advanced” → “System”.

Enable the checkbox “Use DNS-over-HTTPS instead of system’s DNS settings” and select the desired DNS server.

Microsoft Edge

At the time of writing, the default Internet Explorer (Microsoft Edge) does not know about DNS over HTTPS at all. If you download the latest version of Microsoft Edge, you can enable this setting there using a flag.

Enter edge://flags#dns-over-https in the address bar

Enable the experimental flag and restart your web browser.

Ummm … it seems like I still need to enter the DNS server settings, but I could not find where to do it in Microsoft Edge. Who cares about Microsoft Edge – who even uses it ?!

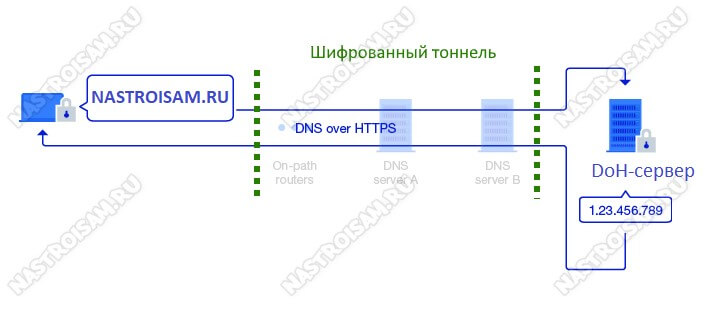

Схема работы DoH

Сегодня DNS-серверы это один из ключевых элементов работы глобальной сети Интернет. С их помощью идет обработка запросов пользователя. В самом простом приближении это выглядит так: человек вводит адрес сайта в адресной строке браузере, после этого идёт обращение к ДНС-серверу, который в свою очередь определяет IP сайта и возвращает результат обратно пользователю, чтобы он мог перейти на нужный ему сайт. В таком виде запросы достаточно просто перехватить, просмотреть и даже подменить. Конечно, провайдер подменой заниматься не будет, а вот злоумышленники очень даже могут!

Если же мы используем DNS over HTTPS, то все запросы отправляются напрямую к DoH-совместимому серверу, в обход серверов провайдера и используя для шифрования этих данных протокол HTTPS. Выполняется TCP-подключение на порт 443, как при обычном серфинге и запрос к серверу теряется в общем объёме трафика. Таким образом можно быть уверенным, что ни провайдер, ни владельцы общедоступных или частных WiFi-хотспотов, ни какие-либо злоумышленники не смогут перехватить Ваши данные.

Ещё одна полезная особенность протокола — DNS over HTTPS позволяет обходить простые системы блокировки сайтов, работающие на основе запросов DNS. Но тут не торопитесь радоваться, такие системы работают у мелких операторов связи. У крупных провайдеров вроде Ростелеком, Дом.ру или Билайна обойти блокировки РКН таким образом не выйдет.