Настройка трансляции сетевых адресов: начало работы

Содержание:

- Как изменить тип NAT на PS5

- Технология NAT loopback и NAT Traversal

- Чей это NAT[править]

- Как вы можете это исправить

- Существует три типа NAT

- Destination NAT

- Пример конфигурации: подключение виртуальных машин и контейнеров к сети NAT

- Создание виртуальной сети NAT

- Пример: Использование NAT во время сетевых переходов

- Преимущества NAT

- Пример: Разрешение доступа в Интернет внутренним пользователям

- Трассировка до себя

- Плюсы и минусы использования

Как изменить тип NAT на PS5

Чтобы изменить тип NAT на PS5, вам сначала нужно проверить, какой тип NAT у вас в настоящее время. Как только вы вооружитесь этой информацией, вы сможете решить, нужно ли вам открывать порты на вашем маршрутизаторе, чтобы улучшить свои впечатления от онлайн-игр.

Как проверить текущий тип NAT на PS5

Первый шаг — проверить текущий тип NAT на вашей PS5 и понять, что это значит для ваших онлайн-игр. Чтобы просмотреть тип NAT на PS5:

- На PS5 перейдите в меню настроек (шестеренка в правом верхнем углу главного меню).

- Выберите сеть.

- В меню «Состояние подключения» выберите «Просмотр состояния подключения» или «Проверить подключение к Интернету» — оба будут отображать текущий тип NAT вместе с другой базовой информацией, такой как скорость загрузки и выгрузки, доступ к PSN и т. Д.

-

Вы увидите NAT Type 1, 2 или 3, включенный в PS5, более известный как Open, Moderate и Strict соответственно.

В простейшей форме тип NAT определяет подключения, которые вы можете установить с консоли: Open (1) может подключаться ко всему, Moderate (2) может подключаться как к Open, так и к Moderate, а Strict (3) может подключаться только к Open .

Это определит не только то, с какими друзьями вы можете играть в сетевых многопользовательских играх, но и такие простые функции, как голосовой чат. Если вы используете строгий NAT, вы не сможете слышать друзей из других типов строгого или умеренного NAT в групповых чатах, что создает довольно неудобный опыт.

Однако, если вы используете Open NAT и у вас все еще возникают проблемы, вероятно, это связано с чем-то другим — возможно, ваше соединение Wi-Fi или сеть PlayStation (или конкретный игровой сервер, к которому вы пытаетесь получить доступ) дает сбой.

Тем, кто работает с умеренным или строгим NAT, вам придется использовать процесс под названием Port Forwarding, чтобы решить эту проблему.

Как использовать переадресацию портов на PS5

Для тех, кто плохо знаком с миром сетей, переадресация портов позволяет открывать различные цифровые порты на вашем маршрутизаторе, которые отвечают за входящий и исходящий поток данных. Проблема многих геймеров заключается в том, что консоли, включая PS5 и Xbox Series X, хотят использовать традиционно закрытые порты на маршрутизаторах, что вызывает проблемы с NAT, с которыми вы, вероятно, столкнетесь.

Чтобы получить Open NAT на вашей PS5, вам нужно будет открыть разные порты на вашем маршрутизаторе. Проблема в том, что доступ к административной области вашего роутера и, в частности, к меню переадресации портов варьируется от производителя к производителю, поэтому мы можем предоставить только общую схему процесса.

- Перейдите на страницу администратора вашего роутера и войдите в систему, указав свои данные.

- Войдите в меню переадресации портов.

- Добавьте новый порт со следующими данными:TCP: 1935, 3478-3480UDP: 3074, 3478-3479На этом этапе вам также могут потребоваться IP-адрес и MAC-адрес консоли — их можно найти в том же меню, что и Тип NAT на PS5.

- Сохраните настройки и перезапустите роутер.

- Перезагрузите PS5.

- Проверьте подключение PS5 к Интернету, выполнив действия, описанные в предыдущем разделе.

Теперь ваш тип NAT должен быть открыт и готов к игре в многопользовательские онлайн-игры без проблем с подключением. Если он остается неизменным, убедитесь, что в меню «Переадресация портов» введены правильные данные — даже одно неверное число остановит его работу, как планировалось.

Технология NAT loopback и NAT Traversal

Суть NAT loopback в том, что если пакет попадает из внутренней сети на IP-адрес роутера, то такой пакет будет принят, как внешний и на него будут распространяться брандмауэрные правила для внешних соединений. После успешного прохождению пакета через брандмауэр вступит в работу Network Address Translation, который будет посредником для двух внутрисетевых машин. Получается следующее:

- снаружи локальной сети можно узнать о настройках сетевой службы;

- зайти на сервер по имени домена, который находится в локальной сети. Без функции loopback (или hairpinning) данные действия были бы невозможными, нужно было бы для любого домена настраивать файл hosts;

- основной минус – увеличение нагрузки на роутер с хабом.

NAT Traversal – это возможности у сетевых приложений определить то, что они располагаются за границами устройства. В этом случае Network Address Translation оказывает содействие в том, чтобы определить внешний IP-адрес данного устройства и сопоставлять порты, чтобы NAT пересылал используемые приложениями пакеты с внешнего порта на внутренний. Все эти процессы выполняются автоматически. Без них пользователю пришлось бы вручную сопоставлять настройки портов и вносить в разные параметры изменения

Но есть и минусы – нужно проявлять осторожность для таких приложений – они обладают возможностями широкого контроля над устройствами, а следовательно могут появится уязвимости

Полезно

Узнать IP – адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP – АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

FreePBX и Asterisk

Настройка программных телефонов

Чей это NAT[править]

Если вы за NAT, то следующим шагом надо определить, где именно находится NAT-устройство.

Провайдерыправить

Такую ситуацию описывают разными словами:

- провайдер предоставляет вам доступ в Интернет через NAT

- у вас внутренний («серый») IP-адрес

- провайдер не даёт вам внешний IP-адрес

- вы подключены через локальную сеть провайдера

Проще всего позвонить провайдеру и узнать. Или спросить у соседей с таким же подключением. Обычно такой провайдер предоставляет дополнительную услугу — внешний («белый») IP-адрес за отдельную плату.

Без внешнего IP-адреса сделать себе доступный порт нельзя.

то в принципе ситуация UPnP, вдруг маршрутизатор оставил его разрешённым

Как вы можете это исправить

Если вы подтвердили, что у вас двойной NAT, есть способы исправить это. Один простой способ — отключить любой дополнительный маршрутизатор и использовать только шлюз вашего интернет-провайдера. Если вы властный пользователь, и вы не можете расстаться с вашим любимым маршрутизатором, то этот вариант, вероятно, не для вас.

Если вы хотите сохранить свой маршрутизатор, посмотрите, можете ли вы перевести шлюз ISP в мостовой или транзитный режим. Это отключит функции NAT, брандмауэра и DHCP шлюза и уменьшит его до простого интернет-модема. Многие шлюзы предлагают эти настройки, но не все. Войдите в веб-интерфейс GUI шлюза и проверьте настройку NAT, сквозной или мостовой режим, но имейте в виду, что иногда он скрыт. Если вы этого не видите, найдите в Интернете подробную информацию о своей конкретной модели или обратитесь в службу технической поддержки вашего провайдера.

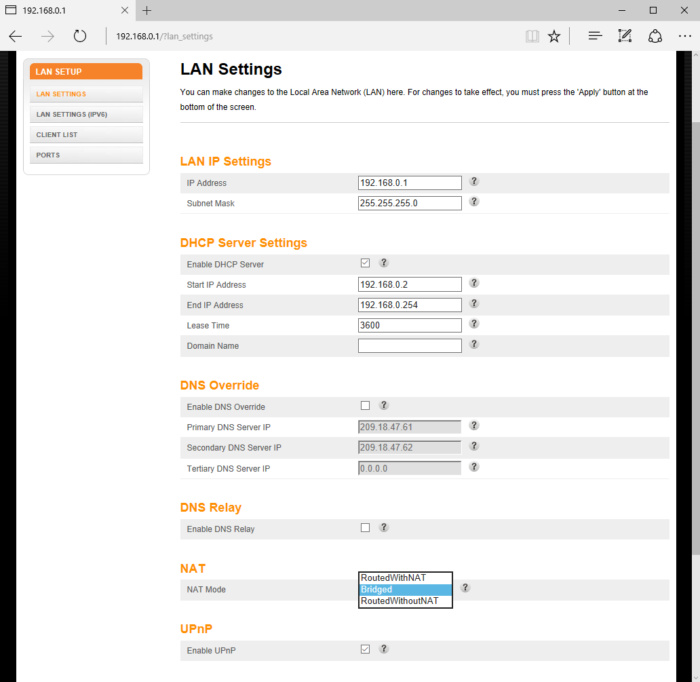

Мой шлюз Arris от TimeWarner (Spectrum) имеет параметры NAT в настройках LAN, но другие поставщики могут иметь его в WAN или другой области.

Мой шлюз Arris от TimeWarner (Spectrum) имеет параметры NAT в настройках LAN, но другие поставщики могут иметь его в WAN или другой области.

Если ваш шлюз ISP не предлагает никаких мостовых функций, подумайте о том, чтобы разместить маршрутизатор в DMZ (демилитаризованной зоне) шлюза. Если шлюз имеет DMZ, он будет в основном предоставлять маршрутизатору прямое подключение к Интернету, минуя NAT-шлюз шлюза, межсетевой экран и DHCP, чтобы ваши сетевые устройства получали эти значения непосредственно с вашего маршрутизатора.

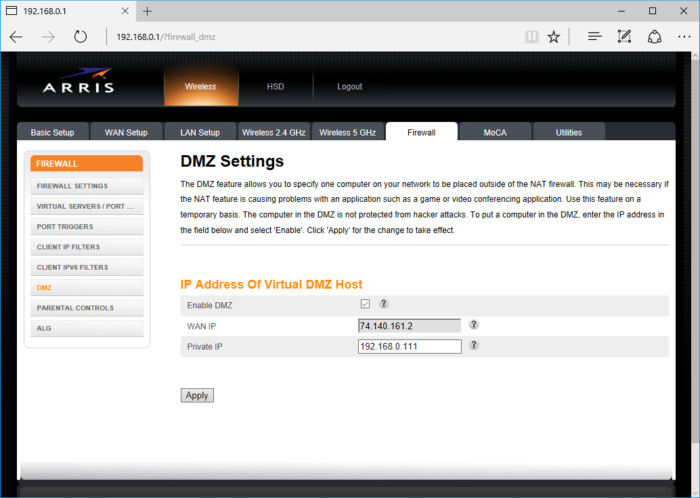

Чтобы использовать DMZ, вы должны войти в веб-интерфейс графического интерфейса шлюза, найти настройку DMZ и ввести частный IP-адрес, назначенный вашему маршрутизатору. Кроме того, вы также должны увидеть, можете ли вы установить резервирование IP-адреса для своего маршрутизатора, поэтому ваш шлюз всегда дает тот же частный IP-адрес вашему маршрутизатору. Если шлюз не поддерживает резервирование IP-адресов, вы должны войти в веб-интерфейс маршрутизатора и вручную назначить ему статический частный IP-адрес (тот же, который вы настраиваете как хост DMZ) самостоятельно для своей глобальной сети (WAN); т.е. интернет).

Мой шлюз имеет настройки DMZ в настройках брандмауэра, как это типично для шлюзов.

Мой шлюз имеет настройки DMZ в настройках брандмауэра, как это типично для шлюзов.

Еще один вариант устранения двойного NAT при сохранении шлюза ISP и вашего маршрутизатора — это запустить Ethernet-кабель от шлюза к одному из портов LAN вашего маршрутизатора вместо порта WAN (интернет) маршрутизатора. Это в основном превратит ваш маршрутизатор в коммутатор, и любые компьютеры, подключенные через маршрутизатор (проводные или беспроводные), получат NAT, брандмауэр и DHCP от шлюза ISP. Это хороший вариант, если вы используете дополнительный маршрутизатор для улучшения Wi-Fi или потому, что вам нужно больше портов Ethernet. Если, с другой стороны, ваше стремление к другому маршрутизатору для лучшей перенаправления портов или улучшения контроля QoS, этот подход не поможет.

Существует три типа NAT

- ОТКРЫТЫЙ: вы можете подключаться к устройствам с любым типом NAT.

- УМЕРЕННЫЙ: вы можете подключаться к устройствам с «открытым» и «умеренным» типом NAT.

- СТРОГИЙ: вы можете подключаться только к устройствам с «открытым» типом NAT.

Если ваш тип NAT – «строгий», вы не сможете подключаться напрямую к подавляющему числу игроков. Из-за этого будут возникать проблемы: высокая задержка сигнала («лаг»), меньшие по размеру игровые сессии, большее время ожидания, более частые разъединения. При возникновении конфликтов с соединением из игры может выкинуть игрока с самым «строгим» типом NAT.

Static NAT

Как правило, не используется физическими лицами для их потребностей, а применяется компаниями, в которых есть много IP адресов с необходимостью, чтобы они для некоторых серверов оставались постоянными и были доступны из вне. Чтобы открыть какой-нибудь сервис (почта, сайт и т.д.) необходимо знать 2 параметра: IP адрес (DNS имя) и порт. При этом порт обычно не вводится (если он не был изменен), поскольку программы вводят его автоматически и, следовательно, пользователь даже не задумывается о его наличии. Для того чтобы другие пользователи глобальной паутины могли работать с определённым компьютером, им необходимы знать его IP (DNS имя) и порт сервиса.

Если у человека статический Network Address Translation и один компьютер в сети, то знать порт не обязательно, достаточно будет знания IP. Чтобы ограничить доступ, нужна установка межсетевого экрана.

Чтобы было понятнее, можно провести такую аналогию: IP адрес — это чей-то дом, а порт – его квартира. Чтобы человека нашли, нужно знать и то и другое.

Как это работает. Допустим, провайдер выдал 4 IP для 3-х серверов. Роутеру назначается первый, а остальные достаются серверам. Чтобы на них смогли попасть достаточно указать внешние IP, например, второй, а роутер всё равно перенаправит на первый сервер. Человек попадает на сервер, работает на нём, но не знает, что его адрес иной. Запись будет храниться об этом в таблице NAT.

Есть положительные моменты: адреса пользователя не видны, но он сам виден из интернета. Минусы: любому другому пользователю будет просто совершить попытку взлома его компьютера.

Dynamic NAT

В отличие от статического имеет одно исключение: из глобальной паутины нет возможности увидеть сервера, с которыми производится работа. Клиент получает несколько IP, но здесь их распределяет роутер. Когда клиент находится в интерне, роутер сам выбирает среди полученных один адрес, выдаёт его и заносит в таблицу Network Address Translation. Но сама запись долго не хранится, когда пользователь вышел из интернета она вытирается из таблицы.

Большим недостатком является то, что необходимое число входов в глобальную паутину не может быть больше количества IP адресов, которые выдал провайдер. Пока не найдутся свободные, новые пользователи не смогут подключиться к компьютеру. Но по сравнению с первым типом есть большое превосходство, другие пользователи не смогут свободно зайти на жёсткий диск компьютера, так как адреса постоянно меняются. Также самим клиентам не надо распределять IP адреса, их распределит роутер.

Port Address Translation (PAT), NAT Overload и Masquerading

Данный тип актуальнее физическому лицу, поскольку выдается единственный внешний адрес, а пользователь только назначает порт любому серверу. Скажем, кому-то необходимо, чтобы к нему могли зайти в торрент, для этого понадобятся не только внутренние, но и внешние порты. Программой используется внутренний порт только на компьютере, на котором она установлена. С других же машин будут подключаться к внешнему порту, находящемуся на роутере. Очень часто, но не всегда они совпадают.

У данного метода есть преимущество: доступ открыт для определённой программы, все остальное закрыто. А недостаток в том, что очень часто порты нужно настраивать вручную.

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Пример конфигурации: подключение виртуальных машин и контейнеров к сети NAT

Чтобы подключить несколько виртуальных машин и контейнеров к одной сети NAT, необходимо убедиться, что внутренний префикс подсети NAT имеет размер, достаточный для охвата диапазонов IP-адресов, назначенных различными приложениями или службами (например, Docker для Windows и компонент контейнеров Windows — HNS). Для этого потребуется назначить IP-адреса на уровне приложения, а также выполнить сетевую или ручную конфигурацию, которую должен вести администратор и которая должна исключить повторное использование существующих назначений IP-адресов на том же узле.

Docker для Windows (для виртуальных машин Linux) и компонент контейнеров Windows

Приведенное ниже решение позволит Docker для Windows (виртуальным машинам Linux с контейнерами Linux) и компоненту контейнеров Windows совместно использовать общий экземпляр WinNAT с помощью отдельных внутренних коммутаторов vSwitch. Будет работать подключение между контейнерами Linux и Windows.

Пользователь подключил виртуальные машины к сети NAT через внутренний коммутатор vSwitch с именем VMNAT и теперь хочет установить компонент «Контейнеры Windows» с подсистемой Dосker.

Docker или HNS назначит IP-адреса контейнерам Windows, а администратор назначит IP-адреса виртуальным машинам из разностного набора.

Пользователь установил компонент «Контейнеры Windows» с работающей подсистемой Docker и хочет подключить виртуальные машины к сети NAT.

Docker или HNS назначит IP-адреса контейнерам Windows, а администратор назначит IP-адреса виртуальным машинам из разностного набора.

В итоге вы должны получить два внутренних коммутатора виртуальных машин и один общий для них коммутатор NetNat.

Создание виртуальной сети NAT

Давайте рассмотрим настройку новой сети NAT.

-

Откройте консоль PowerShell от имени администратора.

-

Создайте внутренний коммутатор.

-

Найдите индекс интерфейса созданного виртуального коммутатора.

Этот индекс интерфейса можно определить, выполнив команду

Выходные данные должны иметь следующий вид:

Внутренний коммутатор будет иметь такое имя, как , и описание интерфейса . Запишите его для использования на следующем шаге.

-

Настройте шлюз NAT с помощью New-NetIPAddress.

Ниже приведена общая команда:

Чтобы настроить шлюз, вам потребуется некоторая информация о сети:

-

IPAddress — «NAT Gateway IP» задает IP-адрес шлюза NAT в формате IPv4 или IPv6.

Общая форма имеет вид a.b.c.1 (например, 172.16.0.1). Хотя последняя позиция необязательно должна быть равна 1, обычно используется именно это значение (в зависимости от длины префикса).Общий IP-адрес шлюза имеет значение 192.168.0.1.

-

PrefixLength — «NAT Subnet Prefix Length» определяет размер локальной подсети NAT (маску подсети).

Длина префикса подсети является целым числом от 0 до 32.Значение 0 соответствует всему Интернету, а значение 32 — всего одному IP-адресу. Обычно используются значения в диапазоне от 24 до 12 в зависимости от того, сколько IP-адресов необходимо подключить к NAT.

Общее значение PrefixLength равно 24. Это маска подсети 255.255.255.0.

-

InterfaceIndex: ifIndex — это индекс интерфейса виртуального коммутатора, который вы определили на предыдущем шаге.

Выполните следующую команду, чтобы создать шлюз NAT:

-

-

Настройте сеть NAT с помощью New-NetNat.

Ниже приведена общая команда:

Чтобы настроить шлюз, потребуется указать информацию о сети и шлюзе NAT:

-

Name — NATOutsideName описывает имя сети NAT. Оно используется для удаления сети NAT.

-

InternalIPInterfaceAddressPrefix — «NAT subnet prefix» задает описанные ранее префикс IP-адреса шлюза NAT и длину префикса подсети NAT.

Общая форма имеет вид a.b.c.0/NAT Subnet Prefix Length.

Учитывая приведенные выше данные, для этого примера мы используем 192.168.0.0/24.

В рамках данного примера выполните следующую команду для настройки сети NAT:

-

Поздравляем! Теперь у вас есть виртуальная сеть NAT. Чтобы добавить виртуальную машину в сеть NAT, выполните .

Пример: Использование NAT во время сетевых переходов

Развертывание NAT может потребоваться для переадресования устройств сети или при замене одного устройства другим. Например, если все устройства в сети используют определенный сервер и этот сервер необходимо заменить новым сервером с новым IP-адресом, то перенастройка всех сетевых устройств, использующих новый адрес сервера, займет определенное время. Однако можно использовать NAT для настройки устройств, использующих старые адреса, чтобы транслировать их пакеты для связи с новым сервером.

После определения интерфейсов NAT, как показано выше, NAT может транслировать внешние пакеты, направленные на адреса старого сервера (172.16.10.8), и направлять их на новый адрес сервера

Обратите внимание, что новый сервер относится к другой сети LAN и устройства, находящиеся в этой сети или достижимые через нее (устройства из внутренней части сети), следует настроить на (по возможности) IP-адрес нового сервера

Для этого можно использовать статическое преобразование сетевых адресов (NAT). Пример конфигурации приведен ниже.

Настройка NAT для использования при сетевых переходах

|

Маршрутизатор NAT |

|---|

interface ethernet 0 ip address 172.16.10.1 255.255.255.0 ip nat outside interface ethernet 1 ip address 172.16.10.64 255.255.255.0 ip nat inside interface serial 0 ip address 200.200.200.5 255.255.255.252 ip nat inside source static 172.16.50.8 172.16.10.8 |

Обратите внимание на то, что команда внутреннего источника NAT в данном примере также подразумевает, что адрес назначения пакетов, полученных на внешнем интерфейсе, 172.16.10.8, будет преобразован в адрес 172.16.50.8. Последним действием является

Последним действием является .

Преимущества NAT

Эта технология долго позволяла справляться с нехваткой адресов ipv4. Вы можете подключить к интернет сеть крупной организации, где много компьютеров, с помощью всего лишь одного внешнего адреса ipv4.

Эту технологию легко развернуть и использовать, Вам нужно всего лишь одно устройство nat и адреса для внутренней сети. Вы можете свободно использовать из диапазона частных адресов не обращаясь в ICANN.

Дополнительное преимущество в безопасности, технология nat скрывает внутреннюю структуру сети от внешнего мира. Для внешнего мира есть всего один адрес ipv4, а что установлено внутри сети, с внутренними адресами, никто не видит.

Пример: Разрешение доступа в Интернет внутренним пользователям

Возможно, вы хотите предоставить доступ в Интернет внутренним пользователям, но у вас нет достаточного количества допустимых адресов. Если все взаимодействия с Интернет-устройствами возникают из внутренних устройств, то нужен один допустимый адрес или пул допустимых адресов.

На следующем рисунке показана схема простой сети с внутренним и внешним интерфейсами маршрутизатора:

В этом примере NAT нужен затем, чтобы разрешить определенным внутренним устройствам (первым 31 из каждой подсети) создать связь с устройствами снаружи, преобразуя их недопустимый адрес в допустимый адрес или пул адресов. Пул задан как диапазон адресов от 172.16.10.1 до 172.16.10.63.

Теперь можно приступить к настройке NAT. Для выполнение описанных выше действий используйте функцию динамического NAT. При динамической трансляции сетевых адресов таблица трансляции в маршрутизаторе исходно является пустой и начинает заполняться после того, как трафик для трансляции проходит через маршрутизатор. (В отличие от функции статического NAT, где трансляция настраивается статически и помещается в таблицу трансляции без присутствия трафика).

В этом примере можно настроить NAT для трансляции каждого внутреннего устройства на уникальный допустимый адрес или для трансляции всех внутренних устройств на один допустимый адрес. Второй метод известен как перегрузка. Пример настройки каждого метода приведен ниже.

Настройка NAT для разрешения доступа в Интернет внутренним пользователям

|

Маршрутизатор NAT |

|---|

interface ethernet 0 ip address 10.10.10.1 255.255.255.0 ip nat inside interface ethernet 1 ip address 10.10.20.1 255.255.255.0 ip nat inside interface serial 0 ip address 172.16.10.64 255.255.255.0 ip nat outside ip nat pool no-overload 172.16.10.1 172.16.10.63 prefix 24 ! ip nat inside source list 7 pool no-overload ! ! access-list 7 permit 10.10.10.0 0.0.0.31 access-list 7 permit 10.10.20.0 0.0.0.31 |

Примечание. Cisco настоятельно рекомендует не настраивать списки доступа, упоминаемые в командах NAT, с помощью команды permit any. Использование команды permit any может привести к тому, что NAT будет потреблять слишком большое количество ресурсов маршрутизатора, что вызовет проблемы с сетью.

В приведенной выше конфигурации следует отметить, что только первые 32 адреса из подсети 10.10.10.0 и первые 32 адреса из подсети 10.10.20.0 разрешены списком доступа 7 Таким образом, выполняется преобразование только этих исходных адресов. Внутренняя сеть может содержать другие устройства с другими адресами, которые не транслируются.

Последнее, что нужно сделать — это .

Трассировка до себя

Сервис «Трассировка до себя» позволяет косвенно определить что Интернет-провайдер использует NAT.

Адрес сервиса: https://suip.biz/ru/?act=traceroute-me

На странице сервиса вы можете запустить трассировку от сервера до вашего компьютера. Результат трассировки позволит косвенно определить, использует ли ваш Интернет-провайдер NAT.

Если в результатах трассировки показываются все узлы, как на скриншоте ниже, то это означает, что у вас белый (внешний) IP адрес с вероятностью 100%.

Если же трассировка заканчивается строками

25 * * * 26 * * * 27 * * * 28 * * * 29 * * * 30 * * *

как на скриншоте ниже:

То это означает, что скорее всего ваш компьютер находится за NAT.

Но сказанное не всегда верно — трассировка может не показать узлы и по другим причинам, не только из-за NAT.

Плюсы и минусы использования

Перед тем как отключить NAT на роутере или до включения функции обратите внимание на ее плюсы и минусы. Преимущества:

Преимущества:

- Экономия IP адресов. Актуально в случае, когда опция применяется в режиме PAT с передачей только нескольких IP-адресов в один публичный. По такой технологии работают почти все.

- Защита локальной сети от взлома извне с сохранением возможности выхода наружу. Иными словами, исходящие пакеты пропускаются, а ответные запросы должны соответствовать созданной трансляции. Если условие не выполняется, данные не пропускаются.

- Скрытие внутренних сервисов или хостов. При желании можно подменить внутренний порт на другой (официально зарегистрированный). Такая методика позволяет повысить безопасность и скрыть «непубличные» сайты.

- Повышение гибкости соединений с общедоступной Интернет-сетью.

Минусы:

- Из-за преобразования множества внутренних адресов в один появляются трудности с идентификацией участников. Во избежание проблем приходится хранить данные по логам трансляций.

- Применение NAT в роутере повышает задержку переключения, ведь перевод IPv4 требует временных затрат.

- Старые протоколы не могут работать при появлении между постами трансляции IP-адресов. Для исправления ситуации могут применяться межсетевые экраны.

- Риск нарушения служб или протоколов, нуждающихся в инициации соединений TCP из внешней сети.

- При попытке подключения нескольких пользователей к одному сайту возникает подозрение на DoS атаку. В результате могут возникнуть трудности с подключением.

- Если роутер не поддерживает Universal Plug & Play, процесс настройки усложняется (когда требуется взаимодействие с пиринговыми сетями).