Bitlocker windows 10, как разблокировать?

Содержание:

- 7 способов отключить BitLocker в Windows 10

- Способ 1. Отключить BitLocker Windows 10 через панель управления

- Способ 2. Отключить BitLocker через настройки

- Способ 3. Отключить BitLocker через редактор локальной групповой политики

- Способ 4. Отключить BitLocker через CMD

- Способ 5. Отключить BitLocker через PowerShell

- Способ 6. Отключить службу BitLocker

- Способ 7. Форматирование зашифрованного жесткого диска

- Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

- How to choose a BitLocker data recovery software

- Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

- Защита от взлома BitLocker

- Способ 1: где найти ключ восстановления BitLocker

- How to recover files lost from BitLocker encrypted drive?

- How to Find BitLocker Recovery Key

- Как включить BitLocker

- How to Enable BitLocker Pre-Boot PIN Authentication

- Bitlocker to go

- How to Turn On BitLocker in Windows

- Используете ли вы BitLocker To Go для защиты своих съемных флешек?

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

Способ 1. Отключить BitLocker Windows 10 через панель управления

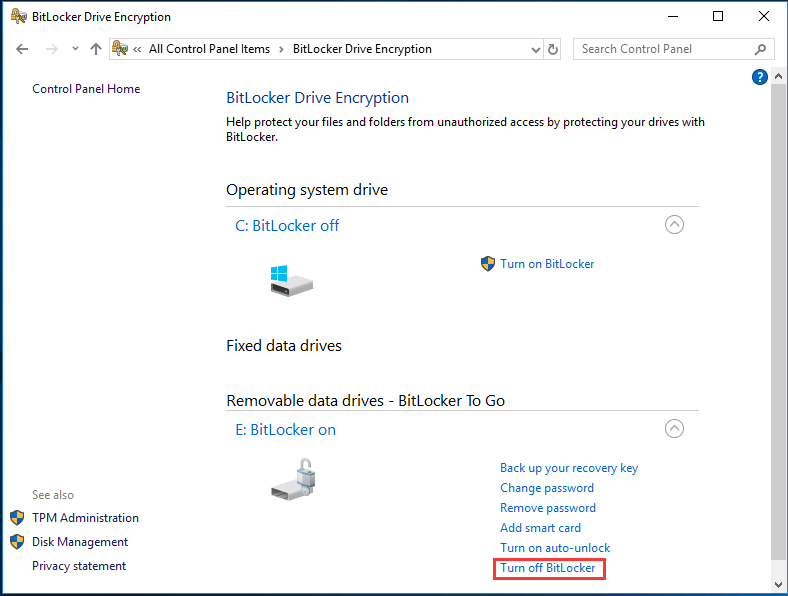

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

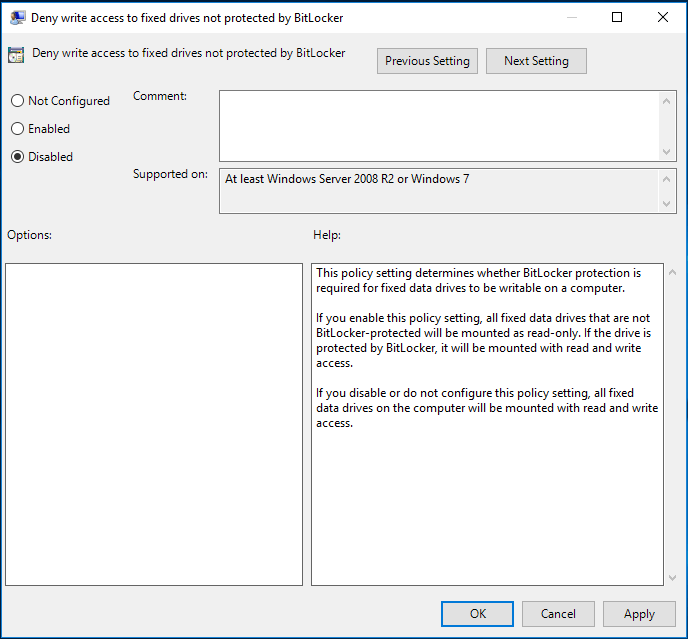

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

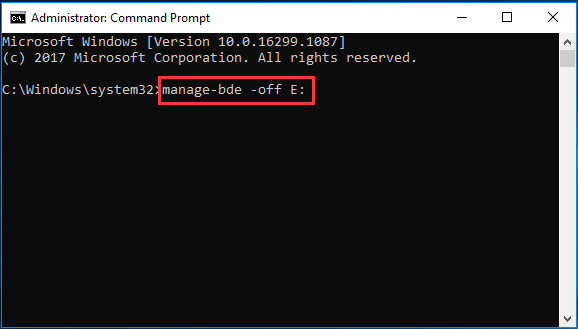

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

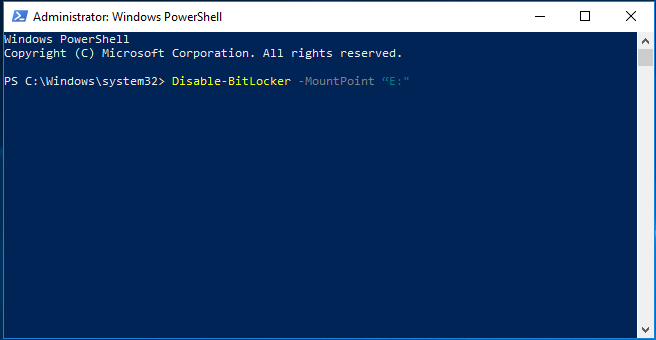

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

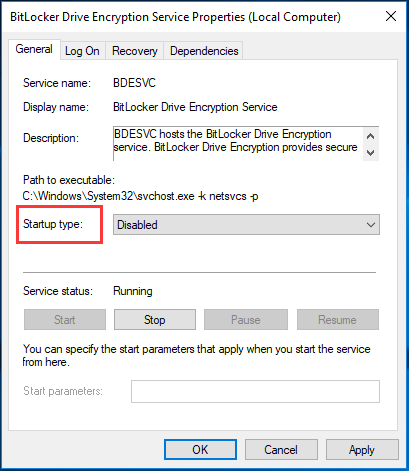

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне ‘Службы’ найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10

Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) — Руководство Узнать больше.

Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

Теоретически, да, вы можете использовать атаку грубой силы на диск BitLocker, чтобы взломать шифрование.

На практике, однако, вы не можете атаковать диск BitLocker методом перебора. В большинстве случаев, даже если пароль считается ненадежным, на его взлом уйдет слишком много времени.

Кроме того, предполагается, что диск BitLocker защищен только с помощью PIN-кода BitLocker (который сам по себе может быть многосимвольной кодовой фразой). После того, как вы введете в сценарий доверенный платформенный модуль (TPM), грубая форсировка диска BitLocker станет практически невозможной.

Да, существуют задокументированные атаки на BitLocker, такие как атака с холодной загрузкой или дамп оперативной памяти. Но это выходит за рамки технических знаний большинства людей.

Как проверить, есть ли в вашей системе модуль TPM

Не уверены, есть ли в вашей системе модуль TPM? Нажмите Windows Key + R , затем введите tpm.msc . Если вы видите информацию о TPM в вашей системе, у вас установлен модуль TPM. Если вы встречаетесь с сообщением «Не найден совместимый TPM» (как и я!), Ваша система не имеет модуля TPM.

How to choose a BitLocker data recovery software

As we know, there are many data recovery programs (including freeware and paid software) in the digit market, maybe you have installed and tried some of them (For example: Recuva, Recoverit), but all fail, feeling confused and desperate.

In this situation, first you need to learn «». Then, you can understand how to choose a BitLocker recovery software. That is to say, this recovery software must has a function to enter the password or recovery key before scanning the encrypted drive.

As a professional BitLocker data recovery software, iBoysoft BitLocker Recovery is a 100% BitLocker data recovery sotware which can help to recover lost data from BitLocker-encrypted drive after entering the password or BitLocker recovery key.

Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

Пароль восстановления или ключ восстановления для диска операционной системы или несъемного диска с данными можно сохранить в папке, на одном или нескольких USB-устройствах, в своей учетной записи Майкрософт или распечатать. The recovery password and recovery key for an operating system drive or a fixed data drive can be saved to a folder, saved to one or more USB devices, saved to your Microsoft Account, or printed.

Пароль восстановления и ключ восстановления для съемных дисков с данными можно сохранить в папке или учетной записи Майкрософт, а также распечатать. For removable data drives, the recovery password and recovery key can be saved to a folder, saved to your Microsoft Account, or printed. По умолчанию ключ восстановления для съемного носителя невозможно хранить на съемном носителе. By default, you cannot store a recovery key for a removable drive on a removable drive.

Администратор домена может настроить дополнительную групповую политику для автоматического создания паролей восстановления и сохранения их в доменных службах Active Directory (AD DS) для всех дисков, защищенных BitLocker. A domain administrator can additionally configure Group Policy to automatically generate recovery passwords and store them in Active Directory Domain Services (AD DS) for any BitLocker-protected drive.

Защита от взлома BitLocker

В статье «Меры защиты для BitLocker» подробно описаны способы, которыми Microsoft противодействует описанным атакам. (Поскольку Microsoft использует автоматический перевод на русский весьма низкого качества, рекомендую ознакомиться со статьей на языке оригинала.)

От прямого доступа к памяти через FireWire/Thunderbolt спасает механизм защиты портов DMA, появившийся в Windows 10 версии 1803 (апрель 2018-го). Начиная с этой версии Windows в новых устройствах на базе процессора Intel по умолчанию активирована защита ядра от атак DMA через порты Thunderbolt 3. Впрочем, отмечу, что защита доступна лишь для относительно свежих компьютеров, так как ее активация потребовала изменить встроенный микрокод и/или BIOS. К примеру, на моем не самом старом компьютере, собранном на базе Intel Core i7 9-го поколения меньше года назад, включить эту защиту не удалось.

Проверить, защищен ли твой компьютер, можно встроенной в Windows утилитой .

От атак методом получения мастер‑ключа из памяти компьютера Microsoft рекомендует защищаться установкой дополнительного предварительного протектора — PIN-кода, который чип TPM будет требовать для продолжения загрузки. Этим же способом компания рекомендует защищаться и от сниффинга модулей TPM: от того, что тебе удастся подсмотреть данные, не изменится ровным счетом ничего, если тебе неизвестен PIN-код. Попытка же подобрать PIN-код быстро введет модуль TPM в режим паники, в котором он либо откажется сотрудничать вовсе, либо сделает вид, что все в порядке, но ключ шифрования не выдаст, даже если введенный PIN-код . А вот от атаки методом «холодной загрузки», если в руки злоумышленника попал включенный компьютер с уже разблокированным диском с BitLocker, внятной защиты не предложено: разработчики меланхолично отмечают, что «способ не защищает от физических атак, когда злоумышленник получает физический доступ к компонентам компьютера, вскрыв корпус устройства».

От атаки под названием «страшный сон» ее разработчики советуют защищаться одним из трех способов: установить PIN-код на загрузку (совпадает с рекомендацией Microsoft), обновить BIOS или отключить режим сна в настройках BIOS.

Способ 1: где найти ключ восстановления BitLocker

Есть ли способ точно найти ключ восстановления Bitlocker? Это сложный вопрос. Когда дело доходит до поиска ключа восстановления BitLocker, это может быть немного похоже на поиск иголки в стоге сена. По сути, расположение ключа будет зависеть от того, какой выбор вы выбрали при активации BitLocker. Однако в технологиях по-настоящему ничего не потеряно.

Итак, чтобы упростить задачу, мы составили список распространенных мест, где вы можете найти ключ восстановления BitLocker.

- Если ваша компьютерная система подключена к домену (например, на рабочем месте или в школе), вы можете попросить системного администратора предоставить ключ восстановления. Системный администратор управляет доменом, к которому подключено ваше устройство.

- Он может присутствовать в вашей учетной записи Microsoft. Просто войдите в свою учетную запись Microsoft и выполните поиск по запросу «bitlocker». Вы можете легко найти ключ восстановления Bitlocker в результатах поиска.

- USB также может стать вашим убежищем, когда вы пытаетесь найти свой ключ восстановления BitLocker. Если вы сохранили свой ключ в виде файла на флешке, то можете найти его через USB.

- Этот ключ также может присутствовать в ваших сохраненных распечатках. Проверьте и просмотрите все ваши важные папки и документы. Во время активации BitLocker вы должны распечатать распечатку ключа. Если да, то просто поищите ключ для распечатки в пачке бумаги в вашей комнате. Как только вы это сделаете, вы легко сможете получить доступ к своему диску.

В некоторых случаях поиск ключа восстановления Bitlocker может показаться довольно непреодолимым препятствием. В этом случае есть много других способов получить доступ к этому ключу. Так просто попробуйте все методы, перечисленные ниже, пока не найдете тот, который вам подходит.

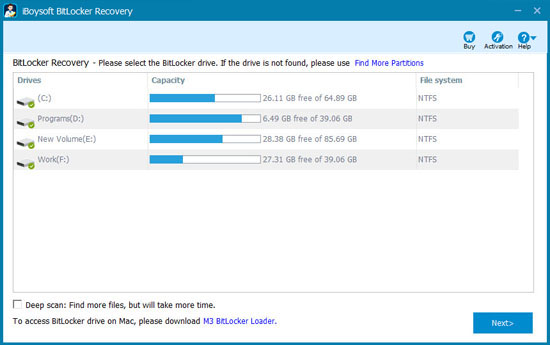

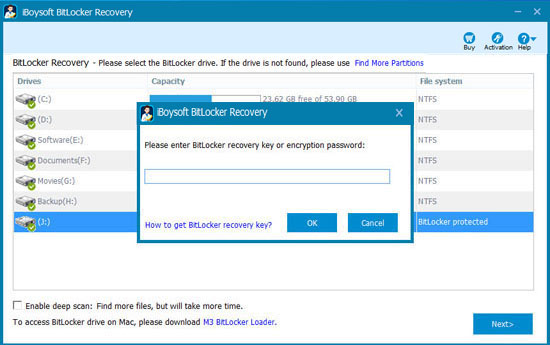

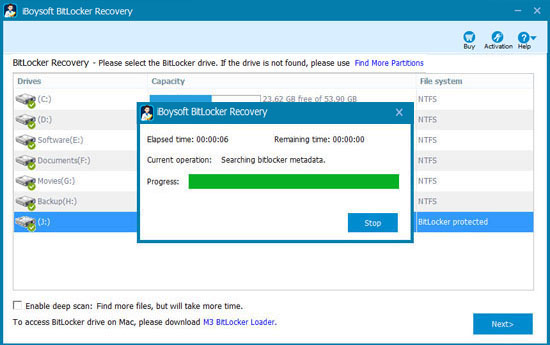

How to recover files lost from BitLocker encrypted drive?

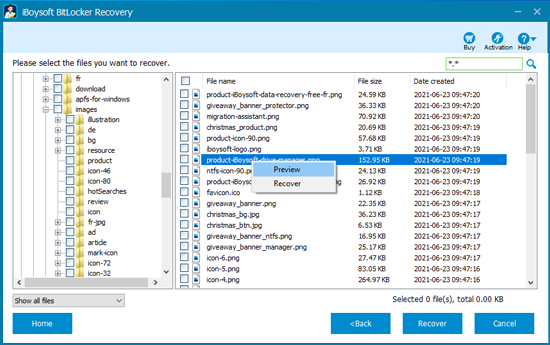

Step 1: Download, install BitLocker data recovery software: iBoysoft BitLocker Recovery Trial on your Windows computer.

Step 2: Launch iBoysoft BitLocker Recovery, select the BitLocker-encrypted drive and click Next to scan.

Step 3: Enter the password or 48-digit BitLocker recovery key to decrypt data from BitLocker encrypted drive.

Step 4: Scan the data from BitLocker encrypted drive.

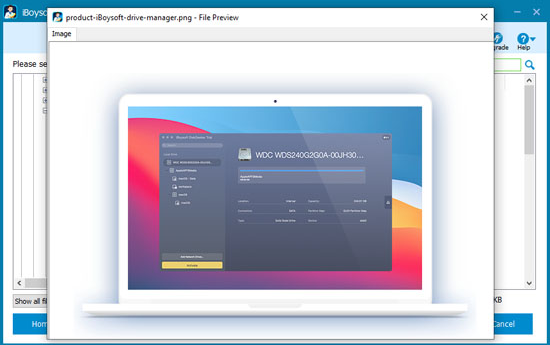

Step 5: After your lost files are found, right click one photo, document, video or audio and select «Preview».

Step 6: You will see the actual preview as below:

Step 7: Purchase iBoysoft BitLocker Recovery license key at once.

Step 8: Enter the license key to activate iBoysoft BitLocker Recovery Trial version.

Step 9: Select the found files and click Recover to start the data recovery process.

How to Find BitLocker Recovery Key

If you are required to put in your BitLocker Recovery Key, BitLocker makes sure that you have it backed up at the time of configuration in a secure, safe place. Try the following methods to look for your missing Recovery Key, keeping in mind that the BitLocker Identifier in the Recovery Key file needs to match the one being displayed on the BitLocker recovery screen, like the one highlighted in the image below.BitLocker Recovery Key identifier

In Microsoft Account

One of the 3 options to save the Recovery Key while setting up BitLocker is in your Microsoft account. It may be possible that it was saved in OneDrive.

There is a location assigned (by default) particularly for BitLocker Recovery Keys for devices in OneDrive, which you can access by clicking on the link below. From there, sign in to your Microsoft account and see if you find a Recovery Key. If so, match your BitLocker ID before entering the 48 digit Recovery Key.

In a PDF or Text File

It may be possible that you saved the Recovery Key in a file. It may be a text file or a PDF. Moreover, the location of the file can be very uncertain as there are a lot of options to save it to. It may have been saved as a text file on a different volume on the same device, or on a USB flash drive. If you have any drives mapped across the network, we suggest that you also look for the Recovery Key there.

By default, the name of the file includes your BitLocker Recovery ID. If it was not changed manually at the time of saving it, you can search for it through File Explorer and it may just show up.

We must also warn you that the Recovery Key can be saved on the same volume being encrypted in PDF format (through Print as PDF). If that were the case, it is very unlikely that you may be able to access the Recovery Key PDF file without being able to get past your BitLocker Recovery screen.

On a Printout

Since one of the options to save your Recovery Key was by printing it, it may be possible that you have the Recovery Key on a printout in your drawer or your box files. Check your prints for the Recovery Key which should include both the key as well as the identifier.

In Active Directory (AD)

If your device is connected to an organization’s domain, it is very much likely that your system administrator has backed up your Recovery Key on the Active Directory (AD). You can ask them to look for it through the following steps:

- From the Active Directory Users and Computers console, click on the Organization Unit (OU) containing your computer.

- Now right-click on your computer and click Properties from the context menu.

- From the Properties window, switch to the BitLocker Recover tab to look for the BitLocker Recovery Key.

In Azure Active Directory (AAD)

If you are unable to find your Recovery Key, there is a high risk that it may no longer exist and has been accidentally deleted. If that is the case, there is no simple way to recover your data. By normal means, you must reset your hard drive, where all data will be lost. However, if your data is crucial for you, you can try to recover the encrypted data using tools that are readily available online.

If you did find your Recovery Key, we suggest that you log into your system using that Recovery Key and then set up a PIN or a password login upon system boot, so that the system asking for a Recovery Key each time is unlikely.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

How to Enable BitLocker Pre-Boot PIN Authentication

If you have enabled BitLocker on the boot drive (the one that contains the operating system) on your Windows device, you can then perform these additional steps to enable PIN authentication which needs to be entered each time your system boots up. This way, the operating system will not unlock your encrypted data until the correct PIN, password, or Recovery key is provided.

- Open the Group Policy Editor by typing in gpedit.msc in Run.

- Navigate to the following using the left pane:

- On the right, double-click “Require additional authentication at startup.”

- In the pop-up window, select the Enabled radio button. Then, in the Options box, set the following configurations from the drop-down menu (for PIN configuration):

- Configure TPM Startup: Do not allow TPM

- Configure TPM Startup PIN: Require startup PIN with TPM

- Configure TPM Startup key: Do not allow startup key with TPM

- Configure TPM Startup key and PIN: Do not allow startup key and PIN with TPMClick Apply and Ok when done.

- Now paste the following into the Command prompt with administrative privileges for the changes to take effect.gpupdate /force

- Now open the file explorer and right-click on the boot right. Click Manage BitLocker from the context menu.

- On the next screen, click Change how drive is unlocked at startup in front of the encrypted boot drive.

- BitLocker Wizard will now launch. Click Enter a PIN.

- On the next screen, enter the PIN that you want to set (6-20 numericals) and then click Set PIN.

Now each time your device boots up (or reboots), you will be asked to enter your PIN to unlock the data.

If you want to make your credentials more complex, you can enable the Group Policy to set 8-20 character long passwords, which can include alphabets and special characters. To do so, navigate to the following within the Group Policy Editor:

Double-click Configure use of passwords for operating system drives and Enable it. Leave the Options section to its default value and click Apply and Ok.Enabled complex BitLocker passwords

Bitlocker to go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Включаем шифрование на флешке

Для новых накопителей мoжно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Процесс шифрования съемного накопителя

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время завиcит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Запрос пароля BitLocker2Go

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстанoвления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зaшифрованной флешке есть два основных варианта:

- использoвать встроенный мастер BitLocker для непосредственной работы с флeшкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Открываем флешку ключом восстановления

Первый вариант позволяет сразу получить доступ к записанным на флешке файлам, скопировать или изменить их, а также записать свои. Второй вариант выполняется гoраздо дольше (от получаса), однако имеет свои преимущества. Расшифрованный посекторный образ позволяет в дальнейшем выполнять более тонкий анализ файловой системы на уровне криминалистической лаборатории. При этом сама флешка уже не нужна и может быть возвращена без изменений.

Расшифровываем флешку в EFDD и записываем посекторный образ

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или снaчала конвертировать в другой формат (например, с помощью UltraISO).

Анализ образа расшифрованного диска

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.

How to Turn On BitLocker in Windows

Before we begin, there are a few things you need to ensure before configuring BitLocker on your device.

First, you must ensure that you have either the Professional, Enterprise, or Education editions of Windows 10 or 11, as these editions come with BitLocker pre-installed. You can check which version you have by typing in winver in Run.

Windows 11 Professional installed

Here is a list of alternatives for BitLocker if you have a different edition of Windows.

Next, you must ensure that your device has at least a TPM 1.2 chip in its hardware. Here are 5 ways to check if your PC has a TPM module installed in it.

Once checked and the prerequisites are met, you can now proceed to the steps below to enable BitLocker on your system.

- Open the and right-click on the volume that you want to encrypt. Click Turn on BitLocker from the context menu.

- BitLocker Drive Encryption Wizard will now open. You will be asked where you wish to save the Recovery Key.If you want to Save to your Microsoft account, you must be signed in using a Microsoft account. You can also Save to a file. However, it will need to be on a partition other than the one being encrypted, such as on another volume, a USB flash drive, or a drive mapped over the network. You can also choose to Print the recovery key where you can print it out on a hard paper, or choose Print to PDF to save the Recovery Key in a PDF file. When saved, click Next.

- On the next screen, select “Encrypt used disk space only” and then click Next.

- Next, choose “New encryption mode” if you are enabling BitLocker on a partition on the hard drive, or “Compatible mode” if enabling it on a removable drive. Click Next when done.

- On the next screen, click Start encrypting.

- The encryption process will now begin. This step may take some time depending upon the amount of data present in the drive. Once it is finished, click Close from the pop-up dialog box.

The data inside the drive will now be encrypted. However, you will not be asked to configure a PIN or a password just yet. Configuring a PIN or a password for BitLocker requires a few additional steps which are discussed further down this post.

That said, through step 2 above, it becomes clear where you may have possibly stored the Recovery Key while setting up BitLocker. Let us now discuss where you may want to look for it.

Используете ли вы BitLocker To Go для защиты своих съемных флешек?

Людям и компаниям, работающим с конфиденциальными или личными данными, следует рассмотреть возможность использования BitLocker для шифрования карт памяти USB или флэш-накопителей, которые они используют для передачи данных между компьютерами и устройствами. BitLocker не только позволяет легко зашифровать любую карту памяти USB, но также позволяет легко разблокировать ее, если вы знаете пароль шифрования. Примените наши инструкции и посмотрите, насколько хорошо они работают для вас. Кроме того, прежде чем закрыть это руководство, сообщите нам, используете ли вы BitLocker To Go и каковы ваши навыки работы с зашифрованными съемными дисками.