Sha1managed класс

Содержание:

Как появилось понятие хэш?

Сделаем небольшую паузу, чтобы интеллект окончательно не поплыл от потока сложных для простых пользователей терминов и информации. Расскажем об истории появления термина «хэш». А для простоты понимания выложим «инфу» в табличной форме.

| Дата (год) | Хронология событий |

| 1953 | Известный математик и программист Дональд Кнут авторитетно считает, что именно в этот промежуток времени сотрудник IBM Ханс Питер Лун впервые предложил идею хеширования. |

| 1956 | Арнольд Думи явил миру такой принцип хеширования, какой знают его подавляющее большинство современных программистов. Именно эта «светлая голова» предложила считать хэш-кодом остаток деления на любое простое число. Кроме этого, исследователь видел идеальное хеширование инструментов для позитивной реализации «Проблемы словаря». |

| 1957 | Статья Уэсли Питерсона, опубликованная в «Journal of Research and Development», впервые серьезно затронула поиск информации в больших файлах, определив открытую адресацию и ухудшение производительности при ликвидации. |

| 1963 | Опубликован труд Вернера Бухгольца, где было представлено доскональное исследование хэш-функции. |

| 1967 | В труде «Принципы цифровых вычислительных систем» авторства Херберта Хеллермана впервые упомянута современная модель хеширования. |

| 1968 | Внушительный обзор Роберта Морриса, опубликованный в «Communications of the ACM», считается точкой отсчета появления в научном мире понятия хеширования и термина «хэш». |

Для чего нужно проверять файлы на подлинность

Для того, чтобы предоставить пользователю возможность убедиться в подлинности файла, образа или программы, производители рядом со ссылками для скачивания файла приводят его хеш-суммы.

Вы наверняка встречали, когда скачивали файлы из интернета, что после характеристик и системных требований, часто есть пункт с контрольными суммами файла примерно такого вида.

Хеш — это определенный код соответствующий определенной данной единицы информации, уникальный просчитанный математически образ конкретного файла. При малейшем изменении файла сразу изменяется и хэш-сумма этого файла. С помощью такой проверки обеспечивается защита конкретного файла от изменения.

Контрольные суммы необходимо проверять, если вы скачиваете файлы не с официального сайта разработчика или другие важные файлы, например образ операционной системы. Сравнивая контрольные суммы образа или файла, вы сразу можете узнать был модифицирован этот файл или нет.

Если есть ошибка контрольной суммы, контрольная сумма не соответствует требуемой, то это значит, что файл был изменен (возможно, в него был внедрен вирус, или произведены какие-то другие действия).

Для проверки контрольной суммы (хэша) можно использовать бесплатную программу HashTab.

HashTab скачать

Контрольные суммы файла

Во время копирования информации или передачи ее по сети не гарантируется ее целостность, что особенно актуально для больших объемов информации. Представьте себе, что вы скачивали из интернета установочный файл размером 900 мегабайт, как убедиться, что он загрузился полностью и без ошибок. Ведь если в нем есть ошибки, то программа может просто не установиться или во время ее работы будут возникать сбои.

Конечно можно сравнить размер полученного файла с исходным, но этого не достаточно, чтобы утверждать об идентичности двух файлов. Поэтому были разработаны специальные алгоритмы позволяющие решить эту задачу.

Мы не будем углубляться в техническую реализацию, достаточно знать, что применяя определенный алгоритм высчитывает некое значение однозначно описывающее данный файл. Оно всегда одинаковое для одних и тех же данных и называется контрольной суммой или хешем. Хотя самих алгоритмов хеширования существует множество, вот некоторые из наиболее часто встречающихся: MD5, CRC32, SHA-1, SHA256, BTIH.

Поэтому очень часто на странице загрузки указаны хеши оригинальных файлов, чтобы пользователи могли выполнить проверку после скачивания. Таким образом зная контрольную сумму оригинального файла рассчитанную по какому-либо алгоритму, мы можем проверить идентичность его копии, рассчитав для нее соответствующий хеш и сравнив с оригинальным, если они не совпадут, значит в данных есть разница. Это можно использовать не только для проверки целостности данных загруженных из интернета, но и для сравнения двух файлов в компьютере или, например для проверки корректности записи данных на Узнав о необходимости выполнить проверку, начинающие пользователи компьютера часто не знают, как проверить хеш файлов, хотя это делается очень просто. В разных операционных системах данная операция выполняется по-разному.

О хеш-функциях

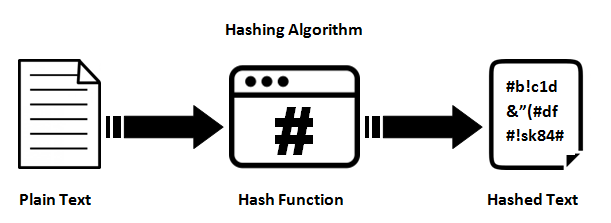

Криптографическая хеш-функция представляет собой некоторый математический алгоритм, который преобразует последовательность данных произвольной длины в строку фиксированной длины, состоящей из ограниченного набора цифр и букв. Такие алгоритмы должны обладать рядом свойств:

-

Одно и тоже сообщение всегда должно приводить к одинаковому хеш-значению;

-

Скорость вычисления хеш-функции должна быть быстрой;

-

Не должно возникать коллизий, то есть не должно быть 2 таких сообщений, которые имели бы одинаковое хеш-значение;

-

Небольшие изменения в наборе данных должны приводить к абсолютно новому хеш-значению так, чтобы это значение не казалось связанным с предыдущим значением;

-

Сложность (невозможность) вычисления исходных данных по хеш-значению.

Наиболее частое применение хеш-функций — хранение хешированных паролей на стороне сервера. Это делается с той целью, чтобы никто не мог узнать оригинальный пароль и осуществить по нему вход в систему в случае получения доступа к базе. Хотя хеширование паролей не должно вызывать огромных проблем, но такое правило соблюдают не все компании, однако с каждым годом организации начинают больше заботиться о безопасности данных своих пользователей. Также многие компании защищают свои цифровые документы (музыку, фотографии, программы) при помощи вычисления хеш-суммы. В случае, если в программу был встроен вирус или документ был хоть немного изменен, контрольная сумма документа будет изменена и использование такого контента может сразу дать понять, что используются фальсифицированные данные.

Digital Signatures

Now that we know what hashes are, we can explain how they are used in SSL Certificates.

The SSL/TLS protocol is used to enable secure transmission of data from one device to another across the internet. For succinctness, it seems SSL is often explained as “encryption.” But don’t forget that SSL also provides authentication. The SSL certificate file is tasked with providing the necessary information needed for authentication. Or put another way, SSL certificates bind a specific public key to an identity.

Remember that the SSL/TLS protocol facilitates a connection using asymmetric encryption. This means there are two encryption keys that each handle one half of the process: a public key for encryption, and a private key for decryption. Every SSL certificate contains a public key that can be used by the client to encrypt data, and the owner of said SSL certificate securely stores a private key on their server which they use to decrypt that data and make it readable.

Ultimately, the primary purpose of this asymmetric encryption is secure key exchange. Owing to the computing power asymmetric keys require, it’s more practical (and still safe) to use smaller symmetric keys for the actual communication portion of the connection. So the client generates a session key, then encrypts a copy of it and sends it to the server where it can be decrypted and used for communicating throughout the duration of the connection (or until it’s rotated out).

The is why Authentication is incredibly important to making sure SSL/TLS actually provides meaningful security. Imagine if your computer had no reliable way to know who owned the encryption key you were using? Encrypting your session key with that public key would not be useful because you would not know who possessed the corresponding private key that decrypts it. After all, encrypting data is of little use if you are sending it directly to a man-in-the-middle attacker or a malicious party at the other end of the connection.

Digital signatures are an important part of how SSL certificates provide authentication. When a certificate is issued, it is digitally signed by the Certificate Authority (CA) you have chosen as your certificate provider (for example Sectigo, DigiCert, etc). This signature provides cryptographic proof that the CA signed the SSL certificate and that the certificate has not been modified or reproduced. More importantly, it an authentic signature is cryptographic proof that the information contained in the certificate has been verified by a trusted third party.

That Digital signatures then provides the needed proof that the certificate you have been given is the exact certificate issued by a trusted CA to the website in question. No tricks. No spoofing. No man-in-the-middle manipulation of the SSL/TLS certificate file.

Digital signatures are incredibly sensitive – any change to the file will cause the signature to change. If we took our example sentence from the previous section and made it entirely lowercase (“the quick brown fox jumps over the lazy dog”) the resulting hash would be entirely different. That means the resulting signature of that hash would also be different. Even changing one bit of a multi-thousand gigabyte document would result in an entirely different hash.

This makes it impossible for an attacker to modify a legitimate certificate or create a fraudulent certificate that looks legitimate. A different hash means that the signature would no longer be valid, and your computer would know this when it’s authenticating the SSL certificate. If your computer encountered an invalid signature, it would trigger an error and entirely prevent a secure connection.

Big endian и Little endian

Для типов данных, таких как целые и длинные целые, существуют проблемы с порядком старшего и младшего порядка расположения байтов.

Big endian считает, что первый байт является самым значимым байтом (для того, чтобы от младшего адреса к старшему адресу сохранялись данные от старшего байта до младшего байта)

Напротив, Little Endian считает, что первый байт является наименее значимым байтом (младший байт старшего байта данных хранится в порядке от младшего адреса к старшему адресу).

Например, предположим, что следующие данные начинаются с адреса памяти 0x0000:

| адрес | данные |

|---|---|

| … | … |

| 0x0000 | 0x12 |

| 0x0001 | 0x34 |

| 0x0002 | 0xab |

| 0x0003 | 0xcd |

| … | … |

Предположим, мы собираемся прочитать четырехбайтовую переменную с адресом 0x0000.

Если порядок байтов имеет порядок байтов, результат чтения равен 0x1234abcd;

Если порядок байтов является прямым порядком байтов, результатом чтения будет 0xcdab3412.

Если мы запишем 0x1234abcd в память, начиная с 0x0000, результаты хранения режимов Little Endian и Big Endian будут следующими:

| адрес | 0x0000 | 0x0001 | 0x0002 | 0x0003 |

|---|---|---|---|---|

| big-Big_endian | 0x12 | 0x34 | 0xab | 0xcd |

| little-endian | 0xcd | 0xab | 0x34 | 0x12 |

What is a Hash?

A hashing algorithm is a mathematical function that condenses data to a fixed size. So, for example, if we took the sentence…

…and ran it through a specific hashing algorithm known as CRC32 we would get:

This result is known as a hash or a hash value. Sometimes hashing is referred to as one-way encryption.

Hashes are convenient for situations where computers may want to identify, compare, or otherwise run calculations against files and strings of data. It is easier for the computer to first compute a hash and then compare the values than it would be to compare the original files.

One of the key properties of hashing algorithms is determinism. Any computer in the world that understands the hashing algorithm you have chosen can locally compute the hash of our example sentence and get the same answer.

Hashing algorithms are used in all sorts of ways – they are used for storing passwords, in computer vison, in databases, etc.

There are hundreds of hashing algorithms out there and they all have specific purposes – some are optimized for certain types of data, others are for speed, security, etc.

For the sake of today’s discussion, all we care about are the SHA algorithms. SHA stands for Secure Hash Algorithm – its name gives away its purpose – it’s for cryptographic security.

If you only take away one thing from this section, it should be: cryptographic hash algorithms produce irreversible and unique hashes. Irreversible meaning that if you only had the hash you couldn’t use that to figure out what the original piece of data was, therefore allowing the original data to remain secure and unknown. Unique meaning that two different pieces of data can never produce the same hash – the next section explains why this is so important.

Note: To make it easier to read and comprehend this article I am using an example data string and hashing algorithm that is significantly shorter than what would actually be used in practice. The hashes you have seen thus far are NOT SHA hashes of any type.

Основные термины

COE — Certificate of Entry — разрешение на прилёт до 1 ноября 2021 года.

ThaiPass — разрешение на прилёт с 1 ноября 2021 года.

AQ / Alternative Quarantine — с недавнего времени частично это SHA+ отели

ALQ — Alternative Local Quarantine — альтернативный локальный карантин (отели находятся вне Бангкока, например, на Пхукете или в Паттайе).

SHA — Safety & Health Administration — сертификат, подтверждающий, что отель работает в соответствии c нормами безопасности и принимает все необходимые меры против распространения COVID-19.

SHA+ / SHA PLUS — то же самое, что и SHA, но с дополнением, что 70% персонала полностью вакцинированы.

SHABA — SHA Plus Booking Authenticator — аутентификатор бронирования SHA+, система для создания бронирования с персональным QR-кодом. Турист получает QR-код от отеля и должен использовать его для получения ThaiPass.

RT-PCR Test — ПЦР-тест. Основной тест, который требуется для въезда в страну, заселения в отель и обратного вылета. Стоимость — от 2500 до 4500 бат.

Rapid Antigen Test — экспресс-тест на коронавирус, который подходит для внутреннего перемещения между провинциями. Стоимость — от 500 до 1000 бат.

Закрытый карантин — карантин в AQ / ASQ / ALQ отеле без права выхода из номера. В стоимость такого карантина включены три ПЦР-теста.

Открытый карантин / Карантин по «песочнице» / SHA-карантин — карантин в отелях SHA+ с возможность выхода из номера и прогулок по острову после получения первого отрицательного теста (есть ограничения для Самуи).

Phuket Sandbox — проект «Пхукетская песочница», по которому вакцинированные туристы из списка разрешённых стран могут въезжать без закрытого карантина и жить в SHA+ отелях.

Samui Plus — аналог «Пхукетской песочницы» на острове Самуи.

В конце статьи вы найдёте ответы на часто задаваемые вопросы. Фото: cowardlion / Shutterstock.com

Методы получения профита

Перед тем как начать практическую часть, мы должны добить теорию. Дело в том, что так называемые коллизии мы можем использовать в качестве ключа/пароля для аутентификации в различном ПО и на веб-ресурсах. Это значит, что даже без знания пароля, имея на руках только лишь его хэш, мы можем сгенерировать правдоподобный пассворд с помощью коллизии, причем за вполне приемлемое время. Однако на данный момент существуют и повсеместно используются лишь несколько видов «взлома» хэшей MD4/5, то есть подбора сообщения с заданным хэшем.

- Перебор по заданному словарю: никаких гарантий удачного результата нет, из плюсов можно отметить лишь малое время, затраченное на перебор.

- Брутфорс: банальный перебор случайных или последовательных комбинаций, большим минусом которого является значительное количество затраченного времени и ресурсов компьютера.

- RainbowCrack: атака по радужным таблицам является самым эффективным методом «взлома»; плюс заключается в быстром переборе, минусы — в гигантском размере радужных таблиц и большом количестве времени, затраченном на их генерацию.

Для полного перебора или перебора по словарю можно использовать, к примеру, следующие программы: PasswordsPro, MD5BFCPF, John the Ripper. Теперь же я предлагаю тебе познакомиться с новым методом атаки на хэши — методом коллизий.

Коллизия в действии

История создания алгоритма SHA—256

Для чего создавался SHA—256

SHA 256 — сокращение от Secure Hashing Algorithm — это популярный криптографический алгоритм хэширования, разработанный National Security Agency — Агентством национальной безопасности США. Задача SHA—256 состоит в том, чтобы сделать из случайного набора данных определённые значения с фиксированной длиной, которое послужит идентификатором этих данных.

Полученное значение сравнивается с дубликатами исходных данных, извлечь которые невозможно. Основная сфера применения алгоритма — использование в различных приложениях или сервисах, связанных с защитой информации, где функция и получила широкое распространение. Также она используется как технология для майнинга криптовалют.

Этот алгоритм относится к группе шифровальных алгоритмов SHA—2, которые в свою очередь разработаны на базе алгоритма SHA—1, впервые созданного в 1995 году для использования в гражданских целях. Сам SHA—2 разработан Агентством национальной безопасности США весной 2002 года. В течение трёх лет АНБ США выпустили патент на использование технологии SHA в гражданских проектах.

В 2012 году в Национальном институте стандартов и технологий создан обновлённый вариант алгоритмаSHA—3. Со временем новый алгоритм будет вытеснять как текущий основной алгоритм SHA—2, так и уже устаревший, но ещё используемый SHA—1.

Хэш—сумма не является технологией шифрования данных в классическом понимании, этим обусловлена невозможность расшифровки данных в обратную сторону. Это односторонняя шифровка для любого количества данных. Все алгоритмы SHA базируются на методе Меркла—Дамгардаданные разделяют на равномерные группы, каждая из которых проходит через одностороннюю функцию сжатия. В результате этого длина данных уменьшается.

У такого метода есть два значительных достоинства

- быстрая скорость шифрования и практически невозможная расшифровка без ключей;

- минимальный риск появления коллизий (одинаковых образов).

Где ещё используется

Ежедневно каждый пользователь Сети, зная или нет, использует SHA—256сертификат безопасности SSL, которым защищён каждый веб—сайт, включает в себя алгоритм SHA—256. Это необходимо для установления и аутентификации защищённого соединения с сайтом.

Плюсы SHA—256

SHA—256 — самый распространённый алгоритм майнинга среди всех остальных. Он зарекомендовал себя как устойчивый к взломам (за редким исключением) и эффективный алгоритм как для задач майнинга, так и для других целей.

Минусы SHA—256

Главным недостатком SHA—256 является его подконтрольность майнерамобладатели самых больших вычислительных мощностей получают большую часть криптовалюты, что исключает один из основополагающих принципов криптовалют — децентрализованность.

После того как крупные инвесторы начали вкладывать деньги в вычислительные мощности для промышленного майнинга биткоина, сложность майнинга многократно выросла и стала требовать исключительных вычислительных мощностей. Этот недостаток исправлен в других протоколах, более современных изаточенныхпод использование в майнинге криптовалют, таких как Scrypt. Несмотря на то, что сегодня SHA—256 занимает большую часть рынка криптовалют, он будет ослаблять своё влияние в пользу более защищённых и продвинутых протоколов.

Через какое-то время алгоритмы SHA—1 перестали давать необходимый уровень надёжности из—за вероятного возникновения коллизий. SHA—256, как и SHA—512 более защищены от этого недостатка, но вероятность возникновения все равно присутствует.

HAITI

HAITI (HAsh IdenTifIer) — это инструмент командной строки (и библиотека) для идентификации типа заданного хеша. Библиотека особенно хороша для написания скриптов, поскольку не нужно заключать инструмент командной строки в подпроцесс.

Особенности:

- Определение типов 382+ хешей

- Поддержка современных алгоритмов (SHA3, Keccak, Blake2 и прочее)

- Краткая информация по использованию хеша с Hashcat и John the Ripper

- Инструмент командной строки и библиотека

- Цветной вывод

Полный список опций программы и инструкции по установке вы найдёте в карточке программы: https://kali.tools/?p=6638

Использование программы очень простое — укажите ваш хеш после имени программы:

haiti ОПЦИИ 'ХЕШ'

Причём ОПЦИИ являются необязательными, поведение программы по умолчанию очень сбалансированной и в большинстве случаев вам не захочется менять его какими-либо дополнительными параметрами.

Например:

haiti 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e

Вывод:

SHA-512 SHA3-512 SHA3-512 Keccak-512 BLAKE2-512 Whirlpool Salsa10 Salsa20 Skein-512 Skein-1024(512)

Среди вывода есть и правильный ответ: SHA3-512

В выводе HC — это сокращение для Hashcat, а последующие цифры (например, 1700, 17600 и так далее) это номера режимов в данной программе.

JtR — это сокращение от John the Ripper, а последующие строки — это название алгоритмов хешей для взлома в данной программе (raw-sha512, raw-sha3 и так далее).

Цвет очень хорошо улучшает читаемость вывода, особенно если он обширный. Если вы хотите отключить цветной вывод, то используйте опцию —no-color:

haiti --no-color 412ef78534ba6ab0e9b1607d3e9767a25c1ea9d5e83176b4c2817a6c

Хотя зачастую вывод содержит более одного предположения о типе хеша, по умолчанию из него исключены алгоритмы с солью. Чтобы показать все возможные алгоритмы хеширования, в том числе с использованием соли используйте опцию -e или —extended:

haiti -e 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e

Если вы хотите только узнать тип хеша и информация о режимах hashcat и john the ripper для вас является излишней, то вы можете указать опцию —short для укороченного вывода:

haiti --short f1eff5c0368d10311dcfc419

Что в будущем?

Вне зависимости от того, какие технологии шифрования и криптографические новинки будут использоваться в этом направлении, все сводится к решению одной из двух задач:

1) увеличению сложности внутренних операций хэширования;

2) увеличению длины hash-выхода данных с расчетом на то, что вычислительные мощности атакующих не смогут эффективно вычислять коллизию.

И, несмотря на появление в будущем квантовых компьютеров, специалисты уверены, что правильные инструменты (то же хэширование) способны выдержать испытания временем, ведь ни что не стоит на месте. Дело в том, что с увеличением вычислительных мощностей снижается математическая формализация структуры внутренних алгоритмических хэш-конструкций. А квантовые вычисления наиболее эффективны лишь в отношении к вещам, имеющим строгую математическую структуру.

How Many Hashes?

If a hashing algorithm is supposed to produce unique hashes for every possible input, just how many possible hashes are there?

A bit has two possible values: 0 and 1. The possible number of unique hashes can be expressed as the number of possible values raised to the number of bits. For SHA-256 there are 2256 possible combinations.

The larger the number of possible hashes, the smaller the chance that two values will create the same hash.

There are (technically) an infinite number of possible inputs, yet a limited number of outputs. So, eventually, every hashing algorithm, including a secure one, produces a collision. But we are mostly concerned with how easy it would be to do so. SHA-1 was deemed insecure because, due to both its size and construction, it was feasible to produce a collision.

Note that a large bit-length does not automatically mean a hashing algorithm produces more secure hashes. The construction of the algorithm is also incredibly important – that’s why the SSL industry uses hashing algorithms specifically designed for cryptographic security.

Свойства

|

Получает значение, указывающее на возможность повторного использования текущего преобразования. (Унаследовано от HashAlgorithm) |

|

|

Если переопределено в производном классе, возвращает значение, указывающее, возможно ли преобразование нескольких блоков. (Унаследовано от HashAlgorithm) |

|

|

Получает значение вычисленного хэш-кода. (Унаследовано от HashAlgorithm) |

|

|

Получает размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

|

|

При переопределении в производном классе получает размер входного блока. (Унаследовано от HashAlgorithm) |

|

|

При переопределении в производном классе получает размер выходного блока. (Унаследовано от HashAlgorithm) |