Компьютерные вирусы и вредоносное по: факты и часто задаваемые вопросы

Содержание:

- Вред

- Что такое вирусы

- Черви с добрыми намерениями

- Удаление компьютерного червя

- Самые распространенные вирусы

- Brain, или мелкий пакостник из Пакистана

- Червь Морриса, 1988

- Компьютерные черви и защита от них

- Что такое бактерии

- Вред

- Сетевой червь: как удалить вирус?

- Вирус как оружие

- Slammer, 2002

- Что дальше?

- Melissa

- Как распространяется компьютерный червь

- Способы защиты

- Мелисса любит тебя

- Вред

Вред

Любой код, предназначенный не только для распространения червя, обычно называют « полезной нагрузкой ». Типичные вредоносные полезные нагрузки могут удалять файлы в хост-системе (например, червь ExploreZip ), шифровать файлы при атаке программы- вымогателя или извлекать данные, такие как конфиденциальные документы или пароли.

Некоторые черви могут устанавливать бэкдор . Это позволяет автору червя дистанционно управлять компьютером как « зомби ». Сети таких машин часто называют ботнетами и очень часто используются для ряда злонамеренных целей, включая рассылку спама или выполнение DoS- атак.

Что такое вирусы

Вирус – это мельчайший организм, который способен существовать и размножаться только внутри живых клеток. Во внешней среде вирус находится в микрочастицах биологического материала, но размножается исключительно в клетках живых существ. Другими словами, вирус не активен до тех пор, пока не окажется внутри человека2.

А попадает он туда следующим образом:

- Воздушно-капельным путем, как и большинство респираторных инфекций

- При употреблении грязной воды, с пищей, при несоблюдении правил гигиены

- От матери к будущему ребенку

- Контактным – при тесном контакте через кожу или слизистые оболочки

- Парентеральным способом – минуя желудочно-кишечный тракт, посредством инъекций

После попадания в организм вирус вначале прикрепляется к клетке, затем доставляет в нее свой биологический геном, теряет оболочку и только потом размножается. После размножения вирус покидает клетку, а инфекционный агент распространяется вместе с кровью, продолжая тотальное заражение. Вирусы могут подавлять иммунную систему2.

Черви с добрыми намерениями

А полезный червь или же противоглистный — это червь, созданный для того, чтобы делать то, что его автор считает полезным, хотя и не обязательно с разрешения владельца выполняющегося компьютера. Начиная с первых исследований червей на Xerox PARC, были попытки создать полезных червей. Эти черви разрешены Джон Шох и Джон Хапп, чтобы проверить Ethernet принципы их сети Xerox Alto компьютеры[нужна цитата]. Точно так же Nachi Семейство червей пыталось загрузить и установить патчи с веб-сайта Microsoft, чтобы исправить уязвимости в хост-системе, используя те же самые уязвимости. На практике, хотя это могло сделать эти системы более безопасными, он генерировал значительный сетевой трафик, перезагружал машину в процессе установки исправлений и выполнял свою работу без согласия владельца или пользователя компьютера. Независимо от их полезной нагрузки или намерений авторов, большинство экспертов по безопасности[] рассматривать всех червей как вредоносное ПО.

Несколько червей, в том числе некоторые XSS-черви, были написаны для исследования того, как распространяются черви, например, последствий изменений в социальной активности или поведении пользователей.[нужна цитата] Одно исследование предложило то, что кажется[ласковые слова] первый компьютерный червь, работающий на втором слое Модель OSI (Уровень канала данных), используя информацию о топологии, такую как Память с адресацией по содержимому (CAM) таблицы и информация связующего дерева, хранящаяся в коммутаторах, для распространения и проверки уязвимых узлов, пока не будет покрыта корпоративная сеть.

Античервей использовались для борьбы с воздействием Код красный,Blaster, и Санти черви. Велчия это пример полезного червя. Используя те же недостатки, что и Бластерный червь, Welchia заразила компьютеры и автоматически начала загрузку Microsoft обновления безопасности для Windows без согласия пользователей. Welchia автоматически перезагружает зараженные компьютеры после установки обновлений. Одним из этих обновлений был патч, исправляющий эксплойт.

Другими примерами полезных червей являются «Den_Zuko», «Cheeze», «CodeGreen» и «Millenium».

Удаление компьютерного червя

Есть несколько шагов, которые должны быть приняты для удаления компьютерного червя

Важно отключить компьютер от Интернета и локальных сетей, прежде чем принимать какие-либо другие действия для удаления червя. Для того, чтобы предотвратить распространение червя, использовать не зараженный компьютер, чтобы загрузить любые обновления или программы, необходимые, а затем установить их на зараженной машине с помощью внешнего устройства хранения данных

После того, как компьютер отключён:

- Убедитесь, что все антивирусные сигнатуры до современных.

- Сканировать компьютер с помощью антивирусных программ.

- При обнаружении компьютерного червя или других вредоносных программ, использовать программное обеспечение для удаления вредоносных программ и очистить или удалить зараженные файлы.

- Сканирования, которые не обнаруживают вредоносные программы, как правило, свидетельствует, что симптомы были вызваны программными или аппаратными проблемами.

- Убедитесь, что операционная система компьютера работает как следует, и все программное обеспечение и приложения имеют текущие патчи установлены.

Если червь трудно удалить, проверить онлайн для конкретных утилит лечения компьютерных червей.

Самые распространенные вирусы

Черви

В отличие от вирусов черви — это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин «сетевой червь».

Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Типы червей в зависимости от способа проникновения в систему

После проникновения на компьютер, червь должен активироваться — иными словами запуститься. По методу активации все черви можно разделить на две большие группы — на тех, которые требуют активного участия пользователя и тех, кто его не требует

На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы — это использование обманных методов

Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий — такие черви наиболее опасны и часто вызывают глобальные эпидемии.

Сетевые черви могут кооперироваться с вирусами — такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса).

Трояны

Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.

Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем — то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет.

Как уже говорилось выше, проникать в систему трояны могут двумя путями — самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну.

После проникновения на компьютер, трояну необходима активация и здесь он похож на червя — либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему.

Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы — организаторы DDoS-атак.

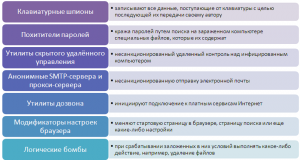

Brain, или мелкий пакостник из Пакистана

Первым массовым компьютерным вирусом в истории считается Brain. Его в 1986 году создали браться Амджат и Базит Алви из Пакистана. Молодые программисты открыли собственную фирму по разработке ПО, однако конкуренты бесконечно воровали их наработки через незащищенную сеть. Тогда братья решили написать простую программу: при попытке украсть информацию с их компьютеров, операционная система злоумышленников заражалась тем самым Brain. Он не мешал работе с устройством, однако уничтожал всю информацию на флоппи-дискетах, которые вставляли в считыватель зараженного компьютера. При запуске ОС на экране выводилась контактная информация молодых людей – адрес и телефоны.

Первым массовым компьютерным вирусом в истории считается Brain. Его в 1986 году создали браться Амджат и Базит Алви из Пакистана. Молодые программисты открыли собственную фирму по разработке ПО, однако конкуренты бесконечно воровали их наработки через незащищенную сеть. Тогда братья решили написать простую программу: при попытке украсть информацию с их компьютеров, операционная система злоумышленников заражалась тем самым Brain. Он не мешал работе с устройством, однако уничтожал всю информацию на флоппи-дискетах, которые вставляли в считыватель зараженного компьютера. При запуске ОС на экране выводилась контактная информация молодых людей – адрес и телефоны.

Вирус, предназначавшийся для одного маленького города в Пакистане, внезапно вышел за пределы страны. В 1987 году он заразил 18 тыс. компьютеров в США

Больше всего пострадал Лехайский университет – там было уничтожено содержимое нескольких сотен дискет с важной информацией

Червь Морриса, 1988

Разрушительный потенциал зловредов, путешествующих по компьютерным сетям, первым продемонстрировал так называемый Червь Морриса, который был написан в ноябре 1988 года аспирантом американского Корнеллского университета Робертом Моррисом-младшим. Чтобы скрыть происхождение вируса, Моррис запустил свой червь в только зарождавшуюся Всемирную сеть (тогда ещё ARPANET) не из своего университета, а из Массачусетского технологического института.

Червь Морриса пользовался уязвимостями в операционной системе Unix, а его присутствие проявлялось в периодическом перезаписывании собственного кода и одновременном запуске нескольких копий самого себя, что приводило к засорению памяти и забиванию сетевых каналов. В результате в какой-то момент червь поразил все узлы ARPANET и полностью парализовал работу Сети. Сумма ущерба, нанесённого Великим Червём, составила почти $100 млн, однако суд учёл явку с повинной и приговорил Морриса к условному сроку и штрафу.

Моррис сделал успешную научную карьеру в Массачусетском технологическом институте и одно время даже занимал должность главного учёного в Национальном центре компьютерной безопасности США, секретном подразделении АНБ.

Компьютерные черви и защита от них

Добрый день, друзья. Сегодня, по многочисленным вашим просьбам, речь пойдет про компьютерных червей. Компьютерный червь — это разновидность вредительского ПО, которая самостоятельно распространяется по интернет просторам, с компьютера на компьютер. Также распространение идет внутри компьютера, от одной его части, к другой, и это его не особо зависит от действия человека.

Основная цель компьютерного червя и есть подобное дублирование себя на различных ЭВМ. И чем большее количество будет подобных дублей, тем лучше. Кроме прочего, черви запускаются и как вирусы, т.е. во время установки какого-либо софта.

Также, как заявляет часть программистов, компьютерные черви могут появляться на ПК и без участия хозяина, когда ОС имеет большое количество ошибок. Чтобы этого избежать, не забывайте про очистку реестра и дисков компьютера от различного хлама, хотя бы пару раз в неделю.

Не забывайте про обновление системы и установленных на ней программах, в особенности вашего антивируса. Также не стоит забывать про обновление файрвола. Иначе вы получите не только сбой функциональности ЭВМ, но и угрозу в виде червя.

Компьютерные черви довольно часто попадают на компьютер из электронной почты. Это так называемые черви почтовики. Для предотвращения заражения, не стоит переходить по незнакомым ссылкам в почте, или открывать в почте вложенные файлы. Также такие черви могут перейти из чатов, асек и соц. сетей. Мы еще к этому вернемся. Сейчас же давайте рассмотрим принцип действия подобных червей.

СОВЕТУЮ ПОЧИТАТЬ: — Качественная дефрагментация диска

Что такое бактерии

Бактерия представляет собой полноценный, пусть и одноклеточный организм. Она умеет размножаться благодаря делению, чем активно и занимается в природе или внутри человека3.

Далеко не все бактерии вызывают инфекционные заболевания. Некоторые приносят пользу и живут в органах тела. Например, молочнокислые или бифидобактерии, которые обитают в кишечнике и желудочном тракте, активно участвуют в процессе жизнедеятельности человека и фактически составляют часть его иммунной защиты3.

Попадание бактерий в организм повторяет пути вирусов. Но размножение бактерий осуществляется чаще вне клетки, чем внутри нее. Список болезней, которые развиваются в результате их проникновения в тело человека, чрезвычайно велик. Бактерии могут вызывать3:

- Респираторные болезни (чаще всего их вызывают стафилококки и стрептококки)

- Инфекции ЖКТ (провоцируются кишечной палочкой и энтерококками)

- Поражения нервной системы (бывают вызваны менингококками)

- Ряд заболеваний репродуктивной системы и др.

Размножаясь, они распространяются по кровяному руслу, что приводит к генерализации инфекции и клиническому утяжелению состояния больного. Бактерии также в состоянии подавлять иммунную систему, из-за чего организму становится тяжелее противостоять вирусам3.

Вред

Любой код, предназначенный не только для распространения червя, обычно называется «полезная нагрузка». Типичные вредоносные полезные данные могут удалять файлы в хост-системе (например, ExploreZip червь), зашифровать файлы в программа-вымогатель нападение, или эксфильтровать данные например, конфиденциальные документы или пароли.[нужна цитата]

Некоторые черви могут устанавливать задняя дверь. Это позволяет автору червя удаленно управлять компьютером как «зомби». Сети таких машин часто называют ботнеты и очень часто используются для ряда вредоносных целей, включая отправку спам или выполнение DoS атаки.[]

Сетевой червь: как удалить вирус?

Если вредоносное ПО все-таки попало на компьютер, необходимо немедленно его удалить. Но как удалить вирус так, чтобы не повредить операционную систему? В такой ситуации на помощь неопытным пользователям придут антивирусы. К счастью, их установка не займет много времени.

- Kaspersky Rescue Disk – программа, позволяющая очистить жесткие диски от вирусов путем управления системой. Чтобы начать работу с программой, нужно записать загрузочный диск через ISO-образ. А после просто запустить операционную систему в BIOS через него.

- Kaspersky Virus Removal Tool больше подойдет для начинающих пользователей и тех, кто еще не разобрался в тонкостях системы. Он осуществляет поиск вредоносных программ на компьютере и удаляет их из системы. Однако справиться он может не со всеми видами вирусов.

Dr.Web CureIt вполне может заменить предыдущую антивирусную программу. Его огромный минус в том, что сканирование жестких дисков осуществляется очень долго. Порой это может занять около десяти часов. Конечно, такая долгая проверка является знаком того, что программа тщательно сканирует каждый файл. Однако найдется не много желающих потратить весь день на поиск одного вируса.

Вирус как оружие

В 2010 году мировую общественность поразила находка эксперта по информационной безопасности из Беларуси Сергея Уласеня. Он обнаружил вирус, который способен не только заражать операционные системы, но и внедряться в промышленные аппараты, установленные на производствах, в аэропортах, на электростанциях. На зараженной этим вирусом АЭС, например, могла выйти из строя система охлаждения, что неминуемо привело бы к взрыву. Вирус назывался «Win32/Stuxnet» и был классифицирован как «боевой», то есть применяемый для шпионажа и диверсий.

Программа вызвала ряд международных скандалов. Страны поочередно обвиняли друг друга в распространении вируса. Одна из многих теорий: это сделали спецслужбы Израиля, чтобы подорвать ядерную промышленность Ирана. Согласно другой, во всем виноват президент США Барак Обама и АНБ. Распространяется ПО через флеш-накопители и запускается автоматически. По большинству стран мира на оборонных и промышленных предприятиях прошла лекция по компьютерной безопасности для сотрудников: флешки извне не приносить, личные устройства в рабочие компьютеры не вставлять.

Для Роберта Морриса, который, по сути, и запустил всю эту бесконечную цепочку вирусной войны, все закончилось довольно неплохо. Отец выплатил за сына штраф, поверив в его заявления о том, что юный хакер лишь хотел доказать всему миру, как ничтожны современные системы защиты. Затем Моррис отбыл 400 часов общественных работ, разбогател на нескольких IT-проектах, и устроился профессором в Массачусетский технологический институт. Сейчас он является одним из членов Национальной инженерной академии – и таким образом входит в список из двух тысяч лучших ученых США, которые консультируют президента и правительство по всем техническим вопросам.

Slammer, 2002

Достойный преемник Code Red — вирус Slammer, который также вошёл в число самых быстрораспространяемых в мире. Этому зловреду удалось заразить 75 тысяч компьютеров всего за десять минут, при этом он использовал аналогичную технологию переполнения буфера, но уже в среде Microsoft SQL Server 2000. Самое примечательное заключается в том, что Microsoft чуть ли не за шесть месяцев до появления Slammer выпустила патч, устраняющий уязвимость, которую эксплуатировал этот вирус. Тем не менее его не установило не только большинство сторонних компаний, но и даже и целые подразделения самой Microsoft!

Одна из крупнейших сетевых атак в результате деятельности Slammer произошла в начале 2003 года, когда вирус за считанные минуты так перегрузил каналы, что почти полностью заблокировал доступ в интернет в Южной Корее и некоторых других азиатских странах. В США и Европе ситуация была не столь катастрофической, хотя замедление скорости передачи данных ощущалось почти в любой точке света.

В дальнейшем эпидемия быстро пошла на спад, поскольку после установки патча было достаточно перезагрузить сервер.

Что дальше?

Несмотря на то что периодически появляются сообщения о тех или иных компьютерных вирусах, вот уже несколько лет нет никаких громких эпидемий с катастрофическими последствиями. Сегодня главная угроза для домашних пользователей — это прежде всего «трояны», превращающие компьютер в «боевую единицу» бот-сетей и похищающие разного рода личные данные. Для веб-серверов — это всё те же DDoS-атаки, но организованные уже на принципиально ином уровне, с помощью управляемых сетей ботов.

Почему почти сошли на нет «обычные» вирусы? Во-первых, в Microsoft всерьёз озаботились безопасностью на уровне как серверного, так пользовательского ПО, так что даже Windows XP с Service Pack 3 можно считать довольно безопасной по сегодняшним меркам операционной системой.

Во-вторых, как ни странно, за последние годы выросла «сознательность пользователей», которые понимают, что для работы в интернете обязательно нужно установить антивирусный софт. Забавно, что этим начали пользоваться и сами вирусописатели, пытающиеся распространять своё творчество под видом антивирусов.

Наконец, есть и чисто техническая разница: если до самого начала двухтысячных большинство пользователей выходило в интернет напрямую через модемы, то сегодня практически все домашние и корпоративные машины подключаются к Сети через маршрутизаторы и коммутаторы, которые выступают в качестве брандмауэров и предотвращают в том числе и случайное заражение.

Тем не менее пользователи Windows, как и раньше, остаются самой атакуемой группой — просто потому, что эта операционная система занимает львиную долю рынка. Между тем участились атаки и на машины под управлением OS X, хотя их доля выросла несущественно. И ещё один объект пристального внимания вирусописателей — это мобильные ОС, которых просто не существовало десять лет назад. Речь прежде всего об Android и iOS, которые по числу активных пользователей уже легко поспорят с традиционными «настольными» операционками. И если пока число вирусов для Android не слишком велико, то в обозримом будущем их может оказаться намного больше, чем для той же Windows.

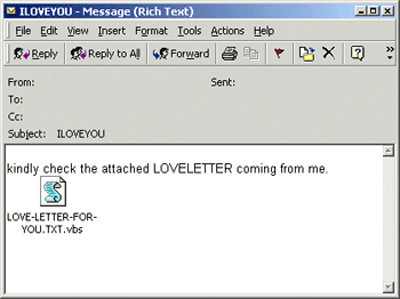

Melissa

Дэвид Смит, житель города Нью-Джерси, в мае 2002 года был приговорён к 20 месяцам тюремного заключения за создание революционного вируса Melissa. Это первая широко известная вредоносная программа, распространяемая через электронную почту с 1999 года

Принцип предельно прост – ваш знакомый присылает вам письмо с пометкой «важно», а внутри файл, обещающий пароли к 50 порносайтам. На самом же деле это доступ к вирусу, рассылающему подобное письмо 50 вашим знакомым

Такой скрипт был достаточно безвреден, лишь немного ухудшая работу электронной почты, но случившийся прецедент перевернул историю.

Как распространяется компьютерный червь

Компьютерный червь обычно распространяется с помощью одной из следующих тактик:

- Отправляя электронные письма с вложениями.

- Со ссылкой на веб-ресурс или FTP-ресурс.

- Через общий файл в сетях P2P.

- Отправив сообщение ICQ или IRC, содержащее ссылку.

- С помощью физических средств, таких как USB-накопитель, который вставляется непосредственно в компьютер.

Это угроза, к которой мы должны отнестись серьезно. Причина в том, что они становятся более опасными, сложными и вредными. Примером может служить WannaCry, о котором мы говорили ранее, и в результате файлы были зашифрованы. Затем пришла записка с требованием уплаты выкупа. Еще один фактор, который следует учитывать, — это то, что червь часто использует методы социальной инженерии для достижения большего распространения. По этой причине создатели компьютерного червя выбирают привлекательную тему или имя, чтобы замаскировать это вредоносное ПО.

Способы защиты

По причине того, что сетевые черви для своего проникновения в систему пользователя используют уязвимости в стороннем программном обеспечении или операционной системе, использования сигнатурных антивирусных мониторов недостаточно для защиты от червей. Также, при использовании методов социальной инженерии пользователя под благовидным предлогом вынуждают запустить вредоносную программу, даже несмотря на предупреждение со стороны антивирусного программного обеспечения. Таким образом, для комплексного обеспечения защиты от современных червей, и любых других вредоносных программ, необходимо использование проактивной защиты. Рассматривается также способ защиты от сетевых червей на основе «кредитов доверия». Ряд преимуществ дает применение межсетевых экранов и подобных им утилит (например, Windows Worms Doors Cleaner)

Мелисса любит тебя

1999 год ознаменовался первой масштабной волной заражения через почтовые сервисы и спам-рассылку. Вирус Melissa затронул не только обычных пользователей, но и многих компьютерных гигантов, таких как Intel и Microsoft. Изначально вирус от имени некой Мелиссы присылал странный файл с подписью «очень важная информация». При открытии приложения компьютер заражался, и рассылка шла уже от его имени. Большинство пользователей без раздумий открывали приложения от своих родственников и коллег, таким образом становясь еще одним звеном в цепочке распространения вредоносного ПО. Ущерб составил около $100 млн.

1999 год ознаменовался первой масштабной волной заражения через почтовые сервисы и спам-рассылку. Вирус Melissa затронул не только обычных пользователей, но и многих компьютерных гигантов, таких как Intel и Microsoft. Изначально вирус от имени некой Мелиссы присылал странный файл с подписью «очень важная информация». При открытии приложения компьютер заражался, и рассылка шла уже от его имени. Большинство пользователей без раздумий открывали приложения от своих родственников и коллег, таким образом становясь еще одним звеном в цепочке распространения вредоносного ПО. Ущерб составил около $100 млн.

Продолжение эпопеи с почтовыми вирусами не заставило себя ждать. Уже в 2000 году злоумышленники создали похожую программу, которая на этот раз играла на эмоциях людей. От имени коллег и родственников вирус отправлял сообщение «I love you» и приложение – love-letter, которое и заражало компьютер. Дальше все происходило по схеме Melissa. Эпидемия Iloveyou стала одной из самых массовых в истории – заражено было 10% от всех имевшихся на тот момент на планете компьютеров. Ущерб от украденных паролей составил $5,5 млрд. Создатели – филиппинцы Ренел Рамонс и Онел де Гузман – также не понесли наказания за свои действия, ведь в их стране законодательством не предусмотрены наказания за распространение вирусов.

Вред

Любой код, предназначенный не только для распространения червя, обычно называется «полезная нагрузка». Типичные вредоносные полезные данные могут удалять файлы в хост-системе (например, ExploreZip червь), зашифровать файлы в программа-вымогатель нападение, или эксфильтровать данные например, конфиденциальные документы или пароли.[нужна цитата]

Некоторые черви могут устанавливать задняя дверь. Это позволяет автору червя удаленно управлять компьютером как «зомби». Сети таких машин часто называют ботнеты и очень часто используются для ряда вредоносных целей, включая отправку спам или выполнение DoS атаки.[]