How to install and configure dns server in centos 7

Содержание:

- dig: Выполнить DNS запрос

- Подготовка вторичного сервера

- настройка параметров сети с помощью файлов конфигураций

- Примеры настройки dnsmasq

- Настройка SELinux

- NetworkManager

- To install and configure DNS server in CentOS 7

- Использование ip

- Примеры команд

- Cистемные требования CentOS 8

- Настройка и подключение клиента

- Часто задаваемые вопросы по теме статьи (FAQ)

dig: Выполнить DNS запрос

На внешнем сервере

Чтобы выполнить dig достаточно установить bind-utils

dig www.andreyolegovich.ru

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.7 <<>> www.andreyolegovich.ru

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 23334

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4000

;; QUESTION SECTION:

;www.andreyolegovich.ru. IN A

;; ANSWER SECTION:

www.andreyolegovich.ru. 600 IN A 87.236.16.208

;; Query time: 37 msec

;; SERVER: 10.10.10.1#53(10.10.10.1)

;; WHEN: Mon Sep 13 12:16:40 EEST 2021

;; MSG SIZE rcvd: 67

На своём DNS сервере

Если bind установлен и запущен, можно делать dig на нём.

# dig www.andreyolegovich.ru @127.0.0.1

Если named выключен или bind не установлен — вы не сможете сделать dig на локальном хосте.

Получите, например ;; connection timed out; no servers could be reached

dig mail.google.com

Подготовка вторичного сервера

Для работы FreeIPA принципиально важны правильные настройки времени, DNS и брандмауэра.

DNS

Клиентские компьютеры (а первое, что мы делаем, это настраиваем наш вторичный сервер в качестве клиента FreeIPA) должны быть настроены на использование DNS-сервера, который мы сконфигурировали на сервере FreeIPA во время его установки. В сетевых настройках указываем использовать наш сервер ipa для разрешения имен:

- Пример настройки сети в CentOS / Rocky Linux

- Настройка сети с помощью netplan (Debian, Ubuntu).

- В устаревающих системах на основе deb настройка выполняется в файле /etc/network/interfaces (опция dns-nameservers) или /etc/resolv.conf (опция nameserver).

После внесения изменений мы должны перезагрузить сетевые службы и, желательно, убедиться, что используется нужный DNS-сервер (с помощью команды nslookup или dig).

Время

Установим часовой пояс:

timedatectl set-timezone Europe/Moscow

* в данном примере используется московское время.

Затем устанавливаем и запускаем утилиту для синхронизации времени chrony.

yum install chrony

systemctl enable chronyd —now

Имя сервера

Для корректной работы вторичного сервера, необходимо, задать ему полное доменное имя (FQDN). Выполняем команду:

hostnamectl set-hostname ipa-server-2.dmosk.local

* где ipa-server-2.dmosk.local — имя сервера, которое будет использоваться.

Брандмауэр

Необходимо открыть несколько портов, которые используются службами FreeIPA:

firewall-cmd —permanent —add-port=53/{tcp,udp} —add-port={80,443}/tcp —add-port={88,464}/{tcp,udp} —add-port=123/udp —add-port={389,636}/tcp

firewall-cmd —reload

* где:

- 53 — запросы DNS.

- 80 и 443 — http и https для доступа к веб-интерфейсу управления.

- 88 и 464 — kerberos и kpasswd.

- 123 — синхронизация времени.

- 389 и 636 — ldap и ldaps соответственно.

настройка параметров сети с помощью файлов конфигураций

Если Вы хотите настроить сеть таким образом, чтобы указанные параметры сети сохранялись и после перезагрузки системы, Вам необходимо изменить конфигурационные файлы.

расположение конфигурационных файлов

Настройка параметров сети (IP адрес, маска сети, шлюз, параметры DNS) производится в файлах ifcfg-ethX, которые находятся в папке /etc/sysconfig/network-scripts.

Параметры DNS описываются также в файле /etc/resolv.conf.

Маршруты (из таблицы маршрутизации) хранятся в файлах /etc/sysconfig/network-scripts/route-ethX.

ifcfg-ethX

Файлы находятся в папке /etc/sysconfig/network-scripts.

Параметры

| Название параметра | Описание параметра | Возможные значения | Пример использования |

|---|---|---|---|

| DEVICE | наименование интерфейса | eth0 eth1 … |

device=eth0 device=eth1 |

| BOOTPROTO | способ назначения IP | dhcp none static (пустое значение) |

bootproto=dhcp bootproto= bootproto=static bootproto=none |

| HWADDR | MAC адрес | HWADDR=»00:00:00:00:00:00″ | |

| NM_CONTROLLED | должен ли интерфейс управляться NetworkManager | «yes» «no» |

NM_CONTROLLED=»yes» |

| ONBOOT | Должен ли этот интерфейс «подниматься» при запуске сетевой службы | «yes» «no» |

ONBOOT=»yes» |

| TYPE | тип интерфейса | «Ethernet» | TYPE=»Ethernet» |

| UUID | UUID=»ffffffff-ffff-ffff-ffff-ffffffffffff» | ||

| IPADDR | IP адрес интерфейса | IPADDR=192.168.1.3 | |

| NETMASK | маска подсети интерфейса | NETMASK=255.255.255.0 | |

| GATEWAY | шлюз интерфейса | GATEWAY=192.168.1.1 | |

| DNS1 | 1-й DNS сервер интерфейса | DNS1=192.168.1.1 | |

| DNS2 | 2-й DNS сервер интерфейса | DNS2=192.168.1.2 | |

| DOMAIN | текущий домен | DOMAIN=MYDOMAIN.LOCAL |

resolv.conf

Этот файл находится в папке /etc.

| Название параметра | Описание параметра | Возможные значения | Пример использования |

|---|---|---|---|

| nameserver | адрес DNS сервера. Таких записей может быть несколько (не более 3-х) | nameserver 192.168.1.1 nameserver 192.168.1.2 |

|

| domain | имя локального домена (?) | domain mydom.local | |

| search | подставляемое имя домена, если адрес задан не полностью | search mydom.local |

route-ethX

Файлы находятся в папке /etc/sysconfig/network-scripts.

Формат файла:

например:

или

Шлюз по умолчанию задается в файлах ifcfg-ethX. Можно также указать шлюз по умолчанию, например, следующим образом:

В файле route-eth0 нужно указывать все маршруты с dev eth0, а в файле route-eth1 — соответственно, все маршруты с dev eth1.

Примеры настройки dnsmasq

Переходим к основной части инструкции. Приведем примеры использования и соответствующей настройки dnsmasq.

1. Перевод запросов на другой DNS-сервер для определенного домена

Предположим, у нас есть задача — переводить все запросы для имен с доменом consul на другой DNS-сервер, который находится в нашей сети. Также, данный сервер слушает не на стандартном для NS-сервера порту (53), а на порту 8600. Кстати, это реальный пример работы при настройке кластера consul.

Создаем конфигурационный файл:

vi /etc/dnsmasq.d/consul

В него добавим одну строку:

server=/consul/127.0.0.1#8600

* в данном примере мы будем переводить все запросы для домена consul на сервер 127.0.0.1 (в этом примере локальный сервер, но может быть любой) и порт 8600.

Чтобы настройки вступили в силу, перезапускаем dnsmasq:

systemctl restart dnsmasq

2. Настройка кэширования

По умолчанию, dnsmasq работает как кэширующий сервер. Мы же подредактируем настройки.

Создаем конфигурационный файл:

vi /etc/dnsmasq.d/cache

cache-size=10000

all-servers

no-negcache

* где:

- cache-size — размер кэша (количество хостов).

- all-servers — задает поведение, при котором наш сервер будет отправлять запрос всем доступным ему серверам DNS и принимать ответ от того, кто первый ему ответит.

- no-negcache — не кэшировать негативные ответы.

Чтобы настройки вступили в силу, перезапускаем dnsmasq:

systemctl restart dnsmasq

3. Подмена IP-адресов

Есть несколько вариантов подмены IP-адресов в dnsmasq. Для настройки создадим файл:

vi /etc/dnsmasq.d/replacement

В зависимости от ситуации, применяем один из вариантов, описанных ниже.

а) Подмена одного адреса:

alias=1.1.1.1,2.2.2.2

* в данном примере если наш сервер получит ответ 1.1.1.1, он его заменит на 2.2.2.2.

б) Подмена адресов в подсети:

alias=1.1.1.0,2.2.2.0,255.255.255.0

* в данном примере все адреса из подсети 1.1.1.0/24 будут заменены на соответствующие адреса подсети 2.2.2.2/24.

в) Диапазоны:

alias=1.1.1.100-1.1.1.200,192.168.0.0,255.255.255.0

* в данном примере адреса в диапазоне от 1.1.1.100 до 1.1.1.200 будут переопределены в адреса в диапазоне от 192.168.0.100 до 192.168.0.200.

После внесения необходимых строк, нужно перезагрузить сервис.

Выполняем команду:

systemctl restart dnsmasq

Это, далеко, не все возможности dnsmasq. По мере необходимости, они будут дополняться в данной инструкции.

Настройка SELinux

Настройка задается контекстом безопасности, который назначается на файлы. Повторюсь, домен процесса должен быть таким же, как и тип файла.

В системе должен быть установлен пакет policycoreutils-python:

yum install policycoreutils-python

Просмотр текущих настроек контекста безопасности

Для файлов:

ls -Z

* команда покажет все файлы в текущей директории и выведет для каждого контекст безопасности.

Для процессов:

ps -aeZ

* можно использовать grep для выборки определенного процесса или файла.

Вывод каталогов/файлов и применяемых к ним по умолчанию контекстов безопасности:

semanage fcontext -l

Смена контекста безопасности

Задаем метки по умолчанию, которые должны применяться ко всем файлам в каталоге:

semanage fcontext —add —type NetworkManager_etc_rw_t ‘/etc/NetworkManager/NetworkManager(/.*)?’

* в данном примере мы задали правило, что всем файлам в директории /etc/NetworkManager/NetworkManager будут назначаться SELinux права (тип) NetworkManager_etc_rw_t. Однако нужно понимать, что это не приведет к смене прав для файлов, которые уже находятся в каталоге.

Сбрасываем права на заданные по умолчанию:

restorecon /etc/NetworkManager/NetworkManager

* все права сменятся на те, которые мы указали командой semanage fcontext.

Редактируем права на файл:

chcon -v —type=cron_spool_t /var/spool/cron

* команда задаст права на /var/spool/cron. Также можно использовать рекурсивный запрос, чтобы применить метки ко всех файлам в каталоге. Это делается с добавлением опции -R.

Использование команды chcon нежелательно, так как в случае применения правил по умолчанию, установленные права будут сбрасываться, что приведет к неочевидным проблемам. По возможности, стоит применять команды semanage fcontext и restorecon.

Готовые политики

Разработчики некоторых программных решений предоставляют готовые наборы настроек SELinux для своих программ.

Список установленных редактируемых политик можно посмотреть следующей командой:

getsebool -a

* команда выведет название политик и их статус: включена — on, отключена — off.

Чтобы изменить состояние готовой политики, вводим команду:

setsebool -P <имя политики> <on или off>

Например:

setsebool -P virt_use_samba on

NetworkManager

Проверить статус можно командой

systemctl status NetworkManager

● NetworkManager.service — Network Manager

Loaded: loaded (/usr/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2021-02-18 17:30:13 EET; 1 months 30 days ago

Docs: man:NetworkManager(8)

Main PID: 841 (NetworkManager)

Tasks: 5

CGroup: /system.slice/NetworkManager.service

├─ 841 /usr/sbin/NetworkManager —no-daemon

└─9599 /sbin/dhclient -d -q -sf /usr/libexec/nm-dhcp-helper -pf /var/run/dhclient-ens192.pid -lf /var/lib/NetworkManager/dhclient-5c2584c5-7d87-4826-ba2a-79713eb62a9a-ens192.lease -cf /var/lib/Net…

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): gateway 10.1.103.254

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): lease time 7200

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): nameserver ‘10.10.10.1’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): nameserver ‘10.1.0.2’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): domain name ‘urn.su’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp (ens192): domain search ‘urn.su.’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp (ens192): domain search ‘hel.fi.urn.su.’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp (ens192): domain search ‘ad.urn.su.’

Nov 22 07:15:29 localhost.localdomain NetworkManager: <info> dhcp4 (ens192): state changed bound -> bound

Nov 22 07:15:29 localhost.localdomain dhclient: bound to 10.1.102.211 — renewal in 2903 seconds.

To install and configure DNS server in CentOS 7

Domain Name System or DNS is a service that will resolve the host name for the particular IP address. When we search for a domain namely www.google.com in browser, the . (dot) seperating the domain name will search for the root server of namespace. Globally there are 13 root servers available to resolve the query. The DNS will lookup to a local resolver that contains an entry about the DNS server information, if there is no such record in local resolver, the search escalates to Top Level Domain (TLD), if there is no such record found, the search will escalate to the authoritative server. The browser will cache the DNS request for future uses. This is the work process of DNS server. This tutorial will explain the installation and configuration procedure of DNS server in CentOS 7.

Installation and Configuration procedure

To proceed with the installation procedure, install the bind package using the following command and press y to continue with the installation process.

~]# yum install bind* -y BDB2053 Freeing read locks for locker 0x3c91: 2296/139663582197568 BDB2053 Freeing read locks for locker 0x3c93: 2296/139663582197568 Loaded plugins: fastestmirror, langpacks base | 3.6 kB 00:00 extras | 3.4 kB 00:00 updates | 3.4 kB 00:00 extras/7/x86_64/primary_db | 191 kB 00:00 Determining fastest mirrors * base: mirrors.nhanhoa.com . . bind-sdb-chroot.x86_64 32:9.9.4-50.el7_3.1 bind-utils.x86_64 32:9.9.4-50.el7_3.1 Complete!

Edit the Configuration file of the name server using vim editor. Add primary DNS server IP in listen on port 53 option. Enter IP range of hosts in the allow-query option and define forward and reverse lookup zone for the primary DNS server. Make the following changes and save it.

~]# vi /etc/named.conf

zone " linuxhelp11.com" IN {

type master

file " fwd.linuxhelp11"

allow-update { none }

}

zone " 7.168.192.in-addr.arpa" IN {

type master

file " rev.linuxhelp11"

allow-update { none }

}

Enter into named directory by running the cd command as follows.

~]# cd /var/named/

Create forward zone files using vim editor. Add the following lines to the file and save it.

named]# vim fwd.linuxhelp11

$TTL 86400

@ IN SOA ns1.linuxhelp11.com. root.linuxhelp11.com. (

2011071001 Serial

3600 Refresh

1800 Retry

604800 Expire

86400 Minimum TTL

)

@ IN NS ns1.linuxhelp11.com.

@ IN A 192.168.7.236

ns1 IN A 192.168.7.236

Now create reverse zone files. Add the following lines to the file and save it.

named]# vim rev.linuxhelp11

Add the following lines to the file

$TTL 86400

@ IN SOA ns1.linuxhelp11.com. root.linuxhelp11.com. (

2011071001 Serial

3600 Refresh

1800 Retry

604800 Expire

86400 Minimum TTL

)

@ IN NS ns1.linuxhelp11.com.

ns1 IN A 192.168.7.236

236 IN PTR ns1.linuxhelp11.com.

Start the DNS service by executing the following command.

named]# systemctl start named.service

Next add port in the firewall and reload the firewall by running the following commands.

named]# firewall-cmd --permanent --add-port=53/tcp success named]# firewall-cmd --permanent --add-port=53/udp success named]# firewall-cmd --reload success

To check for errors in the configuration file and zone file execute the set of following commands. The configuration of DNS is now complete.

named]# named-checkconf /etc/named.conf named]# named-checkzone linuxhelp11.com /var/named/fwd.linuxhelp11 zone linuxhelp11.com/IN: loaded serial 2011071001 OK named]# named-checkzone linuxhelp11.com /var/named/rev.linuxhelp11 zone linuxhelp11.com/IN: loaded serial 2011071001 OK

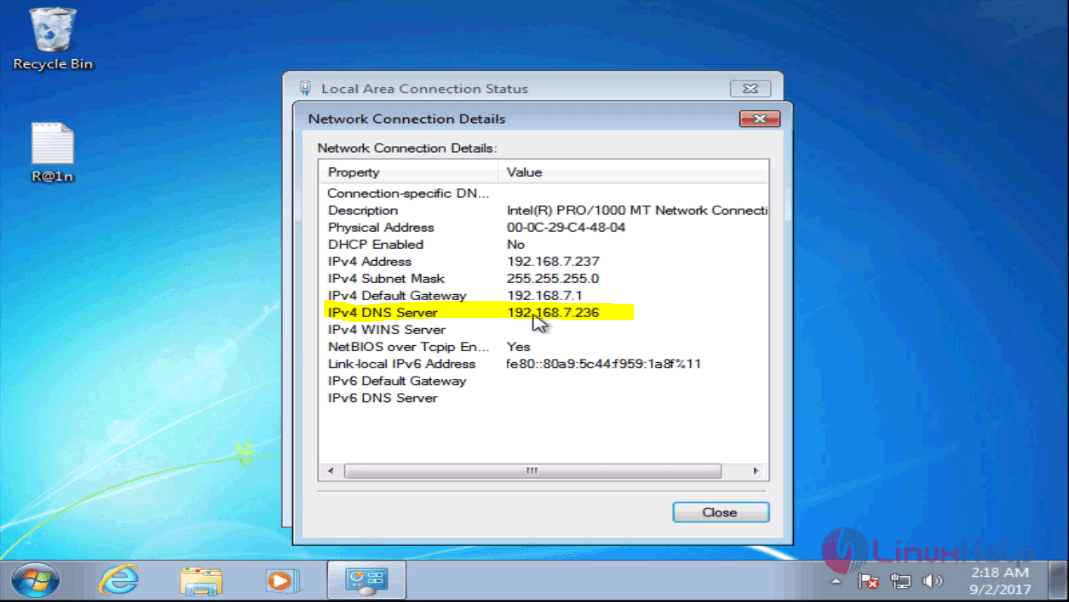

To check the DNS service, give the DNS machine IP to client machine (here we are using windows machine as the client) and check for the IPv4 DNS server in network connection details.

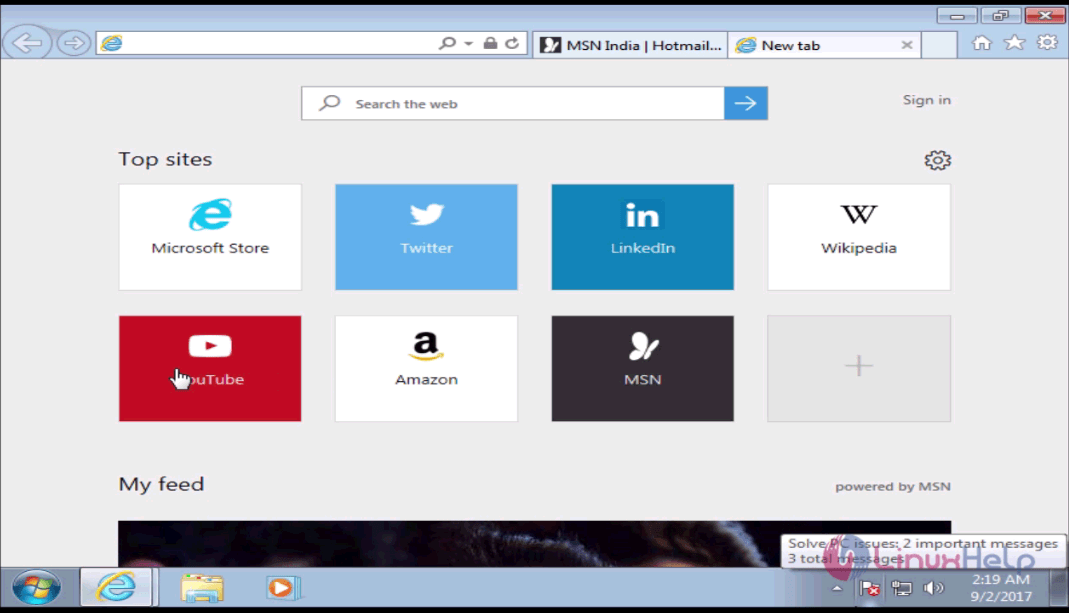

Switch over to the browser and search for any sites like YouTube.

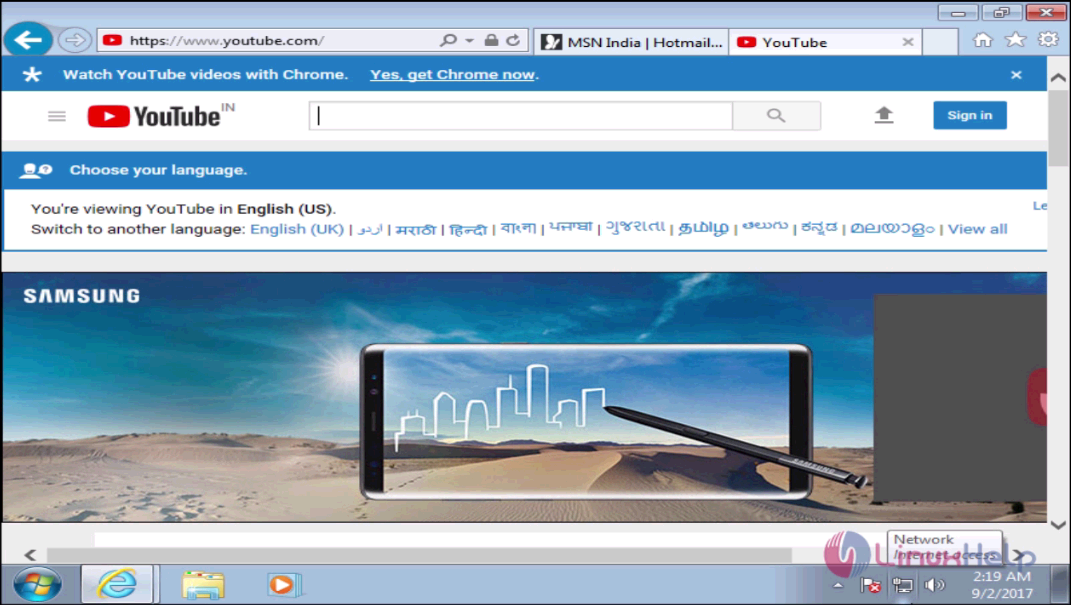

It will lead the browser page to Youtube without any glitches.

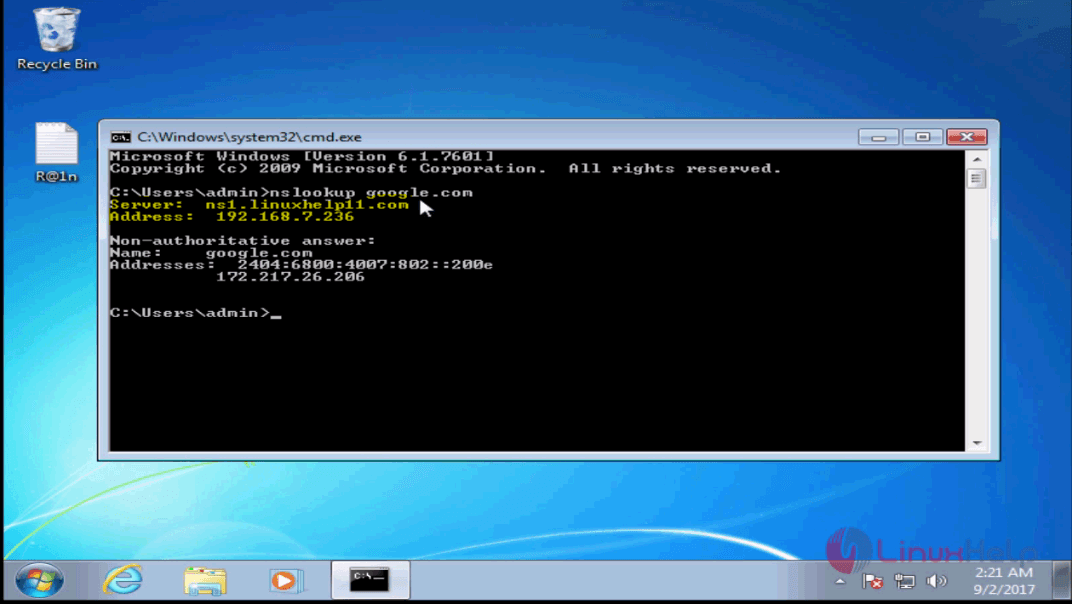

Another method to check the DNS is to open the command prompt in client machine and give the command nslookup google.com. It will show the output that the internet is working from our DNS by the client machine’ s IP address.

The installation and configuration procedure of DNS server in CentOS 7 is done successfully.

Использование ip

Синтаксис ip по структуре напоминает синтаксис Cisco IOS. Любые опции могут быть сокращены до потери двусмысленности, например ip ro ad вместо ip route add.

Назначить маршрут по умолчанию

|

1 |

ip route add defaultvia192.168.1.1

|

Действия с маршрутами

Кроме add также поддерживаются и другие действия:

del — удалить маршрут.

replace — заменить маршрут другим.

change — изменить параметры маршрута.

Equal Cost Multi Path

Если добавить два маршрута до одной и той же сети с одинаковой метрикой, ядро начнет распределять нагрузку между ними путем выбора того или другого с равной вероятностью. Работает и для более чем двух маршрутов. Предупреждение: это может вызвать проблемы со входящими соединениями, потому что иногда ответ может пойти по другому маршруту, чем пришел запрос. Будьте осторожны.

|

1 |

ip route add defaultdev eth0 ip route add defaultdev eth1

|

Примеры команд

Рассмотрим отдельно примеры работы с FreeIPA посредством командной строки.

Работа с группами

1. Создание группы безопасности:

ipa group-add —desc=’Group for managers departmen’ managers

* создаем группу безопасности managers.

2. Добавить пользователя в группу:

ipa group-add-member managers —users=user1,user2,user3

* добавим в группу managers пользователей user1, user2 и user3.

3. Переименовать группу:

ipa group-mod —rename=<новое имя> <старое имя>

Например:

ipa group-mod —rename=admins users

* в данном примере мы переименуем группу users в группу admins.

Работа с сертификатами

1. Выпустить сертификат для компьютера (выполняется на компьютере, который присоединен к freeipa):

ipa-getcert request -k /etc/pki/tls/certs/freeipa.key -f /etc/pki/tls/certs/freeipa.crt -r

* в данном примере будет сформирован запрос на получение сертификата и сохранен в каталог /etc/pki/tls/certs.

2. Посмотреть список запросов на сертификат с узла можно командой:

ipa-getcert list

3. Удалить запрос можно командой:

ipa-getcert stop-tracking -i <идентификатор>

Например:

ipa-getcert stop-tracking -i openvpn

4. Обновить сертификат:

ipa-getcert resubmit —id=»20210923072007″

* где 20210923072007 — идентификатор запроса, который можно посмотреть командой ipa-getcert list.

Cистемные требования CentOS 8

Принципиальных отличий в системных требованиях CentOS 8 по сравнению с предыдущими редакциями нет. Я смог установить и запустить ее на виртуальной машине с 1CPU/512Mb. Однако появились нюансы. Для начала табличка системных требований.

| CPU | Memory | Disk | |

| Минимальные | 1 | 512 Mb | 10 G |

| Рекомендуемые | 2 | 4 G | 20 G |

Я попробовал несколько раз установить Centos 8 на 1CPU/512Mb. При локальной установке все получилось, хотя графический интерфейс инсталлятора прилично тормозил. Установить на виртуальную машину с этими же характеристиками по сети у меня не получилось. Пробовал несколько раз и каждый раз установка зависала на 44% в момент загрузки пакетов из удаленного репозитория. Как только добавлял памяти установка проходила нормально. Так что можно сказать, что минимальные системные требования для установки CentOS 8 по сети — 1 CPU и 1024 Мб оперативной памяти. Для локальной установки хватит и 512.

Заметил еще один интересный момент, которого не было в прошлых версиях. Если вы устанавливаете систему на 512 Мб оперативной памяти и не выделяете раздел под swap при разметке диска, установщик говорит вам, что ему надо хотя бы 600 мб оперативной памяти, чтобы выполнить установку без swap.

Так что имейте ввиду, что если будете ставить CentOS 8 на минимальные системные требования, отказаться от отдельного раздела под swap не получится. Я обычно отказываюсь и подключаю swap в виде отдельного файла позже. Так просто удобнее. Теперь с 512 мб памяти это сделать не получится. Проще всего выделить во время установки побольше памяти, а потом уменьшить ее количество. Хотя надо будет еще понаблюдать, как система станет себя вести с таким количеством ресурсов. На 7-й версии центос тот же nginx в режиме proxy_pass отлично работает с минимальными системными требованиями.

Настройка и подключение клиента

DNS

Клиентские компьютеры должны быть настроены на использование DNS-сервера, который мы сконфигурировали на сервере FreeIPA во время его установки. В сетевых настройках указываем использовать наш сервер ipa для разрешения имен:

- Пример настройки сети в CentOS / Rocky Linux

- Настройка сети с помощью netplan (Debian, Ubuntu).

- В устаревающих системах на основе deb настройка выполняется в файле /etc/network/interfaces (опция dns-nameservers) или /etc/resolv.conf (опция nameserver).

Время

Для корректной работы и подключения необходимо проверить настройки времени.

В первую очередь, укажем часовой пояс:

timedatectl set-timezone Europe/Moscow

* командой timedatectl list-timezones можно посмотреть список всех часовых поясов.

Устанавливаем утилиту для синхронизации времени, разрешаем запуск демона и стартуем его.

а) если на системе Ubuntu / Debian:

apt-get install chrony

systemctl enable chrony

б) если на системе Rocky Linux / CentOS / Red Hat:

yum install chrony

systemctl enable chronyd —now

Подключение к домену

Устанавливаем freeipa-client.

а) на компьютеры с Red Hat / CentOS:

yum install freeipa-client

б) на компьютеры с Debian / Ubuntu:

apt-get install freeipa-client

Выполним конфигурирование клиента:

ipa-client-install —mkhomedir

Система на основе данных из DNS попробует определить настройки и либо попросит ввести наш домен (если не сможет найти данные автоматически):

DNS discovery failed to determine your DNS domain

Provide the domain name of your IPA server (ex: example.com): dmosk.local

… либо отобразить настройки в консоли, например:

Discovery was successful!

Client hostname: freeipa-client.dmosk.local

Realm: DMOSK.LOCAL

DNS Domain: DMOSK.LOCAL

IPA Server: ipa-server.dmosk.local

BaseDN: dc=dmosk,dc=local

Если эти настройки верны, отвечаем положительно на запрос Continue to configure the system with these values?

Continue to configure the system with these values? : yes

Система спросит, от какого пользователя производить настройку — вводим admin:

User authorized to enroll computers: admin

… и пароль:

Password for admin@DMOSK.LOCAL:

Начнется процесс конфигурации — после его завершения:

…

Configured /etc/openldap/ldap.conf

NTP enabled

Configured /etc/ssh/ssh_config

Configured /etc/ssh/sshd_config

Configuring DMOSK.LOCAL as NIS domain.

Client configuration complete.

The ipa-client-install command was successful

… сразу проверим, что клиент может получать билет от сервера:

kinit admin

… и вводим пароль от пользователя admin.

Проверяем, что билет получен:

klist

Ответ должен быть, примерно, следующим:

Ticket cache: KEYRING:persistent:0:0

Default principal: admin@DMOSK.LOCAL

Valid starting Expires Service principal

25.07.2019 23:39:56 26.07.2019 23:39:52 krbtgt/DMOSK.LOCAL@DMOSK.LOCAL

Клиент настроен.

Часто задаваемые вопросы по теме статьи (FAQ)

Есть ли принципиальная разница, что использовать для синхронизации времени, ntp или chrony?

Мне отличия не известны. В общем случае, обе утилиты делают одно и то же. Формат конфигов у них тоже одинаковый. Конечно же, программы имеют отличия, но в общем случае, для типового сервера нет принципиальной разницы.

Нужно ли перезагружать сервер после изменения времени?

Я бы рекомендовал так делать. Если перезагрузиться совсем нельзя, я рекомендую вручную перезапустить основные сервисы. Не все могут автоматически корректно отработать внезапное изменение времени. Может начаться путаница в логах, особенно если время изменилось существенно (на несколько часов).

У меня никак не синхронизируется время на сервере. С чем это может быть связано?

Некоторые провайдеры блокируют порты, необходимые для синхронизации времени. Связано это с тем, что серверы времени могут быть использованы для организации ddos атак. Обычно в таком случае провайдер предоставляет адреса своих внутренних ntp серверов, с которых можно произвести синхронизацию. Так что если у вас никак не работает синхронизация времени на арендованном сервере, рекомендую написать вопрос в тех. поддержку и прояснить этот момент. Подробнее об этом рассказываю в отдельной статье.

Возможна ли одновременная работа chrony и ntpd?

Нет, это не возможно. Да и не имеет практического смысла. Обе эти программы проверяют при запуске, свободен ли udp порт 123 на сетевом интерфейсе. Если он занят другой программой, то запуск завершится с ошибкой.

Как лучше сделать — синхронизировать время всех серверов с внешним источником или настроить сервер времени внутри своей локальной сети?

В общем случае лучше настроить у себя в локальной сети сервер времени и синхронизироваться с него. Так у вас гарантированно у всех серверов будет одинаковое время, даже если по какой-то причине сам сервер времени не будет синхронизироваться с внешним источником. Это лучше, нежели разное время на всех серверах.